在数字时代,云服务已成为许多开发者和企业存储和管理数据的首选。然而,当一个拥有十年历史的亚马逊云服务(AWS)账户在毫无预警的情况下被删除,连带其所有数据也被永久抹去时,这不仅仅是一个个案,而是对整个云计算生态系统信任基础的严重挑战。2025年7月23日,AWS无任何预警地关闭了这位用户的账户,用户在长达20天与AWS的支持团队周旋后,发现所有数据已无法恢复。整个过程展现了云服务商在异常操作和客户支持上的严重缺陷。该账户用户采取了业界推荐的多区域复制,分布式备份,行业标准的密钥分割等严苛安全策略,然而,当服务商本身出现问题时,再优越的架构也无法拯救其数据安全。日常的多重冗余和灾难恢复系统被证明无法抵御云服务供应商内部错误。

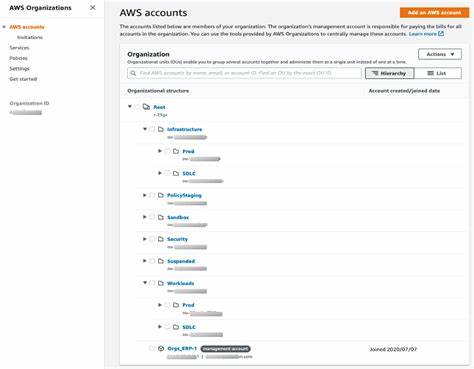

更令人震惊的是,AWS的官方文档中明确承诺在账户关闭后保留用户数据90天,但在这起事件中,用户的账户因所谓“验证失败”而被直接终止,没有任何宽限期,也没有可用的恢复选项。该“验证失败”背后隐藏着一个复杂的付款问题:多年来由第三方机构支付服务费,但该机构因金融危机而消失,AWS未能及时承认并转为用户本人支付,反而选择直接删除账户资源。整个事件暴露出AWS MENA区域的政策执行存在巨大差异,该地区的账户管理和支持体验与欧美市场截然不同。用户遭遇四天的漫长等待才能拿到验证表单,提交身份证明后又被告知文件不可读,这些反复拖延与回避仅仅是冰山一角。该事件背后疑似是WA MENA部门对“低活跃”账户进行的一项内部测试,测试中由于代码参数错误导致误删除了多个账户。这一错误不仅致使十年积累的项目和数据化为乌有,还波及了其他用户,突显云服务自动化灾难的潜在风险。

这名受害用户的AWS账户不仅是个人测试环境,更承载着多个为全球开发者节省时间的开源项目的建设和维护。数据销毁意味着无数开发者的生产环境可能因缺乏及时更新而面临风险,教育资料和未发布成果的丢失则阻碍了技术传播与创新。另外,AWS在事件中的表现令人质疑其对长期客户的尊重程度。用户强调,过去十年持续贡献开源工具,甚至帮助AWS内部工程师调试系统,却在自身面临数据丢失时遭遇冷漠对待和支持团队的模板化回复。多次要求直截了当的回答是否存在数据时,得到的都是模糊且回避的问题,甚至被要求无故评价服务质量。值得深思的是磕碰中的支持体系问题,客户的多次求助被视作政策审查,要求过多不合理解释和申诉步骤,即便账户异常与支付方有关,换卡支付的简单请求也未被采纳。

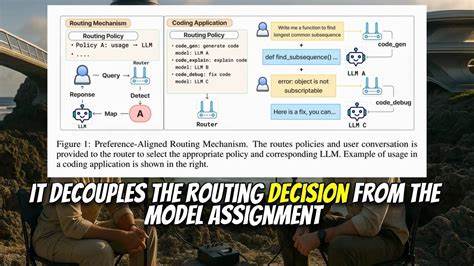

事件引发云用户对依赖单一供应商的风险的重新评估。即使充分遵循云服务商推荐的备份和加密机制,仍无法保障数据免受由服务商内部决策失误或自动化脚本错误带来的破坏。该案例强调用户必须建立跨云平台的多重冗余,配置灵活快速的异地迁移方案。同时,人们伴随该事件警醒到,云计算不是绝对安全的黑盒服务,而是一个受商业利益驱动、复杂的生态系统。云服务商面对非盈利账户时可能实施自动剥离,而非个案真诚救助。面对此类风险,用户需制定严谨的安全策略,包括定期导出关键数据、离线备份及备份的备份,确保当服务商发生故障时数据依然可控。

事件的另一层面是对AWS在MENA区域业务运营模式的质疑。有用户反映,MENA地区的AWS账户管理常出现异常行为,用户付费偏好转向欧美区域以规避类似风险。本事件验证了不少用户深感担忧的现实,迫使业界呼吁供应商统一全球策略,保护客户权益。该事件对于云服务行业提出了深刻的反思和挑战。它暴露了云服务商在区域管理、客户支持、风险控制和技术实现间存在的鸿沟及隐患。数字化时代的基础设施不能仅寄希望于技术和合同保障,更须有人性化的客户关怀和透明化的运营体系。

AWS最终在众多声援与持续施压下,恢复了该用户的账户,但恢复背后的过程不仅漫长且不透明,也未能完全修复数据的丢失。这名用户正在开发脱离AWS的迁移工具,帮助客户实现跨云平台的安全转移,降低依赖性,避免类似悲剧重演。综合来看,这起事件再次凸显云存储的天生脆弱性。无论技术有多先进,无论所投入多大精力构建容灾体系,都无法完全替代对云服务商透明沟通和责任承担的需求。用户应当意识到,无论是个人开发者还是企业级客户,数据安全是双向责任,而选择云服务商时不仅要看表面承诺,更需警惕潜在风险,做好全方位备份和应急预案。从这个角度而言,依赖单一云平台存储核心资产,乃至开源生态关键项目代码,都是亟需重新审视的策略。

无论未来云服务如何发展,用户对自主掌控数据的诉求必将日益强烈,推动云计算行业迈向更成熟透明和负责任的新时代。