近年来,随着网络攻击技术的不断升级,恶意软件的传播手段也变得愈发隐蔽和复杂。Silver Fox作为一个备受关注的攻击组织,其最新的恶意软件传播活动引起了安全界的广泛关注。其通过一系列假冒合法软件的网站,诱骗用户下载包含远程访问木马(RAT)和Rootkit的恶意安装包,给用户隐私安全和系统完整性带来了严重威胁。本文将详尽解析Silver Fox如何利用伪装技术进行攻击,揭示其背后的技术细节,并提出有效的防御措施以期帮助用户有效规避风险。 Silver Fox的攻击策略依托于打造看似可信的钓鱼网站,这些网站假冒广受欢迎的软件如WPS Office、Sogou输入法及DeepSeek等,以中文为主的安装包语言更是明确瞄准讲中文的用户群体。通过这种手法,Silver Fox成功地诱骗目标用户主动下载其精心制作的恶意MSI安装程序。

用户误以为在下载和安装常用软件,实则背后隐藏着复杂的恶意载荷。 根据Netskope Threat Labs的调查,这些恶意安装包包含了名为Sainbox RAT的远程访问木马、基于Gh0st RAT的变种以及源自开源Rootkit项目Hidden的内核级隐身程序。这样的组合不仅让攻击更加隐蔽,也提供了高度的远程控制能力,让攻击者能够窃取敏感信息、植入额外载荷,甚至控制被攻击系统核心进程。 Silver Fox的恶意安装程序常用一种名为side-loading的技术来运行恶意代码。安装程序首先启动一个名为shine.exe的合法可执行文件,但该程序会加载并运行带有恶意功能的DLL文件libcef.dll。通过这种方式,攻击者绕过了很多安全检测工具,充分利用合法程序的信任度实施攻击。

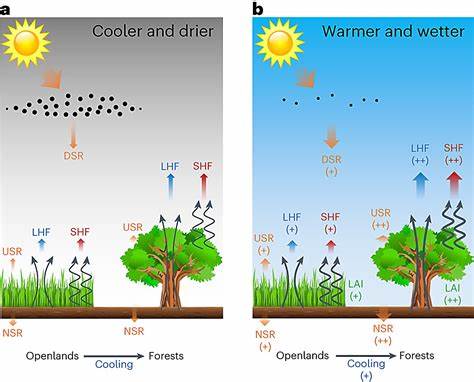

libcef.dll的主要功能是从安装包内置的文本文件1.txt中提取shellcode,并将其执行,进而实现对系统的深度控制。这个shellcode随后载入并激活了用于远程控制的Sainbox RAT。此外,libcef.dll还包含了一个内嵌的PE二进制文件,是基于开源Hidden项目的Rootkit驱动程序。该驱动程序能够隐藏恶意进程、文件以及注册表键值,使得恶意软件的存在更难被检测和清除。 Rootkit的核心功能包括利用Windows系统的mini-filter机制和内核回调函数,巧妙地拦截和过滤系统操作,从而使恶意行为保持隐身状态。攻击者还开发了专门的用户界面通过IOCTL命令控制这个Rootkit,进一步提升了对被入侵系统的掌控力度。

Silver Fox组织曾多次采用类似技术发动针对华语用户的攻击。早在2024年夏季,安全公司eSentire就披露过该组织通过冒充Google Chrome下载站点传播Gh0st RAT的攻击活动。2025年初,Morphisec分析了另一波以假冒软件站为核心的攻击,此次攻击散布了ValleyRAT(也称Winos 4.0)和另一版本的Gh0st RAT。Silver Fox通过复用并修改商业级RAT以及开源Rootkit,有效节约研发成本的同时,也大幅提升了攻击隐匿性和灵活性。 Sainbox RAT本身具备高度的扩展性,能够下载并执行附加的恶意模块,实现信息窃取、键盘记录、屏幕截图、文件操作和进一步的横向移动等多种功能。结合Hidden Rootkit的隐身能力,攻击活动常常不被用户及安全监测系统察觉,带来极大的安全隐患。

为了防范Silver Fox及类似的高级持续威胁,用户和企业需要加强网络安全意识,避免访问不明或未经验证的软件下载网站。安全专家建议启用多层防御策略,涵盖终端防护、网络流量监控、行为分析和针对未知威胁的主动防御。同时保持操作系统和软件的及时更新,防止已知漏洞被利用。 安防团队应重点关注可疑的MSI安装包以及异常启动的DLL文件。对进程及注册表的监控工具应配置成检测潜在的Rootkit活动,并结合内核级安全机制及时响应异常。对于企业环境,建议部署沙箱环境对不明安装包进行隔离分析,识别潜在恶意行为。

Silver Fox等组织利用开源恶意软件项目改进攻击手段,体现了网络威胁生态的快速演变。安全研究者和防护方案厂商需加快分析和响应能力,提升对新型攻击技术的识别和阻断。与此同时,推广网络安全教育,增强用户防骗和自我保护意识,是遏制此类威胁蔓延的关键。 总结来看,Silver Fox通过伪装成合法软件的恶意安装包投递RAT和Rootkit,以高度隐蔽的方式突破用户系统防线。其借助先进技术如DLL side-loading和内核级隐藏,赋予攻击持续性和隐蔽性。面对日益复杂的威胁形势,用户和组织应提升安全防护水平,综合应用技术手段与安全意识防范,确保信息资产和系统环境安全可靠。

。