在现代软件体系中,数据压缩库是性能优化与存储节省的重要组成部分。zlib 作为广泛部署的压缩/解压缩库,因其高效与可移植性长期存在于无数应用与平台中。任何针对 zlib 的漏洞都可能带来广泛影响,尤其是那些与底层算法实现相关的缺陷。本篇面向工程师與安全从业者,详尽阐述围绕 Huffman 表构建与解码流程中可能出现的缺陷类型、触发条件、潜在风险,以及如何在工程实践中发现和修补此类问题。文中避免提供可直接被滥用的攻击细节,着重在安全原理、检出与缓解措施,便于负责任披露与合规整改。 首先从概念层面回顾 Deflate 和 Huffman 的关系。

Deflate 将 LZ77 与 Huffman 编码结合,用以在字节流上实现高效压缩。解压端必须重建或使用内置的 Huffman 表才能正确解码。动态 Huffman 表常以"长度表"的形式被嵌入压缩流,解码器通过读取这些长度信息构建内部查找表。这个构建过程牵涉到长度统计、符号排序、位反转与多级查表等复杂细节,任何实现瑕疵都可能在边界条件下产生未初始化内存使用、越界写入或状态计算错误。 漏洞发生的核心在于表构造与解码流程之间的断裂。实现通常会为高性能做出权衡,包括预分配更大缓冲、移除或弱化某些检查,以及采用快速路径函数跳过常规验证。

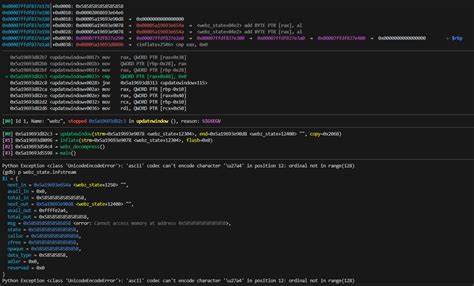

当构造表的逻辑因为补丁或不当修改而跳过对过多或不完整代码集合的校验时,表中会留下未被明确初始化或未覆盖的表项。解码器的高性能路径(如 fast 解码函数)在假设表项已完全初始化的前提下直接索引这些表项。未初始化表项可能携带旧数据或零值,进而在解码过程中导致位计数不一致、索引错误、以及对输入或输出计数器的错误更新,最终可能触发内存破坏或逻辑越界。 从根源分析,几个关键因素会促成该类问题出现。其一是表构造阶段的边界检查被弱化或移除。某些补丁为追求效率扩大了表空间并删去了过载或不完整集的返回校验,导致某些异常长度组合未被及时拦截。

其二是表空间布局与生命周期管理不严谨,重用同一内存区来存放不同块的表项时,如果未对新表全部初始化,则遗留旧数据可能被误用。其三是快速解码路径省略了必要的位长度或表边界检查,在高压力或特定输入模式下更易触发异常分支。 理解可能的后果对安全治理至关重要。未初始化或残留表项被解码逻辑误用后,会导致内部位计数发生负值或异常增长,最终影响到输入流或输出缓冲区可用长度的记录。如果输出缓冲剩余量被错误算小,随后的写入可能绕过边界检查,造成缓冲区溢出,从而触发本地破坏、信息泄露或控制流劫持。攻击链通常需要精心构造压缩流,使得多个压缩块之间的表布局与未初始化槽位的语义相互配合,最终把不可控数据写入敏感结构。

此类攻击对库的内存与状态布局依赖强烈,往往在具有可预测内存或可控输入的运行环境中更容易实现。 如何在工程实践中发现与防御这类问题?首先推荐在开发与回归测试阶段引入针对压缩器的模糊测试与语义模糊化。fuzzing 可以覆盖到边界条件和异常长度组合,帮助暴露表构建与解码间的不一致。对 zlib 等复杂代码库,结合语法敏感的模糊引擎可更高效地触发涉及 Huffman 表的错误情形。其次应启用编译时的内存检查工具,例如 ASAN、MSAN 等,以检测未初始化内存读取和潜在越界写。静态分析工具也能帮助发现潜在的边界检查被移除或逻辑分支被弱化的改动。

从编码规范角度,建议在构建表的实现中保证显式初始化所有表槽,无论是否被立即使用。若采用表重用策略,应在写入新表前对整个表区域清零或填充"invalid"标志结构,而不是依赖部分覆盖。对于快速路径,应保留最小必要的安全检查,特别是针对位计数、表索引掩码和二级子表引用的验证。将可疑逻辑封装为可审计的单元,并在单元测试中覆盖常见与非常见的长度分布,是提高可靠性的有效策略。 补丁与修复实践中,最常见的安全改动包括恢复或增加对代码长度集合过度/不完整情况的检测、减小对未初始化表项行为的依赖,以及在表构建过程之上加入严格的空间检查。对已有发行版本,建议尽快回滚或修补引入风险的性能补丁,优先保障解码路径的健壮性。

对分发方,应通过签名、版本序列与变更日志让下游项目明确可安全升级的版本。 检测与监控也不可忽视。在运行时环境中,建议使用安全运行时选项,如果库支持,启用严格模式或 INFLATE_STRICT 等宏来强制边界检查。将关键服务或组件运行在强化内存保护的进程中,例如使用守护进程隔离、最小权限模型与内存随机化技术,能够降低漏洞被远程触发后的破坏面。日志策略方面,应重点记录压缩解码错误与异常状态转换,定期审查此类日志以便发现异常模式。入侵检测系统可以对异常的压缩负载长度、频繁的失败解码尝试或不寻常的流量模式给出告警。

在漏洞响应与披露层面,遵守负责任披露流程极其重要。发现潜在缺陷后应优先联系维护者并提供可复现但不滥用的最小化复现用例。不要在公共场合发布详细利用步骤或 PoC 代码,直到供应链修补到位并有充足的缓解措施。对于依赖 zlib 的产品厂商,应在产品级别快速评估影响范围并下发补丁计划,及时向客户发布安全公告与升级建议。 对于安全研究社区,本事件再次强调了在性能优化与安全保障之间的微妙平衡。追求性能而移除关键校验可能在短期带来效能提升,但在长期看会放大安全风险。

开源项目在进行大幅重构或补丁时,应增加安全回归测试用例与模糊测试覆盖,同时在变更说明中明确安全相关改动点,便于审计。 从学习角度,掌握 Huffman 表构建与多级查表的实现细节,有助于理解为何某些看似微小的改动能引发严重后果。阅读实现时应关注表大小、索引位数、子表偏移计算以及未初始化槽位如何被填充。对解码器的快路径函数进行代码审计时,务必检视其假设条件并将这些条件转化为可验证的前置断言或测试。 总而言之,zlib 及类似库的安全性对全球软件生态有着举足轻重的影响。围绕 Huffman 表的漏洞体现了实现复杂性带来的风险,同时也为研发团队提供了改进机制的方向。

通过增强测试、恢复必要的校验、明确内存初始化策略以及采用负责任的披露流程,社区可以在保障性能的同时显著降低安全风险。开发者、维护者和安全研究人员应当以此类事件为契机,完善编译时、运行时与流程层面的多重防线,构建更牢靠的压缩解压生态。 。