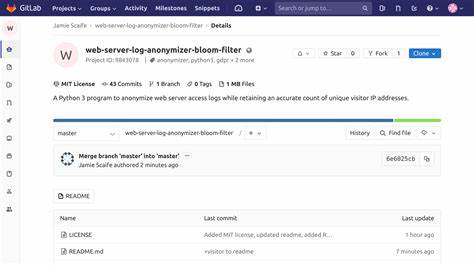

随着互联网的发展,网站流量的统计与分析变得日益重要,然而用户隐私保护尤其是符合欧盟通用数据保护条例(GDPR)的合规要求,成为网站运营过程中无法回避的挑战。传统的访问日志记录包含大量敏感信息,例如用户IP地址和详细的访问路径,直接存储或使用这些数据存在被滥用的风险。针对这种困境,布隆过滤器(Bloom Filter)作为一种高效的概率型数据结构,为日志数据匿名化提供了理想的解决方案。本文将深入探讨布隆过滤器如何被应用于网站服务器日志的匿名化,既能保证统计分析的准确性,又能有效保护用户隐私。布隆过滤器是一种能够快速判定某一数据是否已存在于集合中的数据结构,核心在于通过多个哈希函数将数据映射到固定大小的位数组中。其最大优势在于无需保存原始数据即可检测数据的重复性,虽然存在一定的误判率(假阳性),但不会错误地漏判,适用于对准确率要求不绝对严苛的场景。

对于网站访问日志中的IP地址,利用布隆过滤器即可标识某个IP是否已出现,支持唯一访问量的统计。具体来说,系统会将访问的IP地址经过哈希处理,映射到位数组中相应的位置,每次新增访问都会更新该数组。通过检查坐标位是否全部被设定为1,判断IP是否已访问过。与传统对日志中IP进行真实保存或完全屏蔽的方法不同,布隆过滤器不仅实现了IP的匿名化,还保留了可统计的唯一访问信息,兼顾了数据的有用性和隐私保护。实现过程中,一个关键问题是如何配置布隆过滤器的参数,让匿名性和准确性达到最佳平衡。选择过滤器大小以及哈希函数的数量不仅影响误判率,还关系到安全性。

过小的过滤器可能导致大量误判,影响统计准确度;而过大的过滤器则易被暴力破解,从而恢复个别IP。为了避免通过穷举所有可能IP地址而暴露数据,布隆过滤器的容量一般应设计得小于可能IP的总数,同时控制哈希片段长度,确保一定的k-匿名性,以防止数据被唯一识别。以IPv4地址为例,共约37亿个可用地址,若过滤器大小限制为百万级别,则每个哈希片段平均代表成千上万个IP,极大提升了匿名性。网站访问日志还包含其他敏感字段,如用户代理字符串和引用URL。在实际应用中,用户代理被简化为浏览器或搜索引擎名称,以消除具体版本信息带来的隐私风险。引用链路则裁剪为仅保留协议和主机名,避免泄露用户访问路径。

HTTP基础认证用户名和Ident协议身份信息则被完全剔除,因为使用率极低且易构成隐私隐患。该匿名处理工具通常基于Python开发,兼容多种主流网站服务器产生的访问日志格式,例如Apache和nginx。通过定时任务,将原始日志安全传输至专门设备进行处理,经过匿名化后生成仅含统计用途信息的日志文件,供诸如AWStats之类的统计系统使用。这种设计既保证了原始敏感数据不在主服务器存储,降低了数据泄露风险,同时在Raspberry Pi等低功耗设备上实现全天候处理,保障系统的可持续运行和效率。数据安全测试是该工具开发的重要环节之一。采用了基于Radamsa的模糊测试方法,对输入日志进行大量随机扰动,检测软件代码的健壮性和异常处理能力。

此举确保匿名化工具在面对异常或恶意格式输入时不会发生崩溃或产生错误数据,提高了产品的稳定性和安全性。尽管目前尚无统一的法律标准专门针对利用布隆过滤器或其他匿名技术处理日志数据的合规框架,但从GDPR相关条款解读来看,适当的匿名化处理可以视为“假名化”,在合理保护用户身份证明前提下,允许对数据进行进一步的统计分析。运营者应当结合自身业务需求和法律咨询,为数据处理流程设定明确边界,并在网站隐私政策中披露数据用途和保护措施,提升用户信任。从技术角度看,布隆过滤器技术是平衡隐私保护与数据分析需求的重要利器。它避免了传统日志匿名化方案中IP地址或其他敏感信息纯粹删除所带来的统计精度下降,也不同于明文存储带来的隐私风险。通过设计合适的过滤器大小和哈希方式,可以根据业务需要灵活调整匿名强度,同时支持唯一访问统计和基础流量分析。

综合来看,利用布隆过滤器匿名化网站服务器日志是现代网络运营环境中一种创新有效的实践。它不仅帮助运营者在保护用户隐私的基础上,保持对网站流量的基本洞察,还能有效应对法规合规和安全挑战。随着隐私保护意识的不断提升和技术手段的演进,类似的匿名化方法将在更多场景中得到广泛应用,助力构建更安全、透明和可持续的网络生态。