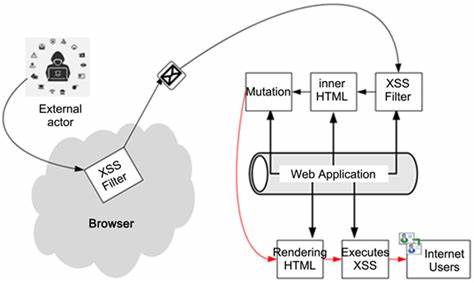

随着互联网应用的不断升级,网页安全已成为开发者和企业高度关注的话题。XSS(跨站脚本攻击)作为一种常见且危害严重的网络攻击类型,多年来一直是安全防护的重点。尽管广泛应用了多种过滤和防护技术,但一种新型的攻击方式——基于innerHTML变异的Mutation-based Cross-Site Scripting(mXSS)攻击——正在挑战现有的安全机制,威胁着许多自认为“安全”的网页应用。mXSS攻击由德国鲁尔大学的研究团队首次系统揭示,其核心是在浏览器将innerHTML属性内容写入DOM的过程中发生的意外变异,导致看似安全的输入最终被转化为恶意脚本执行。传统的防护技术通常基于“浏览器执行内容与服务器输出内容一致”的假设。然而mXSS突破了这个前提,攻击者精心构造的无害字符串,经过浏览器内部的HTML优化和变异后,变成带有攻击性的脚本,从而绕过服务器端过滤、客户端安全策略以及多种启用的防护模块。

innerHTML是前端开发中常用的API,制造了灵活的动态内容渲染环境,但正是它在不同浏览器中处理HTML内容的细节差异,成为mXSS攻击的温床。不同浏览器厂商针对innerHTML属性的代码优化和DOM树构建方式不尽相同,这种不统一使得在转化过程中产生了漏洞,这些漏洞表现为HTML代码的“变异”,注入了奇异的脚本或标签,从而实现了跨站脚本攻击。mXSS攻击最令人忧虑的地方是它广泛影响三大主流浏览器,无论是IE、Firefox还是Chrome,均存在不同程度的风险。从实际案例看,众多知名邮件服务如Yahoo! Mail、Rediff Mail,以及企业邮箱解决方案如OpenExchange、Zimbra和Roundcube均被证实存在mXSS风险,甚至一些商业产品也未能幸免,说明攻击的普遍性和影响力极大。面对服务器和客户端层面的XSS过滤器,包括HTML Purifier、kses、htmlLawed、Google Caja以及浏览器内置的XSS Auditor和IE XSS Filter,mXSS依然能成功绕过。Web防火墙(WAF)和入侵检测系统(IDS/IPS)同样难以察觉这类攻击,凸显了mXSS攻击的隐蔽性和复杂性。

mXSS基于innerHTML处理的“变异”机制,实际上是浏览器在渲染优化层执行的非规范行为,执行效率的提升反而带来了安全漏洞。由于浏览器变异过程无法被服务器端代码准确预测,这也使得严苛的服务器过滤规则通常会因误判而破坏正常功能,导致实际防护难度上升。研究指出mXSS攻击可细分为七种不同子类,每种子类利用innerHTML处理中的不同漏洞执行攻击,且其中多数在此前的安全研究中未被充分关注。了解mXSS的本质,审视信息流从服务器输送到客户端直到浏览器渲染的完整路径,是设计有效防护策略的关键。攻击者在服务器端表现出无害的输入数据,经服务器和中间安全模块传递后,在浏览器内变异成恶意脚本,完成攻击载体的生成与激活。因而在防护中必须打破“服务器端过滤即可确保安全”的传统思维,强化客户端策略和浏览器本身安全机制。

同时,前端开发中应避免直接使用innerHTML处理来自用户的输入,转而采用更安全的API如textContent或使用经过严格转义的模板引擎。对于必须使用innerHTML的场景,则应结合内容安全策略(Content Security Policy, CSP)限制脚本执行源,降低mXSS执行成功率。安全审计也需关注浏览器的具体实现细节,分析不同浏览器的innerHTML变异机制,并持续跟踪厂商安全补丁更新。教育开发人员深入理解DOM操作的潜在安全风险,树立防御性开发理念,才能在根本上提高网页应用的抗mXSS能力。总结来看,mXSS攻击代表了网页安全防护领域一个新的挑战,高度依赖浏览器内部实现的复杂性导致传统防护手段不足以完全覆盖。开发者必须掌握内在攻击机理,综合利用服务器端的严格过滤、客户端的内容安全策略和浏览器安全控制,建立多层次防护系统。

同时,浏览器厂商也应针对innerHTML属性的处理逻辑进行安全加固。只有这样,才能有效防范基于innerHTML变异的跨站脚本攻击,保障用户数据和隐私安全,推动互联网环境的健康发展。