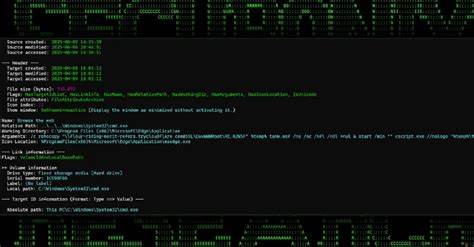

近年来,网络攻击手法层出不穷,攻击者不断创新策略提升隐匿性和攻击成功率。近期,一场名为SERPENTINE#CLOUD的全新恶意软件攻击链引起了行业高度关注,该攻击链巧妙利用了Cloudflare的隧道服务,并结合高级钓鱼邮件策略,实现了远程访问木马(RAT)的高效投递。这一复杂且多阶段的攻击手法不仅体现了攻击者在技术上的进化,也凸显了云基础设施被恶意利用的严峻威胁。攻击链最初以钓鱼邮件形式展开,邮件多以支付或发票通知为主题,诱使受害者点击邮件中附带的链接,下载包含Windows快捷方式(LNK文件)的压缩包。这些快捷方式伪装成常见文档文件,目的在于欺骗用户执行文件,触发后续的感染过程。执行快捷方式后,攻击链会访问由Cloudflare隧道托管的恶意WebDAV资源,下载并运行Windows脚本文件(WSF)。

该WSF文件通过轻量级VBScript加载一个外部批处理程序,批处理文件作为主要的载荷传送脚本,承担靶向检测防病毒软件、隐蔽展现伪装文档以及下载执行Python脚本等多重任务。此Python脚本基于Donut开源项目,将最终的恶意Payload加载至内存中执行,完成远程访问木马如AsyncRAT和Revenge RAT的部署。令人关注的是,该攻击链中使用了广泛的代码混淆及多层级的执行机制,显著提高了检测难度。同时,批处理脚本中结构清晰的注释暗示可能借助大语言模型协助编写,反映攻击者在攻击工具研发上的技术投入与现代化应用。利用Cloudflare隧道的核心优势在于其合法性和加密特性,恶意子域名往往以“*.trycloudflare.com”形式出现,使传统基于域名或URL的封锁策略失效。此外,该隧道服务免去了注册独立恶意域名或租用虚拟服务器的需求,便于攻击者快速搭建临时基础设施,进一步强化了攻击的隐蔽性。

此情形给安全防护者带来了极大挑战,网络流量与日志分析难以准确区分正常访问与恶意活动,传统检测手段亟需升级。该系列攻击活动针对美国、英国、德国及欧洲、亚洲多地用户展开,说明攻击者的地理定位广泛,并具备一定的语言能力以提升社交工程的欺骗效果。值得注意的是,攻击手法从早期利用URL快捷方式文件,演进至伪装为PDF文档的LNK快捷方式,体现出攻击策略的不断适应与迭代。回顾历史,类似攻击曾由安全厂商eSentire和Proofpoint披露,涉及多种远控木马及窃取工具。当前的SERPENTINE#CLOUD虽然在基础设施和交付方式上延续前作,但载荷复杂度和隐蔽层级明显提升,表明可能是原有攻击团队的改良升级,或是不同团队借鉴有效战术的融合体。业内专家指出,攻击者越发倾向于利用纯内存执行的Payload,避免在磁盘留下痕迹,而Python shellcode加载器恰好契合此需求,且能灵活应对安全产品的扫描限制。

除了技术层面的威胁外,社会工程的运用也是此类攻击成功的关键,邮件内容设计紧扣受害者日常业务主题,极易导致用户放松警惕,从而执行恶意文件。针对这一复杂且隐蔽的威胁,安全领域专家建议组织从多个维度加强防御策略。首先,强化钓鱼邮件识别与用户安全意识培训,帮助员工识别可疑邮件及附件。其次,部署行为防御与内存检测技术,能够捕获内存中异常代码加载行为,从而及时发现Donut加载的Payload。网络层面,利用流量分析技术识别异常加密隧道流量,并结合威胁情报更新黑名单与可疑域名,提升检测准确率。另外,对Windows快捷方式文件的执行权限进行严格限制和监控,尤其是涉及企业关键资产的系统。

云服务提供商应加强对隧道创建和访问的验证管理,及时发现并阻断恶意子域名的滥用。随着网络攻击手法的日益复杂化,传统的安全防护模式已难以独立应对诸如SERPENTINE#CLOUD此类多阶段、多技术融合的攻击链。结合人工智能与大数据分析技术,实现跨平台、跨层级的威胁关联与态势感知,将成为未来防护的趋势。综上所述,利用Cloudflare隧道服务的新型恶意软件攻击链展现了当前威胁环境中攻击者如何借助合法云资源,结合社会工程和技术创新,实现对目标系统的深入渗透。企业和个人需高度警惕,增强多层次安全防御能力,以有效减少此类复杂威胁带来的风险与损失。网络安全永远是一场攻防赛,唯有不断革新手段和理念,才能在不断变化的威胁中立于不败之地。

。