Windows操作系统作为全球广泛应用的桌面和服务器操作平台,其核心机制中的系统调用(Syscall)扮演着至关重要的角色。系统调用是用户态与内核态之间进行信息交换的桥梁,是操作系统提供服务的接口。在x86-64架构下,尤其是从Windows XP到最新的Windows 11以及服务器版本中,系统调用表发生了丰富且复杂的变化。深入理解这些系统调用,对于系统开发、漏洞研究及安全防护都有重大意义。 Windows的系统调用表定义了所有系统可执行的内核功能接口,每个调用都对应一个唯一的ID(Syscall ID),通过该ID用户态程序可以请求内核服务。该表会随着操作系统版本的升级不断变更,这包括新增系统调用、废弃旧接口以及调整调用参数等。

通过掌握Windows各版本的系统调用表,可以有效进行系统级编程和问题排查,提升兼容性和安全性。 Windows XP作为微软Windows NT架构的重要版本,其系统调用表较为基础且相对稳定。XP中的系统调用涵盖了文件操作、进程控制、内存管理、设备访问等核心功能。随后Windows Server 2003版本发布,其系统调用表在XP基础上有所完善,增强了服务器特性和系统资源管理能力。Vista的推出标志着Windows内核的大规模改革,其系统调用表不仅扩展了大量新函数,还体现了对现代硬件架构支持的增强。 进入Windows 7和Windows 8时代,系统调用表开始加入更多和安全相关的接口,比如增强对用户权限控制、内存保护机制的支持。

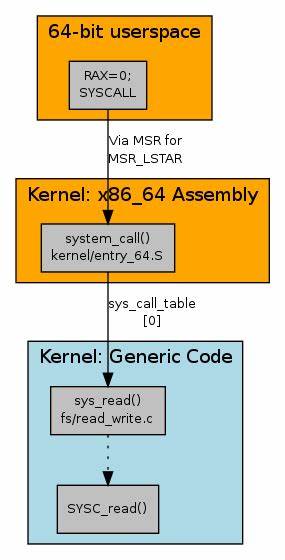

Windows 10及其后续版本如Windows 11和最新服务器版本,系统调用表进一步丰富,适配新兴技术如虚拟化、多核处理及高性能I/O操作。这些演变体现了微软对系统性能提升与安全防护的重视。 研究Windows系统调用表最直观的方式是通过官方或社区维护的公开列表,比如Mateusz “j00ru” Jurczyk在j00ru.vx技术博客发布的详细表格,这些数据一般以CSV或JSON格式保存,方便程序分析和自动化处理。通过对比不同版本的表格,研究人员可以清晰看到系统调用ID的变动、新增接口、参数变化以及接口废弃情况。这对于逆向工程、内核调试、恶意代码分析以及安全攻防都有极大助力。 系统调用的实现机制方面,Windows x86-64架构引入了一种特殊的切换机制,通过特定指令如syscall完成从用户态到内核态的转变。

系统调用号作为传递参数寄存器的一部分被传入内核,系统内核根据该编号找到对应的服务例程。此机制不同于x86的中断0x2e调用,极大提升了调用速度和安全性。 此外,Windows系统调用表的动态性也为攻防双方提供了操作空间。攻击者可能通过篡改系统调用表中的指针,实现内核钩子攻击或隐藏自身踪迹。反之安全研究人员则利用系统调用表检测异常调用和内核完整性,构建防御体系。理解各个版本间的系统调用一致性和差异,是设计有效防御策略的前提。

在实际开发中,掌握各版本系统调用的具体功能能够帮助优化程序性能。例如,在内存管理方面,早期系统调用如NtAllocateVirtualMemory在新版本中得到优化和替代,通过选择合适的接口可减少系统开销。此外,某些调用专门针对多核处理器和并行计算进行改进,利用这些接口可以开发高效的并发程序。 系统调用对Windows底层驱动开发同样重要。驱动程序通过这些接口访问硬件资源和内存,合理使用系统调用可以保障驱动稳定和兼容。随着Windows不断演进,驱动开发者需要不断对照最新的系统调用表更新自身代码,避免因调用过时接口导致系统崩溃或行为异常。

值得注意的是,微软官方并未完全公开所有系统调用的详细说明,很多接口参数和功能需要通过逆向分析或者第三方文档补充。因此,社区贡献的系统调用表及解释文档成为宝贵资源。这些资源的SEO优化包括精准的关键字选择,如Windows系统调用表、x86-64系统调用、内核接口、Windows版本兼容性等,有助于开发者和安全专家在网上快速定位所需内容。 总结来看,Windows x86-64系统调用表是理解Windows操作系统核心的钥匙。伴随着Windows从XP到Windows 11以及服务器版本的演进,系统调用表不断扩展和优化。掌握这些变化不仅有利于底层开发,更是提升操作系统安全性和效率的重要保障。

无论是软件工程师、安全研究人员还是系统管理员,深入研究和应用系统调用表,都将助力他们在Windows平台上发挥更强大、稳定和安全的能力。通过持续关注和分析Windows系统调用表的最新动态,可以抢先掌握技术前沿,实现技术积累和创新突破。