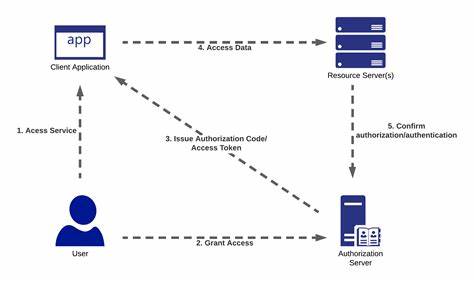

在当今数字化高速发展的时代,API(应用程序接口)成为连接各种应用和服务的桥梁,实现系统之间的数据交换和功能调用。然而,API的安全认证机制远比表面看起来复杂和多样。对于许多开发者和产品团队来说,API认证不仅仅是简单地实现OAuth或管理API密钥,其中隐藏着丰富而深刻的挑战。本文将深入剖析API认证的多维度内涵,揭示其复杂性背后的原因,并探讨应对之道。首先,OAuth作为主流的认证手段,却并非一个严格意义上的协议。它虽然已经成为业界的标准选择,但由于设计的灵活性和不同平台的定制需求,导致具体实现千差万别。

各个API对OAuth的扩展参数、权限范围的定义以及错误码的处理都有所不同,往往缺乏统一和标准,这使得开发者在调试和集成时面临巨大挑战。尤其是在错误信息常常仅提供模糊的提示时,排查问题犹如大海捞针。其次,API密钥因其简便性而被广泛采用,却在用户体验层面带来诸多不便。非技术人员在寻找、复制和输入密钥时常常遇到困难,错误输入、权限不匹配以及过期失效等问题频发,要求开发者投入额外资源设计完善的验证机制和用户引导。此外,不同API对API密钥的传递方式也多种多样,既有通过HTTP头部传递,也有通过查询参数甚至请求体的情况,使集成复杂度进一步增加。第三,随着应用场景的多样化,一些平台开发了各自的定制认证流程。

例如GitHub、Stripe及Shopify等,它们不仅采用类似OAuth的流程,还将安装应用的触发、Webhook回调等环节融入认证体系内。这些自定义流程往往伴随着各种条件分支和特殊逻辑,为统一管理和维护带来难题。尤其是在应用安装后如何正确关联用户账户,成为系统设计中的难点。第四,单一产品往往拥有多条API接口,每条接口支持不同的认证方式。例如Shopify提供了三种不同的API,每种有不同的认证策略;GitHub更是支持至少四种认证机制。部分认证方式只适用于特定接口,开发者需要灵活应对多重身份验证,以确保系统的功能完整性和安全性。

第五,令牌刷新机制是OAuth 2.0普遍采用的安全设计,它通过短期的访问令牌加上长期的刷新令牌提高安全性。虽然令牌刷新机制增强了安全水平,但也带来了实现上的复杂性。刷新过程中存在竞争条件,如果同时发起多个请求,有可能使令牌失效导致请求失败。有的是在刷新时返回新的刷新令牌,需要实时更新存储以保证持续访问。有的API不直接提供访问令牌有效期,需要额外调用接口获取,这都增加了维护成本。第六,认证凭证如访问令牌、刷新令牌以及API密钥等,均有可能被撤销。

撤销原因通常不明,撤销后无恢复途径,用户必须重新授权。不同类型令牌的撤销检测难度不同,短期访问令牌的刷新失败可视为明显信号,而API密钥的状态监控则需要通过响应状态码分析,近似状态码如401或403可能代表令牌无效。频繁的重认证要求系统提供友好顺畅的用户体验,避免用户流失。第七,某些API在认证过程中不仅需要传统的令牌,还需额外的参数如账户ID、团队标识、托管区域或子域名等。这些参数往往因平台不同而千差万别,有的是用户自选托管区域,有的是固定子域名,有的平台则需要在认证后通过额外接口获取这些信息。合理设计认证流程以获取并管理这些参数,有助于保证请求的准确性和安全性,对于复杂的多账户场景尤其重要。

第八,权限范围和作用域管理是API认证的重要领域,常常被低估其复杂性。实际授予权限与请求权限常有出入,且不同API权限体系差异巨大,有的支持用户级和机器人级多层权限,影响系统设计和授权策略。权限变更需重新授权,开发者应持续追踪用户授权状态,确保权限的有效性和安全性。同时某些权限请求还关联安全评审,这进一步增加了合规复杂度。最后,鉴于认证流程的多样化和复杂性,安全永远是核心。加密存储和传输认证信息、使用现代加密算法、定期轮换加密密钥以及限制凭证在前端暴露等措施,是保障用户数据安全的基石。

同时,定期专业的安全评审和渗透测试,可以及早发现漏洞并修复。市面上虽然不乏开源OAuth库,但普遍针对登录场景优化,鲜有能覆盖数百API认证需求的通用解决方案。鉴于此,一些团队选择自行开发并开源适配复杂认证需求的工具,以避免重复造轮子并提升集成效率。综上所述,API认证远超过单一OAuth或API密钥的范畴,其背后涉及多种认证方式的深层次实现差异、复杂的令牌管理策略、灵活的权限控制、多样的额外参数处理以及严格的安全保障。构建高效、安全且用户友好的API认证系统,需要开发者全面理解认证流程的细节和挑战,并结合自动化运维、合理的用户体验设计与严密的安全策略。未来,随着云计算和多系统集成的需求不断增长,API认证将持续成为企业和开发者关注的重点领域,只有不断创新和完善认证技术,才能在保障安全的同时,实现更加顺畅和开放的系统互联。

。