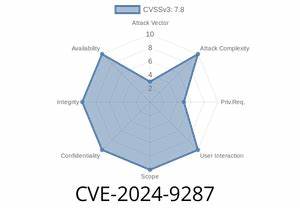

Python作为当今主流的编程语言之一,凭借其简洁优雅的语法和强大的功能,广泛应用于各种软件开发领域。从Web开发到数据科学,再到自动化运维,Python无处不在。然而,在使用Python处理系统命令和路径字符串时,如果未加以合理的字符串处理,特别是未对字符串进行正确的引用和转义,极易引发严重的安全漏洞,甚至导致系统被攻击者远程控制。近年来,CVE-2024-9287这一高危漏洞的曝光,正是对Python中未加引号字符串风险的警钟。本文将系统性地分析该漏洞为何发生,Python字符串在shell命令中的作用机制,以及如何规避此类安全隐患,保障软件和系统安全。 Python在执行系统命令时,常用subprocess模块来创建和管理子进程。

该模块跨平台且功能强大,允许开发者方便地执行shell命令。从表面上看,subprocess以字符串形式传递命令似乎简单直观,但却潜藏了命令注入的巨大风险。shell脚本对命令和参数的分割,受制于一定的分隔规则,空格、分号、逻辑运算符等字符都可能被解释为分隔符或指令。若传递给shell的命令字符串未被适当引用,shell会错误解析字符串中的空格和特殊字符,进而导致分割错误的命令或甚至执行额外的恶意命令。 举例来说,假如使用Python的subprocess模块调用mkdir命令创建一个目录,而目录名字中带有空格,如"my new path",如果未对该字符串加引号或正确分割参数,shell解释该命令时,将目录名拆分成多个独立的参数,误以为需要创建多个目录,而非预期的单个目录。更为严重的是,如果输入的路径字符串中故意夹带了分号等命令分隔符,则攻击者可借此执行额外的任意命令,产生命令注入漏洞,威胁系统安全。

CVE-2024-9287正是发生在Python的venv模块中。venv模块用于创建隔离的虚拟环境,方便开发者管理不同项目所需的依赖。然而,该模块在生成激活脚本时,未对虚拟环境路径名进行正确的字符串引用处理,导致如果路径名中带有空格或特殊字符,激活脚本中的shell命令会被错误解释。这种情况下,如果路径名被攻击者精心构造,恶意命令甚至能在激活虚拟环境(如执行source venv/bin/activate)时自动执行,造成远程代码执行风险。 造成该漏洞的根本原因是字符串未加引号,shell解析时依据IFS(内部字段分隔符)默认规则,将字符串破碎成多个片段执行。默认的IFS包含空格、制表符和换行符,当路径或参数中包含这些字符,shell会误判,引发命令分割错误。

此外,shell中的分号";"具有分隔多条命令的功能,未加引用使得攻击者能够注入新的命令,从而造成系统被攻破。 为避免类似问题,开发过程中应当遵循几个重要原则。首先,尽可能避免使用shell=True参数运行shell命令。该参数会让Python将命令作为完整的字符串传递给shell,增加解析风险。取而代之的应是直接传递命令和参数列表给subprocess.run()或类似函数。这样Python会调用底层系统接口执行命令,不经过shell解析,从根本上避免分割错误和命令注入。

其次,当必须使用shell=True时,务必保证所有传递给shell的字符串都经过严格的引用处理。Python的shlex模块提供了shlex.quote函数,能够安全地给字符串添加单引号,并对其中特殊字符进行转义处理,确保shell完整地将字符串视为单个参数而非多条命令。这样就大幅降低了命令注入风险,保障程序安全运行。 此外,开发者应充分利用静态代码检查工具和代码审计手段,及时发现潜在的未加引号字符串和shell注入隐患。现代linters如ruff等工具能够自动检测代码中subprocess调用是否安全,提醒开发者改进代码结构。这种防患于未然的方法有效增强代码安全保障。

CVE-2024-9287的修复已经在Python官方库中发布。补丁核心就是在venv模块内的命令生成逻辑里,使用shlex.quote对所有路径和参数进行安全引用,确保生成的激活脚本中所有字符串都被正确引号包围。此举彻底避免了注入攻击的发生,也为其他类似场景提供了有力的安全示范。 通过此次事件,可以看出即使是像Python这样历史悠久且备受信赖的语言,也存在基础层面的安全隐患。开发者不能对字符串数据的处理掉以轻心,更不能忽视shell解析机制的复杂性。任何涉及系统命令调用的功能模块,都必须细致考虑输入的每个参数,确保无论是好意输入还是恶意输入,都不会导致系统被破坏或控制。

随着软件系统复杂度的增加,安全问题日益重要。良好的安全开发习惯已经成为现代程序员必备技能。除了遵循最佳编码规范,理解操作系统的底层机制,如shell解析细节,对防范漏洞也至关重要。只有不断学习和积累安全知识,结合合适的工具和策略,才能打造安全稳健的软件产品。 总而言之,Python中未加引号的字符串在执行shell命令时,因为shell的解析规则,极易导致命令被拆分错误,甚至遭受命令注入攻击。CVE-2024-9287正是典型案例,提醒我们重视字符串的正确引用。

通过避免不必要的shell调用,合理使用subprocess模块,采用shlex.quote安全引用输入参数,可以有效规避此类安全问题。对广大Python开发者而言,理解该漏洞的成因及防护措施是迈向安全开发的重要一步,对于提升代码安全性和整体系统安全保障具有积极的指导意义。 。