供应链攻击作为近年来网络安全领域的重大威胁,越来越多地暴露出软件生态系统的脆弱性。2025年9月,一场史上最大规模的供应链攻击震惊了全球。攻击者成功入侵了广受欢迎的npm包"qix",同时波及了包括"chalk"和"debug-js"等数个广为使用的包,累计每周下载量超过20亿次。令人唏嘘的是,虽然此次事件的影响范围巨大,但实际经济损失仅约5美分的以太坊和20美元的山寨币交易金额,财务损失微乎其微。然而背后的安全隐患以及应对所需投入的巨额人力和合同金额,则揭示了网络安全威胁的复杂性和艰巨性。 这次攻击的发端源于一起针对qix包作者的钓鱼邮件攻击。

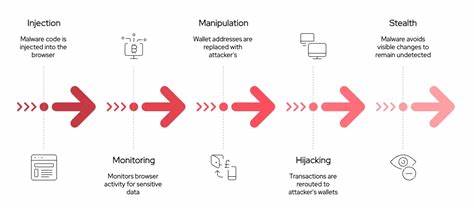

攻击者伪装成npm官方支持团队,使用support@npmjs.help邮箱发送了带有恶意链接的邮件。用户点击该链接后,被重定向至两个由攻击者控制的BunnyCDN存储桶,其中加载了一段凭证窃取脚本。这段脚本会悄无声息地收集用户输入的用户名、密码及二步验证(2FA)验证码,并将其发送至远程服务器。由此,攻击者成功获取到了qix包作者的npm账户权限。 完成账户入侵之后,攻击者迅速发布了篡改过的更新包,恶意代码植入了所谓的"加密窃取者"。这段代码并非传统意义上的木马软件,也不尝试窃取本地文件或安装持久性后门。

而是专门针对浏览器环境中的区块链钱包接口进行篡改,检测是否存在window.ethereum对象,进而注入钩子函数,拦截与篡改发往以太坊和索拉纳网络的交易请求。更具体来说,当用户发起"approve""permit""transfer""transferFrom"等交易调用时,恶意代码会篡改目标地址为攻击者预设的以太坊地址。同时,对于索拉纳链的交易,也会更改关键账户地址至无效地址,导致交易中断。 除了交易请求被操控外,恶意脚本还会拦截并修改所有通过fetch或XMLHttpRequest发出的网络请求,尤其是将响应中的加密货币地址字符串替换成攻击者预定义的280个地址之一。这个替换过程还融合了Levenshtein距离算法,保证替换地址与原地址在编辑距离上尽可能接近,规避部分简单的地址校验,增加识别难度。值得一提的是,该恶意代码在持续集成和持续部署(CI/CD)环境中因未检查fetch函数定义,导致错误暴露,也成为安全团队发现此次攻击的线索之一。

从经济损失层面来看,尽管攻击方式高明且影响范围庞大,攻击者从中获利却近乎微不足道 - - 仅窃取了约5美分的以太坊和20美元的山寨币交易,远不能与此次事件造成的破坏形成直接对应。反而是全球范围内数以千计的软件工程师和安全专家投入大量时间清查和修复这一事件遗留的安全隐患,引发了安全需求的爆发,令安全相关SaaS产品合同签署金额直线飙升,预计数以百万计的美元将流向安全服务市场。 此次事件揭示了开源软件生态的安全脆弱点。npm平台作为JavaScript及Node.js社区的核心依赖仓库,包管理的权威性和便利性让数十亿开发者及服务依赖其提供的包,这就令极少数开发者账号的安全失守,能引发布满全网的攻击风险。攻击利用社区包作者对官方邮件高度信任的习惯,成功施展钓鱼攻击工具,充分体现了社交工程在人类信任链中的威胁。 针对开发者和维护者,采取严密的身份验证和行为监控措施成为当务之急。

凡是使用受影响包的开发者需要立刻检查本地代码及缓存,通过运行安全扫描脚本分析是否被恶意代码污染,常见方法包括grep搜索特定关键词如"checkethereumw",或使用社区开发的安全校验脚本。对于普通用户,尤其是频繁进行加密货币交易的人群,务必养成鼠标悬停及手动复核交易地址的习惯,以防被钓鱼或自动篡改导致资产流失。 对供应链攻击的防范应系统化推进。首先,应强化开发者邮箱及认证系统安全,采用多因素认证并设置异常行为告警,减少钓鱼邮件得手概率。其次,建立严格的包发布审核机制,实现自动化安全扫描和行为异常检测,也需要结合人工审核。再次,推动社区普及交易签名及公钥验证的最佳实践,如利用SEAL框架进行交易验证,确保未被篡改的签名信息能提供交易安全保障。

这起事件的深远意义在于,它不仅是一次技术上的攻防较量,也是一面镜子,映射出当今开源生态中人因和技术因素交织的安全隐忧。无论是黑客身份的不断翻新,还是安全团队日益升级的防御工具,供应链攻击提醒我们建立更加全面的安全文化不可或缺,软件供应流程中必须重视信任链的维护和风险管理。 综合来看,尽管此次供应链攻击未造成显著的直接经济损失,但其带来的连锁反应及安全教训不可轻忽。通过技术防护与流程管控相结合的策略,强化开源社区成员的安全意识和应对能力,才能在未来构建一个更安全、更可靠的软件供应环境。全球网络安全共同体应从此次事件中汲取经验,推动安全机制升级与行业规范制定,抵御日益复杂的供应链威胁,最终守护数字经济的健康发展。 。