在信息安全领域,跨站脚本攻击(XSS)一直是威胁用户数据和系统安全的关键攻击类型。尽管许多安全人员在面对Self-XSS(自我跨站脚本)时会觉得这种漏洞利用受限、价值有限,但随着现代浏览器技术的不断演进,Self-XSS的攻击面和危害却能被大幅放大。尤其是借助credentialless iframe这一新兴特性,昔日看似无害的Self-XSS逐渐演变成具有高度实用性的Stored XSS,威胁更加严峻。本文将深入解析这一现象背后的原理、攻击链构建方式以及防御建议,帮助安全研究人员和开发者洞悉最新风险,提升安全防护能力。首先,理清传统Self-XSS的局限性非常重要。所谓Self-XSS,通常指攻击者在自己的账户环境下执行代码,因受制于需登录同一账户,攻击行动不能直接影响或劫持目标用户。

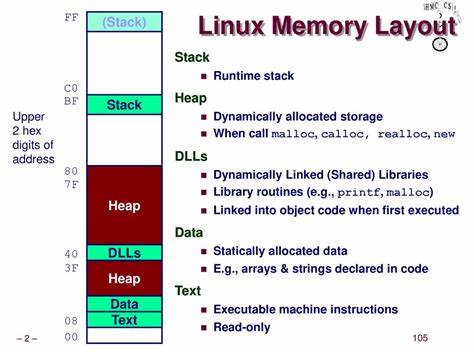

这导致诸如漏洞赏金平台上的评估人员和漏洞修复者往往将该类漏洞判定为严重性较低,甚至“误报”。然而,随着浏览器支持credentialless iframe,该局限开始被打破。Credentialless iframe使得嵌套的iframe在保持同源策略的前提下,加载页面时不会携带相应的凭据和存储信息。换句话说,这类iframe运行于一种新的临时环境,既为攻击者打开了改写原本只属于Self-XSS的漏洞的可能,也极大拓展了iframe与父页面之间的数据共享及操作空间。举例来说,当攻击者在页面中插入一个credentialless iframe加载受害者网站时,该iframe中的文档逻辑未能访问受害者的会话信息,理论上应该是安全隔离的。但RFC和现有实现表现却显示,credentialless iframe依然与常规iframe保持同源关系,意味着攻击代码可以通过window.top和window.parent等全局对象,访问父页面中其他iframe,例如含有受害者登录状态的iframe,从而窃取cookie、localStorage信息,甚至注入恶意脚本。

基于此,Stored Self-XSS开始被改写为真正可以为攻击者获取受害者权限的普通Stored XSS漏洞。这一漏洞利用链中,结合CSRF(跨站请求伪造)便成为攻击关键。例如,在一个受害者网站的首页显示“欢迎,用户名!”这类自定义信息时,如用户名未经过严格的转义或过滤,攻击者可构造Payload实现Self-XSS。在通常情况下,这类注入代码仅作用于攻击者帐号,没有实际威胁。但若登录表单缺乏CSRF保护,攻击者则可设计一个自动提交的恶意登录请求,将用户名伪装为含有XSS脚本的字符串,迫使受害者浏览器在无防护机制下登录攻击者账户。如此一来,利用credentialless iframe特性,攻击者可创建两个iframe并列,彼此共享Storage环境。

第一个iframe使用credentialless模式加载受害者网站,实现代码注入和恶意脚本执行;第二个iframe则运行攻击者账户,存储攻击者的cookie信息。攻击代码可跨iframe调用,窃取并打印两组cookie,从而写入或盗用受害者登录状态,实现账户接管攻击。即使登录环节设置了验证码(CAPTCHA),攻击链依然可行。验证码本质上并非有效的CSRF防护机制,因为验证码验证与表单提交往往发生于不同设备或不同会话。攻击者可以借助WebSocket或其他实时通讯手段,实时与受害者设备交互,模拟验证码获取过程,从而绕过这一防护。例如搭建一个WebSocket服务器,在用户访问攻击者页面时发起连接请求,让攻击者手动或自动输入捕获的验证码,传递给客户端,完成自动化登录请求。

这种半自动化攻击方式极大降低了攻击门槛,增强了攻击成功率。同时,如果登录页面开启X-Frame-Options: Deny防御,阻止被嵌入iframe,也并非无解。基于2025年春季现代浏览器逐步支持的fetchLater API,攻击者可利用该接口预先注册延迟请求,即使关闭页面请求依然会在后台发送。它允许攻击者在已登录的会话上下文中安排多个请求,实现权限提升、账户权限修改等敏感操作。由于这些请求在触发时携带当前有效Cookies,使得利用Self-XSS阶段构建的攻击链获得持久生命力。攻击者亦可结合Clickjacking技术,当无法进行CSRF攻击时,通过“诱导”受害者在被伪装后的目标网站上输入攻击者账户凭证,使受害者实际登录成攻击者账户,以此间接实现攻击行动。

此种思路反转了传统Clickjacking诱使用户泄密的意义,更加难以被普通用户识别和防范。面对上述攻击趋势,防御策略必须深化。首要措施为强化输入过滤和输出编码,切实杜绝用户数据中直接嵌入未转义脚本。其次,网站登录及敏感操作表单必须启用完善的CSRF防护机制,诸如Token校验和SameSite Cookie策略。验证码虽然能提高交互安全性,但不应被视为CSRF替代方案。对iframe嵌入权限应严控,通过X-Frame-Options和Content Security Policy (CSP) frame-ancestors指令明确禁止不受信任站点嵌入,防止Clickjacking和Credentialless iframe滥用。

另外,可定期审计和监控用户行为,如检测非正常来源的快速请求或异常IP登录,结合多因素认证(MFA)阻断潜在自动化攻击链。值得一提的是,针对fetchLater API等新特性,开发者与安全人员要密切关注浏览器厂商动态,评估其带来的潜在风险与防护措施。为保证安全,调整应用逻辑避免敏感操作无条件接受延迟请求,或结合应用层策略限制操作权限。总体来看,Self-XSS不再仅是单纯的安全边缘现象,而随着现代浏览器安全模型的演变,正逐步成为现实中实实在在的攻击入口。了解并掌握credentialless iframe的工作机理及其对同源策略的影响,是进行深度安全防护的关键。协同旧有安全机制如CSRF Token、多因素认证及严格的内容安全策略,方能构筑强韧防线,抵御基于Self-XSS等技术组合的复杂攻击。

未来安全生态下,任何看似局限的漏洞都可能因环境革新而潜藏巨大风险。只有持续关注最新技术动态,及时调整安全策略,才能在不断变化的威胁面前守护用户数据和系统安全。