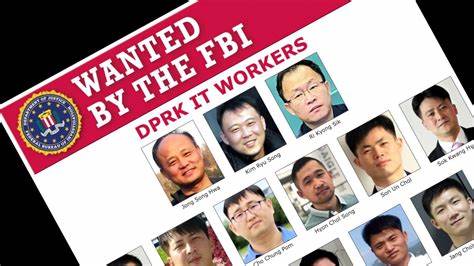

近年来,随着远程办公方式的普及,越来越多的企业招聘海外的远程IT员工。然而,这一趋势也为网络犯罪分子提供了可乘之机。美国司法部近日宣布,他们成功揭露了一起涉及14名朝鲜籍网路诈骗者的重大案件。这些嫌疑人通过伪装成美国身份的远程IT工作者,骗取美国公司的信任,累计非法牟取了金额高达8800万美元的收益,同时窃取企业的宝贵机密信息。该事件不仅揭露了朝鲜网络攻击的新策略,也为企业和劳动市场带来了深刻的警示。 事情的起因可以追溯到2017年左右。

14名朝鲜人利用从美国真实公民那里窃取、伪造或借用的身份信息,成功申请并进入多个美国公司和非营利组织担任IT职位。他们在远程工作的掩护下,进行了一系列复杂的网络犯罪活动。根据司法部发布的起诉书,这场长达六年的阴谋是由朝鲜政府直接下令,要求每名员工每月至少达到一万美元的收入目标。 为了避免监管和雇主的怀疑,这些朝鲜籍员工不仅仅是简单地完成远程IT工作。他们精心设计身份信息,配合美国境内的同伙冒名出席视频面试和工作会议,通过这种“影子员工”的模式,将真实操作和欺诈活动结合起来。更有甚者,他们指使美国同伙接收公司发放的笔记本电脑,并在其中安装远程访问软件,使得这些设备成为他们从朝鲜远程操控的工具。

这种方式不仅有效绕过了企业的安全防线,也使调查难度大大增加。 在被曝光之前,一些美国雇主甚至“不知情”地雇佣了这些伪装者数年,向他们支付了数十万美金的薪水。它们凭借真实身份伪装的完美执行,使得朝鲜黑客团队能够窃取公司的核心数据和源代码,威胁进行经济勒索,进而获得更多非法收益。这些资金最终流向了朝鲜,通过资助国家的军事和其它受制裁领域,进一步加剧了地区乃至全球的安全风险。 特别值得关注的是,这些被抓获的14名嫌疑人属于两个已被美国政府列入制裁名单的朝鲜企业:延边银星公司和沃莱西斯银星公司。这些企业显然构成了朝鲜黑客行动的核心枢纽,至少拥有130名IT从业人员,远远超出此次被起诉的数量。

美国联邦调查局提醒,朝鲜政府实际上已培养和部署了数千名IT专业人员,持续实施类似的网络攻击和间谍活动。 鉴于朝鲜网络攻击的复杂性和隐蔽性,美国政府对于远程用工的安全问题特别重视。FBI圣路易斯分局负责人Ashley Johnson强调,任何招聘远程IT人员的公司应严加审查,尤其要坚持要求远程员工在摄像头前工作,确保是真人操作,以最大限度减少风险。此外,美国政府也通过悬赏制度鼓励公众提供相关线索,以协助追踪这些网络犯罪分子和揭露更多隐藏的网络间谍行动。 朝鲜的网络犯罪行为揭示了现代远程办公环境下潜藏的巨大安全风险。随着全球远程工作模式的日益普及,企业不仅需要关注员工的工作效率和协作,更需建立严格的身份验证和技术监控机制。

尤其是在涉及敏感信息和核心资产保护的行业,加强安全防护和内部审计不可或缺。 对于普通求职者和远程工作者来说,也应提高信息安全意识。使用强密码,谨慎对待个人身份信息的保护,避免被不法分子盗用。同时,在面对工作邀约时,应核实企业背景,避免陷入招聘骗局。 同时,专家指出,科技企业应当积极采用先进的身份认证技术,例如多因素验证、人脸识别以及行为分析,来提升远程招聘的安全等级。此外,定期开展员工安全培训,培养全员的安全防范意识,有助于从源头减少内部安全隐患。

这起涉及朝鲜黑客团伙的案件不仅是一次单纯的网络诈骗,更是一个国际政治与科技安全紧密交织的典型案例。它反映出网络空间的复杂战争态势,也警示各国加强跨境合作,应对日益严峻的网络威胁。 在全球信息化高速发展的今天,网络安全已成为国家安全的重要组成部分。面对朝鲜等具备高技术能力的网络对手,单靠企业自身力量难以完全抵御攻击。政府、企业乃至普通公众都必须共同努力,形成无缝的防护体系和实时响应能力。 未来,随着人工智能、大数据和云计算的深度介入,网络犯罪技术将更加隐蔽和高级。

防范此类事件的关键,在于提升信息安全技术水平,加强国际间情报共享以及制定更具执行力的网络安全法规。 此案的曝光令各界再次警觉:远程工作的便利不能成为安全漏洞。只有在信任基础上,配合技术手段和管理制度,才能有效保障企业资产不被侵害,维护数字经济的稳定健康发展。 总而言之,这14名朝鲜籍网络诈骗犯通过精心设计的身份假冒和技术手段,卷走近亿元的美金,给美国企业和全球网络安全环境带来了严重冲击。各界需要深刻反思远程办公时代的安全制度,并采取切实有效的措施,应对未来可能出现的更多复杂网络威胁。