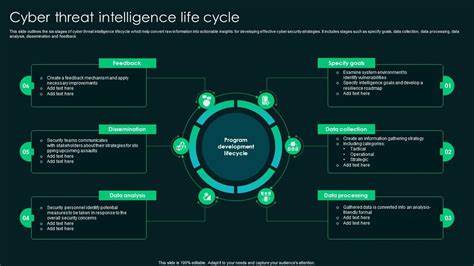

网络威胁情报作为现代网络安全防御的重要组成部分,近年来经历了显著的变革。传统上,这一领域主要由网络安全厂商、研究人员和相关私营机构主导发展,他们通过技术报告、威胁分析和相关产品服务向客户提供全面的网络威胁信息。然而,随着全球网络安全形势的日益严峻,网络威胁情报的战略价值逐渐被各国政府高度重视,促使这一领域出现明显的国家化趋势。国家化在此处主要指网络威胁情报日益带有国家安全属性,政府在威胁情报构建、命名规范、传播渠道及战术运用上的介入和主导增强,而非指私营企业资产完全被收归国有。回顾网络威胁情报的发展历程,私营部门最初凭借技术优势和全球化视野建立起大量关于威胁行为者的认知框架和报告体系。尤其是在互联网没有明显界限的“天真时代”,西方的网络安全公司往往不区分网络攻击源头的国家属性,而是一视同仁地分析各类威胁。

但随着2010年代以来国际地缘政治格局的复杂化,网络安全不再仅仅是技术问题,更被上升为国家安全的核心议题,威胁情报的报告往往受到民族国家利益和国际政治的影响。西方网络安全公司开始减少对盟友甚至本国主体的负面披露,以避免破坏市场信任和引发政治冲突。与此同时,俄罗斯和中国网络安全机构亦表现出类似的趋同行为,选择性地聚焦对国家安全有利的情报披露。这种现象体现出网络威胁情报不仅仅是商业产品,更是国家软实力和网络主权竞争的战场之一。关于威胁行为者的命名问题长期困扰业界。由于缺乏统一标准,同一黑客组织在不同厂商报告中往往拥有数十个不同别名,给信息共享与协作带来极大难度,也让公众理解复杂化。

私营企业间的命名多是基于市场和传播需求,带有娱乐化甚至神秘色彩,如“Fancy Bear”、“Charming Kitten”等称谓,虽然便于传播但掩盖了背后真实的国家背景。为此,前美国CISA负责人杰恩·伊斯特利与英国网络安全中心创始负责人西兰·马丁提出政府应发挥更大引导作用,推动命名标准化,提升威胁情报的透明性和准确性。政府可以利用情报优势,快速确认攻击主体身份,推动统一命名体系形成,减少误导和混淆。近期荷兰情报机构联合发布关于俄罗斯新兴黑客组织“Laundry Bear”的报告,是政府主动出击、命名并公开威胁情报的典型案例。这种先发制人的工作方式刷新了传统由私营部门主导发布情报的局面,标志着政府开始在情报源头和话语权上占据更重要的位置。中国则展现了以网络威胁情报为工具的战略运用典范。

国家计算机病毒应急处理中心(CVERC)联合奇虎360发布关于台湾地区与其网络部队相关APT的综合报告,结合了技术分析、政治指控、逮捕令及军事威胁等多重元素,形成一份含有技术、法律和政治多层面的重磅文件。这种报告形式独树一帜,体现了国家对网络威胁情报的整体把控和战略利用,不仅仅披露威胁,更通过信息发布实现对相关目标的压力施加和战略威慑。网络威胁情报的国家化趋势,不仅体现在政府自身角色的提升,更深刻影响私营网络安全企业的运营和信息发布策略。企业在面对来自国家安全的要求和期望时,逐步调整其威胁感知体系和公开态度,以协调商业利益与国家利益。虽然私营企业在技术创新和具体防御实践中依然不可或缺,但在威胁情报最终产出和发布时,越来越多地纳入了国家考量,经常必须对本国相关威胁行为者保持“默契”退出,避免得罪“自家人”。这既是对网络威胁情报市场的变革,也是国家安全战略前移、信息战深化的表现。

网络威胁情报国家化在全球范围的影响是深远的。各国基于自身战略利益迅速构建具有本国特色的情报体系,形成具有国家标签的威胁报告和命名规范,未来网络空间对立可能因可信信息体系的割裂而更加激烈。跨国安全合作和信息共享机制面临考验,合作意愿受制于各国政治互信,全球网络安全生态出现国家保护主义色彩。尽管如此,因技术、攻击手法和威胁来源无国界特性,研究人员和防御者仍需保持对国际信息的开放态度和多渠道获取威胁情报的能力,促进安全生态的持续动态适应。展望未来,网络威胁情报的国家化将推动该领域更加专业化、规范化和战略化。政府有望进一步强化对重要威胁情报的整合、认证和发布能力,发挥威胁识别“第一发现者”和“最终权威”的作用。

私营部门将继续作为技术创新和实战防御的重要力量,在国家整体网络安全战略指导下协同作战,有序推进信息共享和合作。全球标准化的命名体系也将逐步完善,以增强防御透明度和效率。综合来看,网络威胁情报国家化是网络安全格局适应新形势的必然产物。它反映了技术进步、商业利益、国际政治力量重新洗牌的复杂交织。面对复杂多变的网络安全挑战,建立透明、高效且具有权威的威胁情报体系,是保障国家安全与信息自由的重要保障。各方应在坚持网络空间稳定与开放原则的前提下,积极探索兼顾国家安全和全球合作的网络威胁情报发展路径,推动网络空间的和平利用和共赢发展。

。