随着互联网的普及,浏览器扩展已成为提升用户浏览体验的重要工具。无论是颜色取样、视频速度调节,还是表情符号输入和VPN代理,丰富的扩展极大地方便了我们的日常网络生活。然而,近期一起震惊业界的安全研究披露,多达十八款获得谷歌Chrome和微软Edge平台官方认证的扩展,竟被黑客团队恶意植入后门程序,感染超230万用户,成为史上最大规模的浏览器劫持与监控行动之一。这场名为“RedDirection”的恶意扩展活动,打破了人们对“官方认证”安全保障的信任,暴露出浏览器市场生态存在的深层次问题。恶意扩展如何潜伏,背后隐含怎样的安全隐患,以及如何防范类似威胁,是本次事件带给所有网民和安全从业者必须正视的课题。事件起源于一款名为“Color Picker, Eyedropper — Geco colorpick”的颜色选择器扩展,该扩展拥有谷歌认证,超过十万次安装以及数百条正面评论,让用户根本难以怀疑其安全性。

然而调查团队发现,该工具早期版本干净无害,却在后续更新中被逐步植入恶意代码。这些代码不仅记录用户访问的所有网址,还将数据发送至攻击者控制的远程服务器,从而实现对受害者浏览行为的实时监控并可触发自动重定向。更令人震惊的是,这只是冰山一角。连锁攻击网络中共有十八个扩展应用不同的实用功能作为掩护,包括天气预报、视频速度控制、音量增强以及各类VPN代理服务。每款扩展均实现表面功能,获得平台“验证”标签,获得用户信任,殊不知背后有凌驾其上的恶意指令,能劫持浏览会话,伪造银行登录页面,诱导下载安装更多恶意工具或直接截获用户敏感信息。此次事件揭露的“后门劫持”策略极其隐蔽。

恶意扩展不会一开始就显示出异常,而是在经过长时间的清洁运营后,突然通过版本更新启用恶意功能,大面积渗透用户环境。谷歌和微软的浏览器扩展更新机制,旨在支持规模化管理和无缝递送更新,却在此过程中无形放大了恶意代码的扩散速度。正因如此,即便用户根本未主动交互,恶意扩展也能静默感染数百万设备。该攻击网络更利用了各自分散但同属于中心化控制架构的指挥与控制(C&C)服务器,每个扩展调度自己专属的子域名,制造多样假象,迷惑安全监测。浏览器浏览行为时时被窃取,访问的每一个网站都可能成为中间人攻击的目标,任何在线交易、账户登录活动都有泄露风险。红色方向(RedDirection)事件引发行业对浏览器扩展市场的安全漏洞反思。

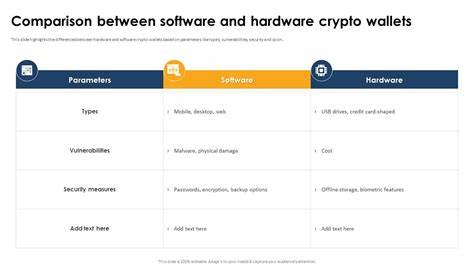

谷歌和微软作为全球最大的浏览器平台提供商,认证流程未能检测出如此规模的恶意扩展,暴露出其审查逻辑局限。实际上,依赖自动化检测和表面审核远远不够,攻击者正利用真实功能平滑伪装行为,绕过静态规则检测,令安全防护陷入被动。对普通用户而言,信赖“官方验证”的扩展不应成为盲目安装的理由。尤其当扩展请求过多权限,或涉及敏感操作时,应保持警觉。专家建议定期检查和清理扩展,关注安全资讯,尽量使用知名、安全信誉良好的开发者产品。此外,清除浏览器缓存、删除无用的追踪数据,配合杀毒软件和反间谍工具扫描设备,是降低风险的有效手段。

更广泛地讲,RedDirection事件凸显了整个软件供应链安全的挑战。攻击者将目标由单一漏洞转向生态系统治理和更新机制,攻防格局正经历深刻变革。企业和平台必须强化审查流程,采用多层动态监控和行为分析技术,结合社区举报及时阻断恶意扩散。开源社区与安全研究机构的持续参与和共享也是防御链条的重要环节。随着MITRE等机构将开发工具扩展列入重点风险类别,业界开始正视扩展程序本身作为攻击面所蕴藏的潜力。未来,只有建立完善的多方位防护体系,才能真正保障用户免受此类隐蔽、长线攻击之害。

总而言之,涉案恶意扩展的曝光不仅是对谷歌与微软安全机制的警钟,更是对全球网络安全生态的严峻提醒。我们每个人都应从中吸取教训,增强安全意识,谨慎甄别扩展应用来源并严格控制权限,积极应用安全工具主动防御。与此同时,技术企业和监管部门应携手优化审核规则,完善供应链安全监管,共同营造更安全、可信赖的数字环境。网络安全从未止步,唯有持续警惕与协作,方能守护我们的数字人生。