随着云计算技术的迅猛发展,亚马逊网络服务(AWS)已成为全球最受欢迎的云平台之一。AWS为用户提供了强大而灵活的服务,同时也带来了新的安全挑战。最近,市场上传出所谓“100k AWS有效令牌(Honeypot)”的消息,引发了业内的广泛关注和讨论。本文将带您深入了解这一话题,揭示其背后的安全隐患,解析陷阱机制,并提供切实可行的防范建议,帮助用户有效保障云端资产的安全。 所谓“100k AWS有效令牌”,本质上是指大量似乎有效的AWS访问令牌集合。访问令牌是用户与AWS服务交互时用以验证身份和权限的关键凭证,携带者可以在对应权限范围内操作AWS资源。

然而,在黑客和安全研究者的测试中,这类令牌往往被设计成“陷阱令牌”,也称为Honeypot。所谓Honeypot,意指安全领域布设的诱捕陷阱,目的是引诱潜在攻击者上钩,进而获取攻击行为的情报或减少对真实资源的威胁。 这种100k有效令牌陷阱背后,往往存在云资源误配置或泄露的风险。攻击者通过扫描网络,寻找暴露的令牌信息,从而尝试利用这些令牌访问目标AWS账户。如果令牌真实有效且权限过高,极易导致数据泄露、资源滥用甚至账户被完全控制。此外,部分令牌被设计成漏网之鱼,用于追踪黑客行为或者诱使攻击者暴露身份等,达到防护和取证的双重效果。

当下AWS令牌泄露事件屡见不鲜,主要原因之一是配置不当。许多企业为了方便开发和运维,将访问令牌硬编码在代码库或配置文件中,或者将存储令牌的S3桶设置为公开访问,这为攻击者提供了可乘之机。进一步,缺乏对访问令牌生命周期的有效管理和审计,也让风险埋藏其中。攻击者获得令牌后,可以利用其权限在云端执行操作,比如启动大量计算实例进行挖矿,访问并导出敏感数据,甚至为自己搭建持久化后门。 针对这一问题,AWS官方以及安全专家建议采取多层防护措施。首先,切勿将访问令牌直接暴露在代码库或公共存储位置,应使用AWS提供的身份和访问管理(IAM)角色和权限策略实现最小权限原则。

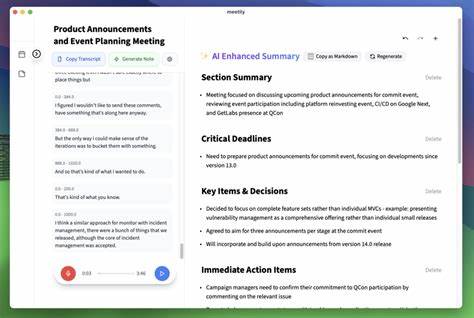

其次,针对敏感资源,启用多因素认证和访问日志记录,监控异常访问行为。定期轮换访问密钥,且对未使用的令牌及时禁用或删除,也是降低风险的有效手段。此外,采用自动化安全工具持续扫描云环境中的令牌使用情况,及时发现潜在泄露。 值得关注的是,部分安全团队利用100k AWS有效令牌陷阱的技术,构建用于诱捕和分析攻击行为的安全监测系统。这些系统设立受控AWS账户,配置诱饵令牌,并监控令牌的使用痕迹,从而识别攻击者的攻击链路和技术手段,辅助安全防护。本质上,这种Honeypot技术对提升云安全态势感知能力有积极作用,但普通用户需警惕混淆视听的信息,避免误用或泄露自身令牌数据。

随着云服务使用的普及和复杂度提升,用户和企业必须对AWS访问令牌安全保持高度警惕。除了技术层面的防护,安全意识的培养同样关键。企业应定期开展安全培训,强化员工对敏感信息保护的重要认知,提高对钓鱼攻击、社工手段的警觉性。同时,建立完善的事故响应流程,确保一旦发生令牌泄露事件,能够迅速定位问题、隔离影响并恢复系统正常运行。 总结来看,100k AWS有效令牌陷阱现象揭示了云安全领域的现实挑战。尽管这些令牌作为安全Honeypot工具具备一定的侦测和追踪价值,但其背后的潜在威胁同样不容忽视。

只有通过全面且科学的安全策略,结合先进的技术手段和严格的管理制度,才能有效防范访问令牌泄露及滥用风险,保障云端环境的稳健运营。 未来,随着人工智能、大数据等技术的加入,AWS平台的安全防护机制将更加智能化和动态化。用户可以借助安全态势感知平台,实现对访问令牌及权限使用的实时监控和异常自动响应,进一步减少人为失误带来的风险。同时,云服务提供商也应持续优化身份认证和权限管理功能,增强账户安全能力。 在信息化大潮中,云计算已成为数字经济发展的核心基础设施。保护云资源的安全,不仅是技术问题,更关乎企业信誉和商业竞争力。

了解和使用正确的安全措施,切实防范如100k AWS有效令牌这类安全陷阱,将为企业的数字化转型保驾护航。实现云安全的长效治理,需要每一位用户和从业者的共同努力与持续关注。