随着智能手机的普及,安卓系统成为了恶意软件攻击的重点平台之一。近期,安全研究人员发现了一种名为Konfety的新型安卓恶意软件引发了广泛关注。该恶意软件通过对APK文件结构的刻意变形和多层加密手段,有效规避了传统的安全检测工具,给用户的信息安全和隐私保护带来了严峻挑战。Konfety恶意软件通过模拟谷歌应用商店中合法应用的界面和名称,成功骗取用户信任,从而诱导用户安装这些隐藏恶意代码的应用程序。实际上,这些伪装应用并不具备任何声明的功能,而是主要负责引导用户访问恶意网站、安装不受欢迎的应用以及在浏览器中弹出虚假通知。更令人担忧的是,Konfety还集成了CaramelAds广告SDK,用于偷偷展示广告,进一步变相牟利。

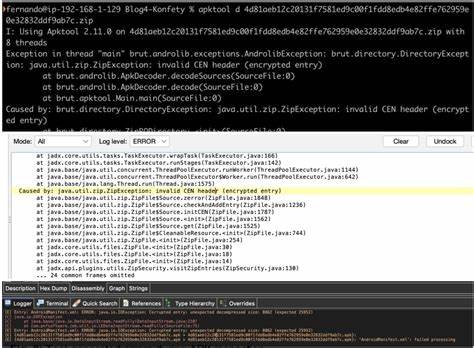

同时,该恶意软件能够收集设备信息,包括已安装应用列表、系统信息及网络配置,增加用户数据泄露的风险。据专业安全公司Zimperium的分析,Konfety采用了多个复杂手段来隐藏自身行为。其中,最显著的是它动态解密并加载隐藏在APK内的辅助DEX文件。这个文件在应用运行时被解密执行,承载了诸多隐藏服务及功能,实现了对恶意代码的动态扩展和升级。此举大幅增加了安全分析的难度,因为传统的静态分析工具无法直接访问加密内容。此外,Konfety通过特殊手段篡改APK文件的ZIP结构,在ZIP文件头部设置了General Purpose Bit Flag的“bit 0”位,标记文件为加密状态。

虽然实际文件未被加密,但该标记会让常用的反编译工具误认为文件受密码保护,导致访问受阻。与此同时,该恶意软件使用非常规的BZIP压缩方法来打包关键文件,这种压缩格式并不被众多热门工具如APKTool或JADX支持,进一步阻碍了逆向工程人员的分析。尽管APK文件经过“非标准”处理,安卓操作系统本身却因兼容性需求忽视了这些异常,依旧能够正常安装和执行应用程序。此特点为Konfety恶意软件的传播提供了极大便利。安装成功后,Konfety会选择性隐藏自身的图标和名称,增加了被用户发现的难度。同时,它运用“地理围栏”技术,根据设备所在地区调整行为策略,可能在特定区域表现较为隐蔽,进一步逃避检测和沙箱的监控。

Konfety恶意软件的传播渠道主要集中在第三方应用商店和软件分享平台,这些途径吸引了大量寻求免费或破解版应用的用户。由于这些平台缺乏有效的安全审核机制,使得恶意软件得以快速渗透手机市场。用户通常出于避免谷歌服务监控、使用老旧安卓设备或者无法访问官方应用市场的需求,转而选择此类风险更高的渠道,加剧了恶意软件的危害面。事实上,Konfety并非首个利用文件结构变形技术的恶意软件,早在2024年初,卡巴斯基实验室曾揭示了SoumniBot恶意软件运用类似技巧伪造文件压缩格式、混淆文件大小及延长命名空间字符串,以迷惑安全分析工具。Konfety的出现标志着攻击者对反分析技术发展的进一步深化,也暴露了当前安卓安全防护的不足。针对此类威胁,安全专家建议用户避免从非官方应用商店下载软件,保持设备系统和安全软件的及时更新,并关注应用权限,尤其是涉及隐私数据访问的请求。

企业级安全防御则需要引入更先进的动态行为分析技术和人工智能辅助检测方法,以识别隐藏在加密和变形文件中的恶意代码。同时,提升应用市场的审核力度,封堵恶意软件传播渠道,也是减轻此类威胁的重要举措。总之,Konfety恶意软件的技术策略表明攻击手段日益复杂且多样化,用户和安全从业者必须不断提升警惕和防御能力。只有通过多层次的安全防护体系和严密的监控机制,才能有效遏制类似威胁的扩散,保障安卓生态的安全与健康发展。