Entra ID作为微软提供的身份与访问管理服务,是众多企业云计算环境下的核心支柱。它不仅承载着身份认证和权限管理,还关系着Microsoft 365、Azure等多项关键云服务的安全。然而,近期安全研究人员发现了一个极具破坏力的漏洞,使攻击者有可能在全球范围内获取每个Entra ID租户的全球管理员权限,这一发现对于云环境的安全保障敲响了警钟。该漏洞的核心组件是微软后台使用的"Actor令牌",一种未公开的身份模拟令牌,以及Azure AD Graph API未能正确验证令牌所属租户的安全缺陷。本文将深入剖析该漏洞的技术细节、攻击原理及其可能带来的影响,同时探讨企业如何有效防护避免类似风险。Actor令牌的设计初衷是用于微软内部服务间的身份验证与授权,尤其在Exchange、SharePoint等服务间进行服务对服务的委托操作时使用。

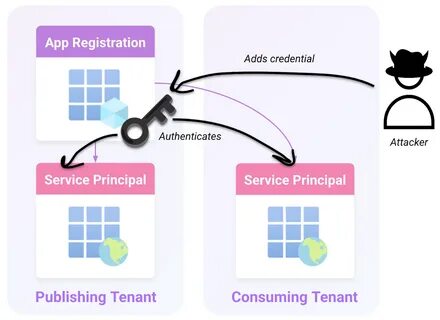

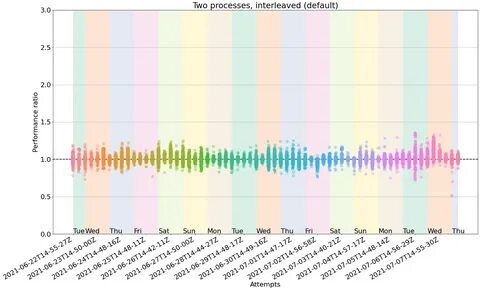

该令牌是一种特殊的JSON Web令牌(JWT),具备模仿其他用户身份的能力,允许持有者代表该用户访问资源。尽管这种设计在提升内部服务通信效率方面有其合理性,但其缺陷在于缺乏必要的安全管控,例如缺少日志记录、无法纳入条件访问策略限制,并且令牌本身并未签名,导致极易伪造和滥用。更为致命的是Azure AD Graph API在接收Actor令牌时,未能严格验证令牌的租户归属。理论上,令牌仅允许在其所属租户内使用,但由于验证流程中的漏洞,攻击者可用在受控租户中获得的Actor令牌直接伪造针对任意其他租户的身份模拟令牌,从而冒充该租户的任何用户,甚至全球管理员。攻击者只需掌握目标租户ID和用户netId(内部唯一标识符),便能任意生成冒充令牌。令人忧虑的是,netId信息非极难获取,攻击者可通过公开域名推导目标租户ID,而netId则可用暴力方式或借助跨租户B2B信任关系逐步枚举。

特别是跨租户信任机制中的guest用户属性,即alternativeSecurityIds,成为攻击者横向移动的捷径。攻击者一旦进入包含多个guest用户的租户,可由此向目标用户所在的主租户发起身份冒充,从而无限扩展攻击范围。该漏洞一旦被利用,潜在攻击影响极广泛且深远。通过冒充全球管理员,攻击者能够读取和修改租户中的所有关键配置,包括用户和组信息、条件访问策略、应用程序权限、设备及BitLocker密钥等敏感数据。更严重的是,还能新增和提升权限身份账户,进而获得对Azure订阅和Microsoft 365资源的完全控制。由于Actor令牌使用过程几乎无日志记录,且修改操作日志中混淆了操作者身份,攻击行为极难被检测,给安全响应带来巨大挑战。

微软安全响应团队在接收到报告后,迅速采取措施修复该漏洞,并推动全面限制Service Principal请求Actor令牌的权限,将其范围限定于Microsoft内部服务。官方也发布了编号为CVE-2025-55241的安全公告,呼吁所有管理员尽快完成补丁更新和策略调整。为防范类似漏洞造成的威胁,企业应强化身份管理体系,优先停用不再维护的旧API,如Azure AD Graph,迁移到更安全、可审计性更强的Microsoft Graph。此外,应严格控制并监控Service Principal权限,避免向其赋予过度的凭证访问。同时,建议增加对异常登录和权限变更的实时检测,结合最新的安全事件查询语言(KQL)规则,对可能由Actor令牌引发的异常操作实施针对性排查。教育和训练信息安全团队识别此类攻击痕迹,及时响应和阻断,是保障云环境安全的关键。

该事件凸显了云服务供应商和用户在共建安全环境过程中面临的挑战。微软自身的服务设计中遗留了安全隐患,企业用户若未及时关注和修补则承受巨大风险。未来,随着云服务功能日益复杂和服务间深度整合,确保身份认证与授权机制的坚固、透明及规范,将成为保护数字资产不可忽视的重点。最后,该漏洞的发现是信息安全领域一次重要警示,提醒安全研究人员和厂商持续审视和完善身份管理机制。通过强化协议设计安全性,改进访问令牌生命周期管理,提升日志审计能力,结合智能威胁检测手段,方能筑起现代云平台免受高级身份攻击的坚固防线。整体来看,虽然此次漏洞已被修补,但相关原理和风险仍需深刻反思和持续监控,避免类似安全事件再度发生。

。