随着物联网和智能设备的快速普及,网络安全风险也随之显著增加。近期,联邦调查局(FBI)发布重要警告称,名为BADBOX 2.0的安卓恶意软件已经感染了全球超过一百万台家庭互联网设备,包括智能电视、流媒体盒子、平板电脑乃至智能投影仪。这一规模庞大的恶意软件活动引发了广泛关注,给用户的隐私安全和设备使用体验带来了严重威胁。 BADBOX 2.0恶意软件的主要目标是中国制造的安卓开源项目(AOSP)设备,这些设备不属于Google Play Protect认证体系,也非正规的Android TV OS设备。由于缺乏官方认证和监控,许多廉价或无品牌的智能硬件较为容易被预装恶意软件,或者在使用过程中通过恶意固件更新和第三方应用感染该病毒。 FBI公布的信息显示,BADBOX 2.0恶意软件的感染手段多样且隐蔽。

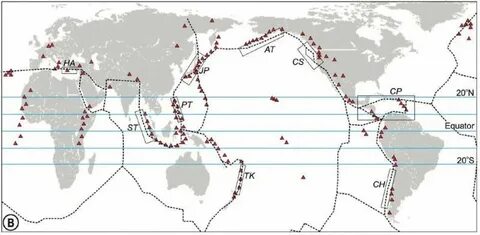

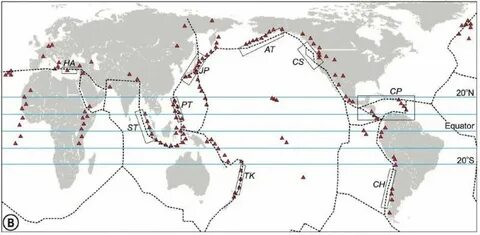

它可能在设备出厂时直接预装,或在日常更新与应用下载过程中被植入。这些被感染的设备会自动连接到攻击者控制的命令与控制服务器,从而形成庞大的僵尸网络(Botnet)基础设施。 通过将这些家庭设备整合,BADBOX 2.0构建了一个遍及222个国家和地区的全球代理网络。攻击者利用被感染设备的 IP 地址,冒充真实用户流量,进行诸如广告欺诈、访问凭证填充攻击以及其他违法犯罪活动。尤其是利用受害者的IP执行凭证填充,极大地增加了网络攻击的隐蔽性和成功概率。 据安全研究机构HUMAN Satori威胁情报团队统计,巴西、美国、墨西哥和阿根廷是受影响最严重的国家,其中巴西受恶意软件感染的设备占比超过三成。

中国制造的低价智能设备在全球范围内销售,使得恶意软件能够跨越国界肆虐。 过去几年,BADBOX恶意软件已经经历了多次演变。最早于2023年首次发现时,主要集中在一些廉价的安卓电视盒如T95等设备中。虽然德国等国家的网络安全机构曾通过技术手段阻断部分感染设备与攻击者服务器的通信,暂时抑制了该僵尸网络的活动,但恶意活动并未因此结束,甚至呈现反弹趋势,多款主流品牌如Yandex电视和Hisense智能手机也被发现感染此恶意软件。 此次版本升级的BADBOX 2.0不仅继续扩大感染范围,还提升了其后台控制和流量劫持的隐蔽性。它能够在后台自动加载和点击广告,为攻击者制造非法广告收入,同时劫持设备作为住宅代理节点,掩盖攻击者的真实身份。

对于普通用户来说,识别设备是否遭受感染并非易事。受感染设备往往表现为Google Play Protect被禁用,设备自带异常应用商城,或偶尔出现网络延迟和流量异常。尤其是那些来源不明、品牌较小、售价低廉的智能硬件更应引起高度警惕。 FBI和安全专家建议用户严格控制家庭网络中所有物联网设备的接入权限,及时检测异常流量,以及避免从非官方渠道下载安装任何应用程序,尤其是标榜“免费流媒体”或者未经验证的第三方应用市场。此外,保持设备固件和系统软件更新同样至关重要。 一旦怀疑设备受感染,最佳做法是立刻将该设备从家庭网络隔离,阻断其互联网访问,以防止恶意流量扩散或进一步被远程控制。

用户还可借助专业的网络安全工具检测流量异常和设备活动,必要时寻求专业技术支持协助清除恶意软件。 此外,包括HUMAN Satori、谷歌、Trend Micro以及Shadowserver基金会在内的多个安全组织和企业已经展开联合行动,针对BADBOX 2.0僵尸网络进行全球范围的打击和瘫痪,有效阻止了数十万设备的恶意通信,遏制了疫情的进一步恶化。 然而随着越来越多低成本的智能设备涌入市场,且部分制造商未能严格执行安全合规和认证标准,BADBOX 2.0及类似恶意软件仍存在爆发风险。未来消费者在购置智能硬件时,应优先选择通过谷歌Play Protect认证的设备和知名品牌,避免因贪图便宜而带来沉重的网络安全隐患。 网络安全不是单一方向的防护,而是整个生态链条环环相扣。只有从设备制造、应用开发、销售渠道到最终用户使用的各环节加强安全意识和技术保障,才能真正遏制恶意软件传播,维护全球互联网环境的健康稳定。

用户在日常生活中应倍加警惕智能设备潜在的安全威胁。通过了解并识别BADBOX 2.0恶意软件的感染特征,采取科学有效的防护措施,不仅保护个人隐私和数据安全,也为维护更安全的数字家园贡献力量。 面对持续进化的网络攻击手段,唯有提高整体网络安全素养和设备安全标准,才能构筑起新时代的网络安全防线。联邦调查局的警告让我们深刻认识到,智能设备的便捷背后也存在隐蔽的风险,用户必须时刻保持警惕,主动防范,守护自己的数字生活。