在数字信息高速发展的今天,电子邮件依然是企业沟通的核心工具之一。然而,随着攻击者技术的不断提升,邮箱安全面临着越来越复杂的挑战。微软Exchange邮箱规则,作为邮件管理的便利工具,近年来却成为高级持续性威胁(APT)集团攻击的重要切入点。名为Inboxfuscation的新兴威胁以Unicode混淆技术为核心,悄然改变了传统安全防御的格局,令安全从业者忧心忡忡。Inboxfuscation不仅打破了曾经被认为稳固的安全规则,更引发了对未来邮件安全防护策略的深刻思考。历史上,恶意邮箱规则的攻击方式相对直接,攻击者通常利用特定关键词配合删除或转发操作,方便安全团队通过关键词匹配与正则表达式轻松识别。

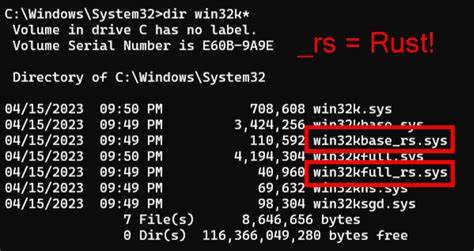

然而,随着Unicode字符集的庞大和多样性被攻击者巧妙利用,这一传统防御机制变得捉襟见肘。Unicode拥有超过十四万个字符,其中包括许多外观与标准ASCII字符极为相似的变体,这为邮箱规则中的关键词混淆创造了条件。利用数学字母符号、零宽字符、双向文本控制符以及带圈字母等特殊Unicode字符,攻击者能够生成外观与正常文本几近无异却在逻辑识别上截然不同的邮箱规则。这种混淆策略不仅迷惑了人类管理员,也令依赖文本匹配的安全监控系统失效。以零宽字符为例,插入零宽空格、零宽非连接符或连接符能够打断文本匹配模式,使规则中的关键字难以被传统工具捕捉。双向文本控制符通过逆转文本渲染方向,进一步增加了视觉与逻辑含义的分离。

更为复杂的是,攻击者可以将多种混淆技术组合使用,形成高度隐蔽的混淆链条,极大地提升了检测难度。除了文字混淆技术,Inboxfuscation也利用了一些功能性技巧来实现实质危害。例如,将邮件转移到日历文件夹中,导致邮件对用户不可见但依然被规则控制。此外,通过插入空白字符或空字符,攻击者能制造出针对全部邮件生效的规则,实现对邮箱的全面控制,甚至令规则服务崩溃而无法查看或恢复。这让攻击者能够长期潜伏于邮箱系统之中,悄无声息地窃取数据或干扰正常通讯。理论攻击场景也令安全界备受警醒。

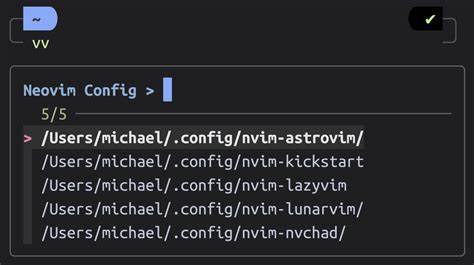

假设APT组织针对高管通信设计了一套以带有Unicode混淆关键词的规则,将邮件自动移入日历并秘密转发给外部服务器。表面上看似普通的归档规则,实际上实现了长期隐秘的数据外泄。另一种可能是反取证行动,攻击者通过创建带有带空白字符的文件夹路径的规则,形成视觉上近似正常但实际上功能异常的邮箱结构,干扰安全运维的调查与响应工作。面对如此先进的威胁,各大安全团队与厂商亟需突破传统检测手段。常规的基于ASCII关键词匹配和简单正则表达式方法已经无法满足防御的需求。Inboxfuscation的研究提出了多层次检测框架,包括识别数学符号、零宽字符、双向文本控制符及带圈字符等可疑Unicode类别。

通过分析Exchange邮件日志、审计日志和API导出数据,不仅能发现即时执行的规则事件,还能对历史数据进行溯源分析,挖掘潜在的隐匿威胁。此外,安全运营中心需要将检测结果结构化输出,方便与SIEM等安全信息事件管理工具集成,实现自动化报警与响应。例如,将涉及外部转发和Unicode混淆的规则信息以JSON格式输出,为安全人员提供精准的风险指标和可疑字段,助力快速定位威胁源头。由于Unicode混淆规则在当前环境下尚未被广泛发现利用,其潜在的风险和盲点值得企业高度警惕。合规报告中可能无法全面体现这些隐蔽规则,传统的取证手段亦难以解析复杂Unicode带来的混淆,进一步加剧了事件响应的挑战。因此,提前部署Inboxfuscation相关的检测与防护工具,是保障企业邮箱安全不可或缺的一环。

部分安全方案如Permiso的Arbiter检测模块已率先引入Unicode混淆规则的识别功能,能够针对异常规则的条件和动作给予风险打分并生成响应策略。这为安全团队的日常巡查与紧急响应提供了有力支持。总的来看,Inboxfuscation作为一种基于Unicode混淆的邮箱规则攻击技术,充分利用了字符编码的复杂性和Exchange规则机制的灵活性,开辟了攻击者全新的战场。面对这一趋势,企业安全管理者应提高对邮箱规则安全的重视,强化检测手段,把握技术演进的前沿,避免在未来的邮筒战场中失守。此外,加强员工对邮箱安全意识的培养,有助于降低因规则滥用带来的风险。同时,安全研究人员和工具开发者应持续完善对Unicode类别的识别能力,推动集成化、多维度的检测方案,形成对新型隐蔽攻击的有效遏制。

电子邮件作为信息传递的重要纽带,其安全阻止了潜在的数据泄露和企业运营风险。Inboxfuscation的出现提醒我们,技术进步既是机遇亦是挑战,唯有加强技术探索和风险防范,方能在复杂多变的安全领域立于不败之地。通过不断推进对Unicode混淆等攻击方法的研究与实践应用,企业能够构建更加稳健的邮件安全防线,守护数字资产的安全与完整性。 。