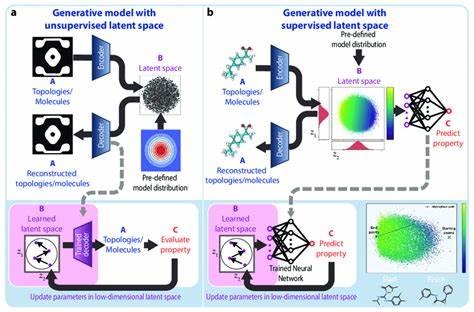

随着人工智能技术的飞速发展,尤其是在大语言模型(LLM)领域取得的成绩,网络攻击手段也在不断演变。其中,近期曝光的名为LameHug的恶意软件引起了全球信息安全界的广泛关注。这款由俄罗斯背景的APT28黑客组织所操控的信息窃取恶意软件,创新性地采用了公开的大语言模型来动态生成针对受害Windows系统的攻击命令,标志着恶意软件开发进入了一个全新的智能化阶段。 LameHug恶意软件由乌克兰国家网络安全响应团队(CERT-UA)于2025年初首次发现。调查显示,该恶意软件是用Python语言编写,其核心创新点在于通过调用阿里巴巴云开发的开源大语言模型——Qwen 2.5-Coder-32B-Instruct,实时生成精确且针对受害系统环境设计的命令。该模型专门面向代码生成和编程指令,能够从自然语言转换为可执行的多语言代码或Shell命令,为恶意软件提供了高度灵活和适应性极强的作战能力。

在具体感染流程上,攻击者通过伪装成政府官员的恶意邮件向目标机构发送带有恶意附件的邮件。这些附件伪装成常见文件格式,如“Attachment.pif”,“AI_generator_uncensored_Canvas_PRO_v0.9.exe”或“image.py”,诱骗用户下载运行。一旦激活,LameHug便会利用其与LLM的接口,根据预设的自然语言提示动态生成系统信息侦察和数据窃取的命令,进而执行复杂的文件搜索和数据汇总任务。 相比传统恶意软件依赖硬编码脚本或固定攻击模块的方式,LameHug通过在攻击过程中实时调用LLM,使其能够根据受害机器的具体环境调整指令。这种方式极大地提升了攻击的隐蔽性和针对性,使得防护软件难以通过静态特征或者已知签名来进行有效检测。同时,利用公众可访问的Hugging Face云服务作为指令传递的载体,有效降低了被安全设备识别的风险,也使得攻击者能够更灵活地调整攻势而无需重新部署新的恶意负载。

LameHug产生的命令示例包括递归搜索用户重要目录(如文档、桌面和下载文件夹)中的敏感文件,将搜集的信息保存至本地文本文件,并通过SFTP或HTTP POST协议将数据泄露给远程服务器。攻击者能够通过不同的自然语言提示,指挥恶意软件即时生成功能丰富且复杂的文件操作代码,极大提升了攻击效率和成功率。 此类利用LLM的攻击工具不仅在技术上为黑客提供了前所未有的灵活性,也为网络防御带来了极大挑战。传统防护依赖于预定义检测规则和静态分析方法无法完全覆盖动态生成的恶意指令,安全厂商需要进一步发展基于行为分析和人工智能的动态检测技术。同时,企业与机构应加强邮箱安全防护体系,提升员工安全意识,避免钓鱼邮件成功率。此外,加强权限管理和数据隔离策略也能在一定程度上减轻攻击后果。

从更宏观的角度看,LameHug的出现意味着未来网络攻击可能将更多地依赖于公开或定制的人工智能模型,攻击手法将趋向智能化和自适应。安全行业必须紧跟技术发展步伐,深化对AI在网络安全领域双刃剑作用的理解,推动新一代安全防护体系的建立。与此同时,监管机构和技术社区也应关注AI滥用风险,推动制定相关规范和防范措施,避免先进技术被恶意利用。 总而言之,LameHug恶意软件利用公开大语言模型实时生成攻击命令的案例,揭示了未来网络安全威胁的重要发展趋势。对抗这类高度智能化、灵活多变的攻击,需要产业链各方通力合作,综合运用技术、管理与政策手段,构筑更为坚固的网络安全防线。只有具备前瞻性视角和创新防御策略,才能有效抵御新型AI辅助的网络攻击,保障数字世界的安全与稳定。

。