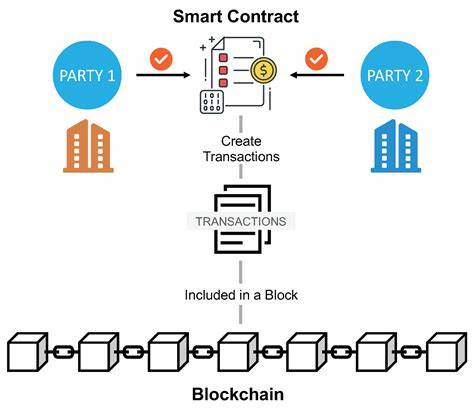

加密货币和区块链技术的快速兴起为金融科技领域带来了颠覆性的创新,但同时也吸引了越来越多的黑客和网络犯罪分子的关注。据近期安全研究报告显示,黑客开始利用以太坊智能合约这一区块链技术中的关键组成部分,用来伪装和传播恶意软件,从而更隐蔽地发动攻击。这种新型的攻击方式突破了传统安全防护的防线,对软件供应链安全尤其是开源生态系统构成了严峻挑战。以太坊智能合约是一种自动执行合约条款的代码片段,运行在去中心化的区块链网络上,其固有的透明性和不可篡改性使其成为了各类去中心化应用的基石。然而,正是这项技术的独特性质,使其被不法分子利用作为隐藏恶意代码的温床。黑客们通过将恶意代码植入发布在知名开源平台如Node Package Manager(NPM)上的软件包中,一旦开发者下载并使用这些软件包,恶意代码便能够通过智能合约执行,进一步下载和安装第二阶段的恶意软件。

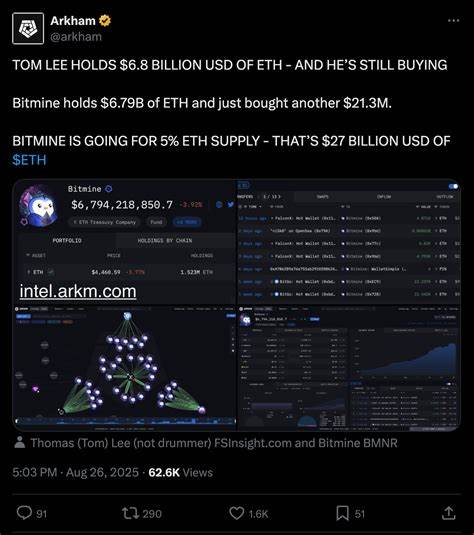

这种利用智能合约进行恶意活动的手法极具隐蔽性,因为交易和数据交互都被伪装成正常的区块链活动,传统的安全检测工具难以察觉其异常,导致恶意软件能够不被防御系统识别而扩散。事件中涉及的两款恶意NPM软件包"colortoolsv2"和"mimelib2",表面上看似普通的工具库,背后却暗藏远程获取恶意链接的代码逻辑。攻击者充分利用了以太坊区块链的公开透明特性,通过调用智能合约来获取隐蔽的URL地址,诱导被感染系统下载恶意Payload。该攻击手段不同于以往利用GitHub Gist、Google Drive等第三方托管服务传播恶意内容的模式,而是将传播渠道本身设置在区块链网络里面,有效降低了被屏蔽和追踪的风险。ReversingLabs安全研究团队指出,这种攻击表现出黑客对检测逃避策略的快速演化。他们不只是简单伪装包裹内容,而是在供应链的多个层级构造假象,包括伪造GitHub仓库,制造虚假的开发者账号和提交记录,以提升恶意软件包的可信度。

对于广大开发者而言,这一进展令人警惕。在依赖开源工具开放生态的当下,流行度高、维护活跃的软件包并不代表绝对安全。攻击者能够通过伪造维护者身份和虚假代码提交来获得信任,从而精准投递恶意软件,这不仅危及单一项目,更可能引发连锁反应,影响数百万依赖这些库的应用程序。以太坊智能合约本质上是由代码组成的协议,它们在区块链上的交易和交互保持公开且不可篡改,理应提升系统安全及透明度。但当前的案例反映出,技术创新带来的便利性也可能被不良分子加以利用,形成新的安全隐患。软件供应链安全风险因此呈现多样化,攻击者正借助区块链作为隐藏载体,模糊攻击边界。

业界对此需要进一步加强深化防护意识和技术能力。未来,提升针对区块链环境攻击的检测能力成为重中之重。安全团队需要开发更智能的监测工具,能够识别利用区块链交易进行命令和控制指令传输的异常行为。同时,加强对开源代码审计和作者身份验证的措施,防止恶意代码通过伪造贡献者身份进入主流代码库。产业链各方也应加强合作,分享威胁情报,构建快速响应机制,最大限度减少攻击带来的影响。同时,开发者个人要提升安全意识,不盲目依赖流行程度或维护活跃度来判断代码安全,务必结合多重安全扫描和审计流程来确保引入的依赖库安全可靠。

此外,区块链生态内部也需探索对于智能合约的权限和访问控制的新策略,限制恶意合约的传播和执行权限,提升整体系统的防御韧性。黑客利用以太坊智能合约隐藏恶意负载揭示了区块链技术在安全领域的新挑战。虽然智能合约为去中心化应用提供可靠、透明的执行环境,但其开放和不可篡改的特性同样可能被攻击者利用成为攻击载体。面对这一趋势,安全研究者、开发者和区块链社区必须联手应对,以技术创新和协作机制维护生态安全,防范未来更复杂、隐蔽的攻击行为。只有全面审视和强化供应链安全战略,才能在这场智能合约的安全攻防战中赢得主动权,保障区块链技术的健康持续发展。 。