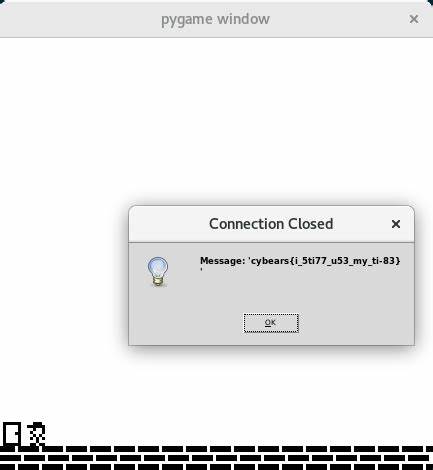

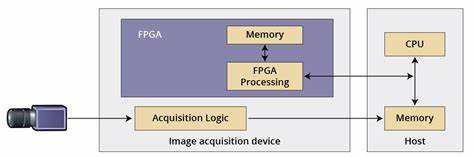

在CTF竞赛中,Block Dude作为CyBearsCTF 2019的一个经典挑战,以其游戏化的解题思路与隐蔽的漏洞设计,吸引了众多安全研究者的关注。本文将从挑战环境、游戏功能机制、源码分析、漏洞挖掘及最终漏洞利用等方面展开深入解读,全面揭示从简单游戏到危机利用的转变。Block Dude本质上基于pygame实现,是一款简洁的横版跳跃游戏,玩家操控主角在游戏关卡中移动上下左右,搬运方块以跨越障碍。该挑战配套了游戏资源文件、服务器端源码和一个动态链接库供攻防使用。通过运行python脚本连接远程服务,即可体验这个小游戏。玩家在游戏中起初面对的障碍是一堵墙壁以及在远端紧闭的门,游戏本身没有明显的提示暗示如何获得CTF flag。

从最初的游戏体验角度来看,完成关卡似乎是解法入口,但深入源码后发现隐藏着较为复杂的状态管理结构和潜在的安全漏洞。核心的数据结构是用C语言编写的State结构体,负责保存游戏状态,包括角色位置、携带方块状态、方块数组及更新函数指针。State结构体中的方块数组大小有限,且多处对计数变量没有边界检查,埋下整数溢出及缓冲区溢出的风险。此外结构体内保存了函数指针变量,给漏洞利用带来多种可能。服务器端代码充分体现了这些复杂性,尤其是在角色“南移”操作的状态更新函数update_south中,方块的拾取与放置机制表现出设计的漏洞。首先,拾取方块的条件隐含了游戏操作设计,为玩家提供了游戏内解锁障碍的方法,但这同样带来了攻击面:当触发新方块生成时,计数器num_blocks未做上限判断,能够导致超出预期数组边界的修改。

当玩家连续生成足够多的方块,超出State结构体内部方块数组8个元素的设计容量后,后续方块实际上开始覆盖堆栈上其他变量,甚至可能覆盖紧邻State的返回地址。通过游戏中的角色移动和放置方块动作,攻击者能实现对这个返回地址的准确操控。进而可利用溢出将正常返回地址改写为另一个隐藏的函数debug_flag地址,此函数负责读取服务器上的flag文件,在直接执行时没有正常触发路径。核心漏洞的价值在于结合了程序对状态管理的潜在越界写入和游戏机制允许的方块无限生成,形成了一条从“正常交互”到“精确控制程序流程”的漏洞链。进一步分析发现函数client_game中为main_loop预留了1024字节的“无用”空间,作为栈空间的缓冲区域。这为溢出攻击留足了操作的缓冲区,避免了溢出立刻崩溃,使得多次尝试精确迭代成为可能。

凭借这块空间,攻击者可用多达数百个方块作为溢出载体,利用num_blocks溢出实现循环生成,使场上浮动的部分方块实际上成为泄露栈空间和控制关键数据的“信息指针”。其中浮空方块第9和第10的坐标对应着main_loop的返回地址字节。该信息泄露使得攻击者能够确定返回地址的实际值,方便精细调控游戏内方块的坐标达到精确覆盖,恢复指令流到debug_flag函数。交互式调试和反复试验表明,只需将第9块移动九格距离(对应地址跳转偏移),即可直接修改返回地址,实现代码流劫持。最终,玩家利用正常游戏流程召唤至少11个方块,并通过巧妙的移动构建“楼梯”跨越阻碍,精心触发调试函数获取flag,成功完成挑战。该挑战展现了CTF赛题中结合传统堆栈溢出与游戏交互漏洞的创新设计。

它不仅考验参加者的逆向分析能力,还要求玩家理解游戏机制,将安全漏洞思维与游戏策略相互融合。这种模式为学习程序漏洞利用、动态调试、游戏逆向提供了很好的实战案例。通过学习Block Dude的挑战过程,安全研究者可以加深对C语言内存管理、栈溢出漏洞、函数指针篡改的理解。结合实际调试技术和游戏模拟操作,推动理论与实践的结合。更重要的是,这体现了CTF设计者在作题时对于“用户体验”和“漏洞复杂性”的精妙权衡,使得挑战既富娱乐性又充满技术含量。未来类似题型可以引入更多动态检测对抗措施,或者混淆机制,进一步提升挑战难度和学习价值。

总结来看,Block Dude挑战的成功在于通过简单的游戏包装隐藏复杂的安全隐患,激励玩家跳出传统思维框架,从动态交互中发现漏洞利用路径。从搭建环境、源码剖析、漏洞定位到溢出利用,完整展现了CTF攻防实践的核心流程。对于安全从业者和CTF新手来说,这都是难得的宝贵经验与学习机会。面对日益复杂的安全攻防态势,理解和掌握此类挑战中的漏洞设计与利用思路,势必增强自身对系统安全的整体把控能力。由此可见,结合游戏互动的CTF题目成为推动信息安全教育与竞技的有效载体,值得持续研究与推广。