随着数字安全需求的提升,安全通信协议在现代网络环境中的重要性日益凸显。OpenSSH作为最广泛使用的SSH服务器实现之一,其每一次版本更新不仅影响安全策略的升级,同时也带来与客户端之间兼容性的新挑战。2025年4月发布的OpenSSH 10.0版本就引入了关键的加密算法调整,这使得部分客户端和库在连接服务器时面临潜在兼容问题。本文将深入分析这些问题的根源,结合实际案例探讨应对策略,帮助运维人员及开发者更好地理解与应对OpenSSH最新版本带来的影响。 OpenSSH 10版本发布背景及加密算法变动 版本迭代通常伴随着安全性能的增强和旧技术的淘汰。OpenSSH 10.0更新后,官方默认启用了更现代、更安全的密钥交换算法,同时移除了多种传统的Diffie-Hellman(“迪菲-赫尔曼”)组密钥交换算法,尤其是以“diffie-hellman-group*”和“diffie-hellman-group-exchange-*”开头的算法。

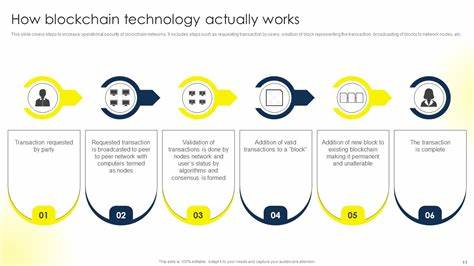

这一改变源于这些算法在现代密码学环境中已被认为安全性不足,尤其在抵御中间人攻击等威胁时存在潜在风险。 尽管加强了整体安全性,这一调整不可避免地影响了与旧客户端或某些第三方库的兼容性,尤其是在使用滚动发行版本Linux系统(如Archlinux)以及部分移动应用(例如某些安卓文件管理器如Solid Explorer)中表现尤为明显。有用户报告连接时出现“Unable to negotiate with X.X.X.X port XXXX : no matching key exchange method found”的错误消息,提示客户端提供的算法不被服务器接受,导致无法完成安全协商。 潜在兼容性问题的成因及现象分析 在SSH连接建立过程中,双方需协商一套支持的加密算法以保证通信的安全性与有效性。OpenSSH服务器端维护了一组默认可用的密钥交换算法列表,而客户端则通过自身支持的算法列表发起请求。当双方没有交集的算法时,就会出现协商失败,表现为连接中断或错误提示。

OpenSSH 10删除部分传统算法后,老旧客户端或者应用中未及时更新支持新算法的库便无法与服务器完成匹配的加密协商。例如,许多基于Java或旧版OpenSSH库的应用仍依赖曾广泛使用的diffie-hellman-group-exchange-sha1和diffie-hellman-group14-sha1。新版本服务器不再默认支持这些算法,因此直接导致协商失败。 此外,部分轻量级或受限环境的客户端因资源或安全限制,更新支持算法存在困难,尤其是移动端软件和一些嵌入式系统。这些客户端在面对OpenSSH 10时,若未及时获取补丁或更新,也会遇到连接受阻问题。 如何诊断并确认兼容性问题 当出现SSH连接异常时,首要步骤是查看服务器端的日志。

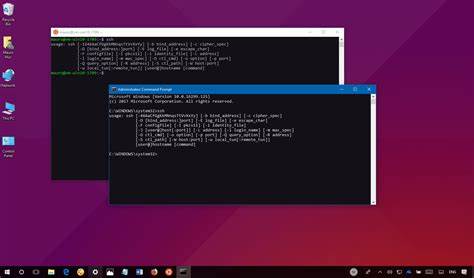

Linux系统中,可通过systemd-journal或者专门的ssh日志文件进行排查。匹配“no matching key exchange method found”等关键词的日志条目,表明服务器与客户端在密钥交换算法上的不兼容。 使用命令ssh -Q KexAlgorithms能够列出服务器支持的所有密钥交换算法。如果客户端支持的算法不在列出的范围之内,就需要重点关注此处的差异。通过对比客户端支持和服务器支持的算法列表,能有效定位问题。 临时及长远解决方案建议 为了兼容仍在使用传统算法的客户端,同时保证最新版本服务器的安全特性,管理员可以临时修改 sshd_config 配置文件,允许服务器兼容一些老旧算法。

具体做法是在配置文件中使用KexAlgorithms选项加入被移除的算法,例如添加“+diffie-hellman-group14-sha256”,以扩展可用算法列表。此举可以快速恢复故障客户端的连接能力。 虽然临时方案方便且直接,但从安全角度看,应鼓励客户端升级以支持更安全的交换算法,避免长期依赖差强人意的旧密码学方法。管理员也应密切关注客户端及第三方库的更新路线,适时调整服务器密码策略。 除了修改KexAlgorithms外,服务器端还可以结合使用其他现代加密算法组合,例如基于椭圆曲线的算法(如ecdh-sha2-nistp256、ecdh-sha2-nistp384、ecdh-sha2-nistp521),以提供更强的安全保障和广泛的兼容性。 应对方案在实际环境中的应用案例 一位使用ArchLinux滚动发行版的系统管理员反映,更新OpenSSH至10.0后,部分安卓文件管理器无法连接家中的服务器。

经过排查发现,这些应用依赖旧版diffie-hellman算法。管理员通过在sshd_config添加“KexAlgorithms +diffie-hellman-group14-sha256”暂时解决了连接阻断问题,同时向用户推荐应用更新及关注后续OpenSSH客户端支持情况。 该案例反映出现代安全升级过程中,服务端与客户端生态协同更新的重要性。开放交流与及时反馈机制能够大大缓解升级阻力,避免安全强化带来的操作成本攀升。 未来展望与最佳实践 OpenSSH继续引领安全标准升级,但兼容性问题仍不可避免,尤其涉及多平台、多设备和多语言环境。建议运维人员在部署新版本时,进行全面兼容性测试,关注客户端生态的支持状态。

建立完善日志监控和异常自动检测机制,快速响应协商失败问题,是保障服务连续稳定的有效手段。 推广密码算法现代化是提升网络安全的必由之路,同时辅以灵活配置和渐进兼容策略,可实现安全与兼容性的平衡。对于开发者而言,及时更新通信库,支持主流安全算法,是有效避免连接问题的根本保障。 综上所述,OpenSSH 10版本通过提升默认加密算法的安全级别,强化了通信的安全防护,但也带来了客户端兼容性的挑战。理解这些变更的技术逻辑和现实影响,采取科学合理的配置调整和升级措施,才能确保服务器与客户端之间的通信安全平稳,满足现代网络环境多样化需求。面对安全与兼容的平衡,审视方案、灵活应变将是每一位系统管理员和开发者不可或缺的能力。

。