近年来,网络攻击的手段愈发多样化和隐蔽化。特别是在针对俄罗斯企业的网络攻击中,名为Cobalt Strike的攻击工具频繁出现,并且攻击者们更加善于利用主流的网络平台如GitHub和各类社交媒体来传播恶意软件。这种趋势不仅极大地增加了恶意代码被发现和阻止的难度,也使得网络安全防护变得更加复杂。首先,Cobalt Strike本身是一款合法的渗透测试工具,广泛用于模拟黑客攻击场景,帮助企业测试和强化自身防御体系。但正因为其强大的功能和隐蔽性,成了高级持续性威胁(APT)攻击中最常用的软件之一。恶意攻击者通过Cobalt Strike的“Beacon(信标)”模块进行远程控制,监控受害者设备并执行各种恶意操作。

根据俄罗斯知名网络安全机构“卡巴斯基实验室”的最新报告,自2024年下半年以来,针对俄罗斯及全球多国组织发动的Cobalt Strike攻击数量持续增加。攻击者通过设计精巧的钓鱼邮件,伪装成大型国有企业或能源集团的合法询盘,诱导用户开启恶意邮件中的压缩文件。压缩包中隐藏着伪装成PDF文档的恶意可执行文件和动态链接库(DLL),通过DLL劫持技术绕过系统安全检查,一旦运行,恶意程序即从GitHub、微软学习平台、Quora以及俄罗斯本地社交网络的伪造账户中下载加密的Cobalt Strike载荷代码。此类攻击的核心特点在于攻击链设计的隐蔽和复杂。攻击者不直接将恶意代码上传至明显可疑的位置,而是利用具有公信力和广泛访问的合法平台,内嵌加密代码和隐藏通信通道,使得传统的安全防护工具难以检测异常。这种“寄生式”攻击不仅让恶意软件的传播路径更加隐蔽,也给网络安全团队准确识别和快速响应带来了极大挑战。

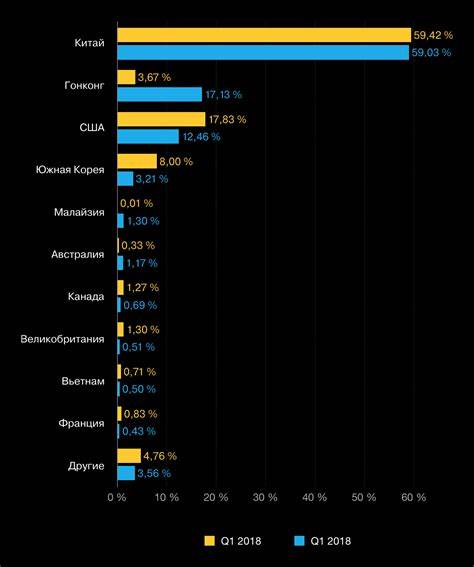

同时,攻击中采用的DLL劫持手段利用了受害设备上原本用于崩溃报告的合法工具BugSplat的Crash Reporting Send Utility(BsSndRpt.exe)。该工具本应协助开发者实时收集应用崩溃信息,但在攻击者手中却成为了执行恶意DLL文件的跳板。利用白名单程序进行攻击的方式是典型的“活文件”攻击,攻击者借助合法文件绕过防病毒软件和行为审计。除了技术手段的进步,攻击者在社会工程学层面也表现得极为成熟。钓鱼邮件针对性强,采用受害方熟悉的行业语言和业务场景,加强了受害者的信任感,显著提升了恶意邮件被点击执行的几率。此前,攻击波及的范围涵盖俄罗斯、中国、日本、马来西亚和秘鲁等多个国家,多为大型或中型企业。

但到了2025年下半年,钓鱼攻击的目标明显聚焦于俄罗斯本土的关键行业,尤其是能源、制造和政府供应链的重要企业,显示攻击者具有高度的战略意图和针对性。网络安全专家强调,此类新型攻击模式的出现,要求企业不仅要加强技术防护,更需构建内外结合的安全生态。首先,强化钓鱼邮件的检测和用户安全意识培训至关重要。通过仿真钓鱼演练和多层次的安全教育,提高员工识别钓鱼邮件的能力,减少人为疏忽导致的安全漏洞。此外,企业应定期审计并强化DLL加载的安全策略,避免未知或非授权动态库的执行。同时,建构基于行为分析的威胁监测机制,有助于及时发现异常的程序调用和网络通信。

值得注意的是,攻击者创建的伪造GitHub仓库及其它第三方服务账号均经过精细伪装,常用关键词和技术文档掩盖真实意图,因此企业安全团队应持续监控类似公共平台上的可疑活动,及时撤除恶意内容和封堵攻击渠道。对企业而言,在面对Cobalt Strike等高隐蔽性工具发起的攻击时,依赖传统防病毒软件远远不够。应结合端点检测和响应(EDR)、威胁情报共享以及零信任架构,构建多维防护体系。尤其对中大型企业来说,实时情报更新和快速响应能力直接关系到企业信息资产的安全和业务连续性。总结来说,针对俄罗斯组织的新型Cobalt Strike恶意软件攻击突显了网络安全形势的严峻和技术手段的复杂。攻击者利用GitHub、社交网站等公开且可信赖的平台传播恶意代码,通过DLL劫持和钓鱼邮件实现初步入侵,再利用加密载荷实现控制权的长久保持。

面对此威胁,企业不仅需要提升技术手段,更应持续强化人员培训和安全文化建设,密切关注威胁情报,把握网络安全发展的最新动态,才能在复杂多变的网络空间中立于不败之地。随着数字经济的不断发展,网络空间安全的重要性愈发突出,只有持续创新防御技术、完善应急响应体系,才能有效抵御Cobalt Strike及类似高级持续性威胁的侵袭,保障企业核心资产和国家关键基础设施的安全稳定运行。