近年来,网络攻击呈现出多样化和高度隐蔽化的趋势,黑客组织不断创新技术与手段,以便突破企业防护和获取敏感信息。2025年,一支名为ComicForm的黑客集团因其独特的攻击手法与针对性目标而引起了安全界的广泛关注。该组织通过钓鱼邮件传播恶意软件FormBook,结合漫画英雄图像作为隐蔽手段,瞄准俄罗斯、白俄罗斯、哈萨克斯坦等国家的金融、旅游、生物科技和贸易等多个行业展开攻击,展现了其精准打击与隐秘渗透的能力。ComicForm的攻击不仅技术层面值得深入探讨,而且其社交工程策略和多阶段载荷执行机制同样富有研究价值。了解这些攻击细节对于防范未来类似威胁至关重要。FormBook是一款臭名昭著的信息窃取木马,能够悄无声息地从受感染计算机中盗取账户密码、键盘记录以及系统信息。

ComicForm通过植入多个恶意文件,利用复杂的多阶段攻击链条实现对目标系统的完全控制。此次钓鱼活动中,攻击者借助伪装成商业文件的压缩文件诱导受害者点击,利用.NET框架编写的混淆启动程序,动态加载后续恶意模块执行。攻击链的第一阶段通过执行"Акт_сверки pdf 010.exe"文件启动,该阶段隐藏着混淆代码,进一步解密并运行名为MechMatrix Pro.dll的第二阶段模块。第二阶段模块负责从自身资源中提取数据并将其解密执行,加载第三阶段载荷Montero.dll,这一阶段将释放出实际信息窃取的FormBook木马。值得注意的是,ComicForm将所窃取的恶意代码复制到系统的%AppData%目录下,并借助Windows任务计划程序实现持久化,确保重启后仍能保持活动状态。攻击还具备自动白名单绕过机制,如果检测到以管理员权限运行,则自动将恶意进程加入Windows Defender的排除列表,有效规避系统安全软件的监控和拦截。

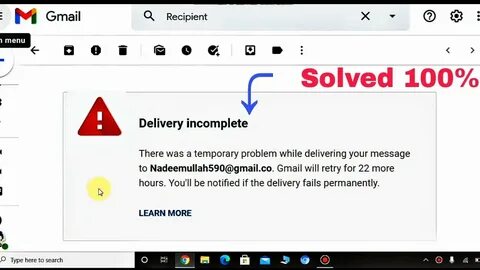

此外,ComicForm的钓鱼邮件主题设计基于常见的商业沟通场景,如"RE: Акт сверки"(对账单)、"Контракт и счет.pdf"(合同与账单)、"Ожидание подписанного документа"(等待签署文件)等,使邮件更具迷惑性和可信度。攻击者更巧妙地在恶意邮件中嵌入了漫画超级英雄的动态图像,如蝙蝠侠动漫GIF,这些图像非用来进行攻击,而是作为攻击代码中的隐藏元素存在,反映出攻击者对病毒载荷伪装和代码隐藏的高度重视。邮件的发送域名多来自俄罗斯、白俄罗斯和哈萨克斯坦的国家级顶级域名,部分发件邮箱疑似被入侵,可能是黑客利用合法账户进行中转,增加溯源难度。此外,ComicForm频繁使用免费俄语邮箱服务的特征邮箱如rivet_kz@作为回复地址,这也成为判断其邮件真伪的重要依据之一。除了恶意附件,攻击还伴随伪造文档存储服务的钓鱼页面,诱导目标输入登录凭证,从而将敏感身份信息直接窃取至远端控制服务器,这种由邮件到钓鱼页面的多环节结合,大大提升了攻击的成功率。综合分析,这支名为ComicForm的黑客组织自2025年4月以来持续活跃,攻击范围不仅限于俄罗斯企业,还扩展到白俄罗斯和哈萨克斯坦商业机构,甚至通过英语邮件暗示可能瞄准更广泛的国际目标。

据F6公司网络威胁情报团队分析,他们在2025年6月发现该集团曾试图入侵一未知哈萨克斯坦电信企业,显示其攻击具有行业针对性和跨境渗透的特点。面对此类高隐蔽性与技术多样化的威胁,企业和用户首先应强化邮件安全意识,不随意打开未知或可疑的附件和链接。使用多层防护解决方案,结合沙箱分析动态检测可疑代码行为,增强对新型木马的识别能力非常关键。其次,合理配置权限管理,避免行政权限下的自动放行是防御恶意软件持续活动的有效手段。定期更新系统补丁,保障反病毒软件处于最新状态,能够及时识别并阻断蒙受攻击的路径。针对钓鱼页面的防范同样重要,建议企业采用多因素认证提高账户安全性,减少凭证被盗用的风险。

企业还应加强供应链邮件账户的安全监控,避免黑客借助合法邮箱发起攻击。总的来说,ComicForm黑客集团的攻击案例提醒我们,现代网络犯罪越来越注重技术与社会工程的结合,单一安全措施难以完全抵御。唯有持续强化安全防护体系,提升员工安全意识,保持对威胁情报的敏锐关注,才能有效降低受到此类高级威胁的风险。网络空间的安全局势持续演变,企业的防护策略也需不断更新迭代。未来,随着黑客利用AI和自动化工具加速攻击,我们必须同步提升技术和管理水平,筑牢数据信息安全防线。 。