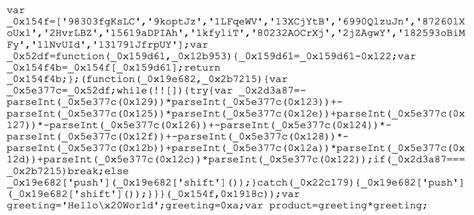

进程环境块(PEB,Process Environment Block)在Windows操作系统中存储着大量关键的进程信息,如镜像基地址、调试标志等。恶意软件常通过直接访问PEB来躲避传统API调用,减少被检测的风险。然而,由于获取PEB的方式相对固定,安全厂商往往利用静态签名规则精准识别这类行为,导致恶意样本暴露于静态分析之下。为此,开发者和安全研究人员提出了多种混淆技术,旨在改变PEB访问的表现形式,提升绕过检测的可能性。传统获得PEB的汇编指令在x64架构下表现为“mov rax, gs:[0x60]”,在x86架构下对应“mov eax, fs:[0x30]”。这些指令利用段寄存器偏移直接访问PEB地址,代码精简高效,但由于其固定的操作码字节序列极具特征,因此常成为YARA等静态检测规则捕获的目标。

例如,YARA规则中会直接指定该指令的十六进制码“65 48 8B 04 25 60 00 00 00”,一旦匹配便能快速定位恶意程序的行为痕迹。为对抗这种静态检测,恶意软件开发者通常会采用额外指令分解、寄存器运算等方式,以不同的字节码组合实现同样的PEB访问效果。比如在读取GS段偏移之前,先对寄存器进行异或清零,随后通过多次累加实现目标偏移计算,最后间接通过寄存器引用PEB地址。此种方法虽增加了指令数量,但有效避开了固定字节码序列,使得检测规则不再适用。另一种更高级的手段是使用CPU的RDGSBASE指令。此指令能够直接读取GS段基地址,结合PEB偏移即能得到PEB地址,且与传统段寄存器间接访问不同,编码也更灵活多变。

借助RDGSBASE指令,恶意代码能够绕过以固定字节为检测依据的静态规则,同时减少过度指令堆叠带来的性能损耗。这不仅提升了代码隐蔽性,还增加了反分析的复杂度。除基于段寄存器的混淆方法外,还有利用系统调用(Syscall)直接从内核获取PEB地址的方案。通过调用NtQueryInformationProcess系统服务,进程可以绕过用户态对段寄存器的依赖,直接获取进程基础信息,从而提取PEB地址。虽然此方法的指令长度较长且编码更复杂,但其避免了所有FS/GS寄存器的调取,理论上增强了对抗静态分析的能力。然而,系统调用过程更容易被行为检测系统捕获,且实现难度更大,因此通常作为补充策略使用。

除了获取PEB地址,在实际恶意软件设计中,混淆手法也被应用于访问PEB内容的不同字段,如调试标志或镜像基本地址,从而在内存检测时提升隐蔽性。设计者需根据目标架构(x86或x64)灵活调整段寄存器选择与偏移量,确保兼容性与性能。同时,混淆策略往往结合动态加密或代码多态等技术,提升整体抗检测水准。虽然上述PEB混淆方法主要针对静态分析绕过,动态分析和行为监控仍能通过模拟执行、内存快照和系统调用拦截检测异常访问行为。因此,混淆技术更多作为对抗静态签名检测和提高代码抗逆向能力的一环,并非万能护盾。安全研究者需要持续更新检测策略,结合静态与动态多维度分析,提升检测的全面性与准确率。

综合来看,PEB混淆技术体现出恶意软件开发者对系统底层结构的深入理解以及对反检测技术的积极探索。通过变换指令编码、利用新型CPU指令、调用底层系统服务等多种手段,恶意程序能够有效规避传统的静态签名规则,从而隐匿自身行为。未来随着检测引擎不断进化,混淆技术也将持续演进,双方博弈将进一步促进信息安全行业技术提升。了解并掌握PEB混淆的原理与实现,对安全分析师定位样本攻防手法、提升检测策略设计水平具有重要意义。同时,结合安全社区共享的规则与工具,可有效提升防护系统对PEB混淆行为的识别能力,为保障软件生态安全提供坚实支撑。