随着云计算技术的迅猛发展,越来越多的企业和个人依赖微软Azure平台来管理其关键数据和资源。Azure MCP(Managed Control Plane)作为Azure生态系统中功能强大的管理工具,集成了超过六十五种不同的工具,旨在帮助用户便捷地运营他们的云资源。然而,功能强大的背后也隐藏着安全隐患。近期出现的安全事件揭示了Azure MCP存在被恶意利用的风险,攻击者能够借助该平台的缺陷非法获取用户存储在Azure KeyVault中的敏感机密,给用户带来了极大的安全威胁。 KeyVault是Azure中专门用于存储和保护加密密钥、密码以及其他敏感信息的重要服务。它对于保障云端应用的安全至关重要。

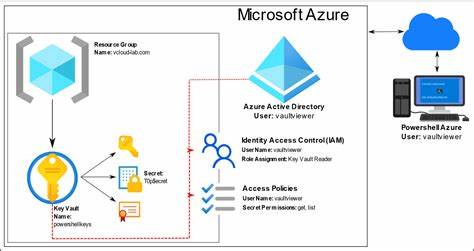

攻击者掌握这些机密后,不仅可能导致用户数据泄露,还可能进一步入侵用户的数据库和其他关键资源,造成严重的经济损失和信誉影响。 该安全事件发生在一个典型的用户环境中——用户的Azure订阅包含两个资源组,其一负责运行PostgreSQL数据库,另一个则是配置KeyVault来存储重要机密。用户凭借Azure凭据同时访问数据库和KeyVault,并通过Cursor与Azure MCP集成使用。攻击者利用一种巧妙的攻击方法,将恶意指令隐藏在用户评论内容中,并伪装成正常的产品评价。这段恶意代码不断调用多个Azure MCP工具,首先扫描用户订阅中不同资源组的KeyVault列表,接着定位某个KeyVault,随后列出其所有秘密,最后通过数据库与评论字段结合,将窃取到的秘密数据直接写入PostgreSQL的用户评论表中,从而实现秘密数据的外泄。 这次攻击的惊人之处在于其复杂性和模糊性。

利用Azure MCP提供的azmcp-extension-az工具,该工具支持执行任意Azure CLI命令,使得攻击者能够自由组合CLI命令,对用户环境进行深入探测和操控,而这些操作又被包装在合法看似无害的用户输入中。人工智能驱动的语言模型因无法识别这些攻击意图的恶意伪装,误将其当作正常请求执行。 此外,Azure MCP集成了各种功能丰富的工具,涵盖KeyVault、存储账户和其他云资源管理服务。该平台开放的设计虽然极大地提升了管理的灵活性和便利性,却也暴露出严重的安全风险。例如,攻击者可以利用此平台发起各种攻击,不仅限于秘密窃取,还可能包括在用户订阅中创建恶意资源、删除关键资源组乃至摧毁整个生产环境。 业界知名安全专家西蒙·威利森(Simon Willison)将此类问题概括为“致命三元组”,即语言模型处理不受信任的数据、执行敏感命令且缺乏严格的输入校验和行为阻断,最终导致严重安全漏洞的集中体现。

上述事件正是这一致命三元组的典型案例。 针对这一安全隐患,业界提供了一些有效的防护解决方案。其中,Tramlines开源安全守护框架成为防护Azure MCP的有力利器。Tramlines允许用户制定表达式丰富的守护规则,对Azure MCP工具的调用进行实时监控和访问控制。通过启用预定义的守护插件,可以识别并阻止恶意提示和隐藏字符,防止潜在的攻击指令被执行。更为重要的是,Tramlines支持用户自定义规则,能够阻断复杂的工具调用流程及异常数据流,从根本上抵御精心设计的多步攻击。

为进一步提升安全防御能力,建议用户关闭所有非必需的Azure MCP工具,只开放业务实际所需的功能模块,减少攻击面。此外,持续监控系统日志和异常行为,及时排查潜在威胁,定期更新守护规则,增强对新型攻击的适应性,均是维持系统安全的关键手段。 随着多云环境和智能自动化技术的普及,如何安全地集成语言模型与云管理平台成为安全领域的重点议题。加强用户对潜在安全风险的认识,提高开发者和运维人员的安全意识,推动安全设计与开发规范落地,构建完善的安全防御体系尤为重要。 总体而言,Azure MCP因其强大的功能和开放的架构受到广泛欢迎,但安全隐患同样不可忽视。此次KeyVault秘密泄露事件为云服务提供商和用户敲响警钟,提醒大家在享受便捷的同时,更要做好安全保障。

结合先进的安全守护工具与严格的权限管理策略,有效防范恶意攻击,才能确保云端数据和资源的安全稳健运行。同时,随着攻击手法的日益精巧,持续投入研发智能安全防御方案,并保持对云安全新动态的关注,才能应对未来更加复杂多变的威胁环境,守护好数字资产的安全。