随着互联网应用的不断发展,数据安全和访问控制的重要性愈加凸显。在众多数据库系统中,PostgreSQL作为开源数据库的佼佼者,持续推动安全认证机制的升级和优化。最新发布的PostgreSQL 20.15版本引入了对OAuth 2.0授权与认证的支持,这一功能在保护数据资产、提升用户身份验证效率方面具有重大意义。OAuth 2.0是一种业界标准的授权框架,定义于RFC 6749。它允许第三方应用在资源拥有者(即终端用户)授权的基础上,限量访问受保护的资源,极大便利了现代应用场景下的身份验证和访问权限管理。PostgreSQL通过集成OAuth 2.0的支持,打造了更加灵活且安全的客户端认证方式。

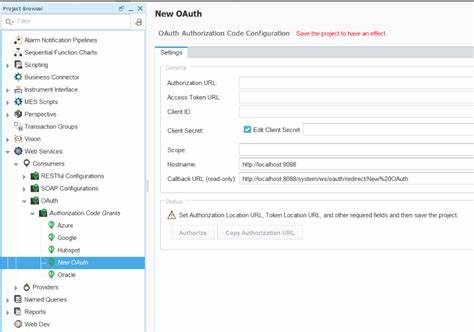

OAuth生态体系中的几个关键角色在PostgreSQL的OAuth实现中尤为重要。资源所有者即终端用户,是拥有数据资源的主体,他们授权客户端访问这些资源。客户端则是访问受保护资源的应用程序,例如使用libpq库连接数据库的psql工具。资源服务器即PostgreSQL集群,负责托管并提供受保护的数据资源。提供者是开发或管理OAuth授权服务器和客户端的组织或者产品供应商,承担了颁发访问令牌和认证的核心职责。值得注意的是,PostgreSQL中的OAuth实现并不自带授权服务器功能,授权服务器由OAuth提供者负责部署和运维。

OAuth中的"发行者"是授权服务器的标识符,以https://开头的URL形式存在,确保不同授权服务器在命名空间上的独立和信任。OAuth在PostgreSQL中的使用基于Bearer令牌(参照RFC 6750标准),这种令牌通常是不可解析的字符串,由授权服务器发放。PostgreSQL提供多项配置参数帮助管理员定制OAuth的行为及身份验证流程,其中最关键的参数之一是issuer,即发行者URL。该参数必须是授权服务器的准确标识符或指向其公开发现文档的URI。PostgreSQL在OAuth客户端连接时,会基于issuer自动构建发现文档的访问地址,通常采用OpenID Connect发现规范,即在issuer URL后追加/.well-known/openid-configuration路径。开发过程中需要注意issuer字段的大小写和格式必须严格与授权服务器返回的一致,否则认证将失败。

scope参数指定OAuth授权范围,定义了客户端访问资源的权限边界。这个范围值由授权服务器决定,亦取决于所使用的OAuth验证模块,关系到授权的细粒度及安全性。此外,validator参数用于指定OAuth令牌校验库,确保令牌经过有效验证以保障连接的合法性。当系统中有多个验证库时,必须明确指定该参数。为了实现OAuth身份与PostgreSQL用户角色之间的映射,map参数应运而生。它允许管理员将OAuth身份提供者中不同的终端用户身份映射到特定数据库角色,避免因用户名不匹配造成的访问失败。

若不使用映射,令牌中的用户名需要完全和请求连接的数据库角色名一致。PostgreSQL还提供了一个较为高级的参数delegate_ident_mapping。这一选项使得OAuth验证器承担用户身份与数据库角色的全部映射职责,跳过传统的pg_ident.conf映射机制,一旦验证通过即允许连接。虽然增强了灵活性和扩展性,但对OAuth验证器的设计和实现提出了更高要求,需要确保验证器能精准判断令牌对应终端用户是否具备足够权限。由于PostgreSQL并非OAuth授权服务器,配置OAuth认证流程通常涉及集成第三方OAuth服务,例如Azure AD、Google OAuth、Keycloak等主流供应商。管理员需在PostgreSQL的pg_hba.conf文件中配置相应的认证方法,并精确设置oauth_issuer、oauth_scope、oauth_validator和映射文件,保证OAuth客户端认证链条顺畅且安全。

OAuth的引入让PostgreSQL的客户端身份验证变得更加模块化和标准化,兼具现代应用所需的扩展性和安全性质。特别是在微服务架构、云原生部署等环境中,OAuth支持为数据库访问提供了与外部身份管理系统无缝对接的桥梁。相比传统的密码认证和基于证书的认证,OAuth机制支持动态令牌更新和细粒度权限控制,有效降低了密码泄露风险和管理复杂度。总的来说,PostgreSQL 20.15版本实现的OAuth授权与认证功能,代表了数据库安全领域的一个重要进步。通过深入理解OAuth关键概念、配置细节及其与PostgreSQL内部机制的配合,开发者和运维人员能够构建更为安全可靠的数据访问环境。未来随着更多OAuth验证库和第三方授权服务支持的加入,PostgreSQL的身份验证体系必将愈加完善,助力企业应对日益严峻的信息安全挑战。

。