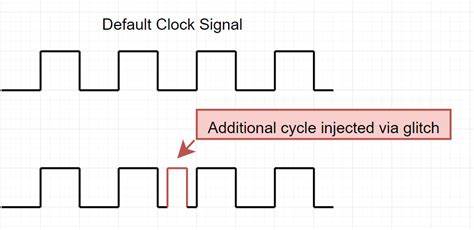

随着数字技术和物联网设备的普及,硬件安全变得尤为重要。硬件故障攻击(Glitching Attack)作为攻击者绕过安全防护、获取关键数据的重要手段,逐渐引起广泛关注。这种攻击方式通过对芯片内部处理器的操作引入异常,迫使设备进入未定义状态,从而实现突破安全限制的目的。要彻底掌握这种技术,首先需要了解其基本原理和常见的攻击途径。 硬件故障攻击的核心是在芯片运行时制造电压、时钟或电磁等信号的瞬间异常波动,使芯片处理器出现错误行为。例如,较为常见的电压跳变或时钟频率异常可以导致计算错误,程序执行中断或跳过关键的安全校验步骤。

这种不稳定状态被称为"故障注入",攻击者利用这种状态获得芯片内部更高权限访问或绕过保护机制。 很多时候,传统的软件攻击由于强大的加密与安全验证手段难以奏效,硬件故障攻击成为绕过这些防护的"破冰之法"。例如在加密货币钱包、智能卡和嵌入式系统中,攻击者通过精确控制硬件信号,成功解锁设备的保护层,访问芯片中的敏感数据。以著名的Trezor One加密钱包为例,安全研究人员通过对STM32微控制器内部电压调节器的故障注入,获取了其SRAM存储区的访问权限。 实施成功的硬件故障攻击往往需要精密的操作设备和详细的前期准备。攻击者必须首先了解目标芯片的架构和保护机制,针对具体芯片设计定制合适的攻击方案。

比如在电压调节器处进行故障注入前,可能需要拆卸设备,移除部分元器件,以便精确控制芯片的电气参数。此外,使用如ChipWhisperer这样的专业攻击工具,可以自动生成并调整故障激励波形,极大提升攻击的效率和成功率。 硬件故障攻击的技术难度对于普通攻击者来说较高,因为它不仅要求对硬件和电子电路有深入理解,还涉及复杂的时序设计和信号调控。即使成功注入故障,调整至获得有用的信息也需反复试验和细致分析。研究者通常把故障攻击看作是一项跨学科的工程技术挑战,涉及逆向工程、电子设计、计算机安全等多个领域。 虽然这类攻击看起来专业且门槛极高,它的威胁性却日益显现,尤其在物联网设备和金融安全领域。

越来越多的低成本设备没有采取全面的硬件防护措施,成为故障攻击的潜在目标。此外,一些高价值安全产品,如加密硬件钱包和安全芯片,面临持续的攻击尝试,促使厂商不断创新防护手段。 硬件层面的防护设计也逐渐成熟,旨在抵御故障注入攻击。芯片制造商会在设计中加入电压监测、电磁屏蔽、随机化时钟信号以及故障检测机制,以减轻故障攻击带来的风险。同时,安全协议也结合硬件异常检测结果,动态调整访问权限或触发安全报警。不过,这些防护技术仍然在不断演进,因为攻击技术本身也在持续创新和进步。

目前硬件故障攻击的研究不仅停留在破坏和攻击层面,越来越多的安全研究团体和制造商利用该技术进行漏洞验证和安全测试。通过模拟真实攻击场景,厂商能够发现芯片设计中的薄弱环节,提前进行修补和加强安全策略。这种"以敌为师"的方法有效提升了硬件产品的整体安全性,为用户的信息保护提供了保障。 未来,随着集成电路设计复杂性的提升以及智能设备的广泛应用,硬件故障攻击无疑会成为安全领域的重要研究方向。为了应对不断演化的威胁,从业人员需要持续深化对芯片物理特性的理解,掌握多样化的攻击方法。同时,也要推进更完善的防护机制和检测工具的开发,构建多层次、立体化的硬件安全生态体系。

总的来说,硬件故障攻击是一种融合了电子工程与计算机安全的前沿技术,挑战着传统安全防线。透彻剖析其攻击原理和防范策略,有助于推动安全技术创新,保障信息时代的硬件设备安全。无论是安全研究者、硬件厂商,还是普通用户,了解并重视这一领域的发展,都对提升整体网络与数据安全至关重要。 。