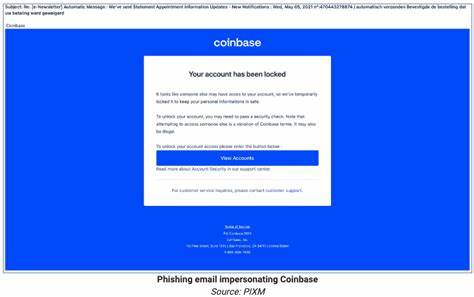

随着数字货币市场的不断发展,用户对资产安全的关注也在逐渐提升。Coinbase和MetaMask作为主流的加密货币钱包和交易平台,均采用了双重身份验证(2FA)机制来增强账户安全。然而,近来一波针对这些平台的高级攻击活动浮出水面,攻击者通过先进的社工和技术手段绕过2FA保护,成功入侵用户账户,盗取大量加密资产。这一系列攻击不仅暴露出当前加密生态安全配置上的薄弱点,也为广大用户敲响了警钟。近期,安全研究机构PIXM详细跟踪了这一持续多年的钓鱼攻击活动。攻击者首先利用微软Azure Web Apps服务,搭建一套看似真实的钓鱼网站网络,模仿币安、Coinbase、MetaMask以及Crypto.com等平台的登录界面。

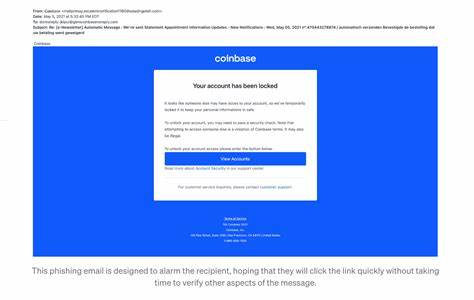

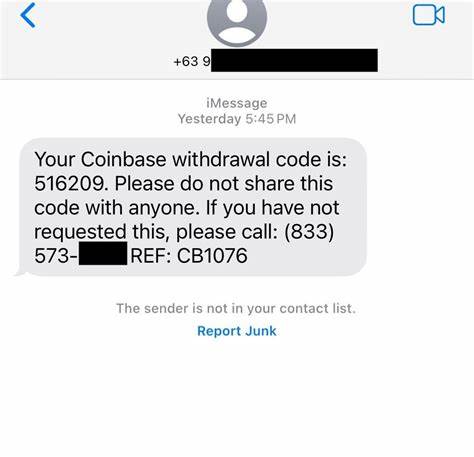

受害者往往通过虚假交易确认或账户异常活动的邮件引诱点击钓鱼链接,实则进入攻击者的陷阱。钓鱼邮件通常伪装成官方通知,提示用户因异常行为已被锁定账户,要求立即登录确认信息,邮件内容逼真且紧迫感强,极易误导用户放松警惕。当用户在钓鱼网站上提交登录信息后,无论其输入的凭证是否正确,攻击者都会即时捕获。紧接着,钓鱼页面会引导用户输入2FA验证码,即使是动态生成的多因素认证代码也无法逃过黑客的监控。事实上,通过同步在真实平台尝试登录,攻击者通过快速使用受害者提供的2FA码,成功绕过安全防线,登录账户的前提是操作时效内验证码未失效。MetaMask的钓鱼方式稍有不同,攻击者更注重窃取用户的恢复助记词,而非仅凭密码和2FA码登陆账户。

恢复助记词是获取钱包完全控制权的关键,因此该攻击方式对用户资产安全威胁极大。在初步信息获取阶段,攻击者还会启动伪装的客服聊天窗口,而这正是此次攻击的社工核心所在。所谓"客服"由攻击者本人远程操控,受害者与"客服"之间的全程互动压力巨大,伪造的支持团队耐心引导用户一步步提供更多敏感信息,包括用户名、密码、2FA代码,以至于恢复短语。即使攻击者手上的2FA码失效或无法立即登录,有时他们依旧通过持续对话吸引用户保持在线,等待更多认证信息,直至成功入侵账户。一旦传统身份验证失败,攻击者便会改变策略,利用远程桌面工具TeamViewer施展更高明的攻击手法。通过伪装成技术支持团队,黑客引导用户下载并安装远程访问软件,宣称用来验证或排查账户问题。

此时,用户实则将个人电脑完全暴露给攻击者的控制,后者能够全方位操作受害设备。攻击过程中,骗子故意让用户在登录密码中输入错误字符,导致登录失败,迫使用户将密码复制粘贴进入TeamViewer的聊天窗口。攻击者识破这一伎俩后,去除多余字符,使用正确密码登录受害者的真实账户。他们还会利用账户安全认证邮件中的"信任设备"链接,快速完成授权,令攻击设备绕过后续的身份验证,成为合法访问终端。得到账户控制权后,黑客毫不犹豫地将加密资产全部转移至自身钱包。而受害者此刻仍在假客服窗口接受"技术协助",丝毫不知钱包资金已被掏空。

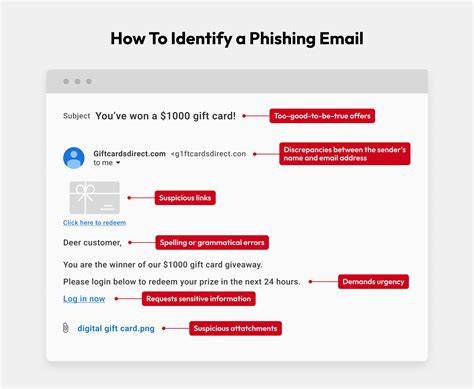

之所以这类攻击得逞,主要得益于攻击者从技术与心理层面联合出击。一方面通过技术手段实现高仿真钓鱼页面,迅速截获信息;另一方面通过社工对话频繁引导,无形中降低用户防备意识。用户在情绪紧张和焦虑情况下,往往难以第一时间识破骗局。面对如此复杂多样的攻击形势,用户需时刻保持警觉。首先,绝对不要通过邮件中附带的链接进入登录页面。访问任何交易平台时,应直接在浏览器输入官方网站网址,避免点击不明来源的链接。

其次,仔细核对发件人邮箱地址和邮件内容,如有异常或拼写错误,应立即删除邮件。更重要的是,永远不要轻信任何所谓客服主动联系,尤其是涉及远程协助软件的安装与操作要求。正规平台的客服通常不会未经请求主动远程协助或索取密码和2FA码。对于双重认证,建议用户开启硬件钥匙等更安全的认证方式,降低被劫持的风险。此外,反钓鱼软件和浏览器安全插件也能在一定程度上提醒访问可疑网站。最后,如果怀疑账户遭到攻击,应该第一时间联系平台客服,冻结账户并修改密码,同时检查账户交易记录,锁定损失范围。

数字货币的去中心化特性意味着一旦资金转移将难以追回,用户防范意识的提升成为抵御攻击的关键防线。安全事件的频发再次提醒我们,加密货币安全不仅仅依赖技术保护,更需要多方合作和综合治理。平台方面应加大对钓鱼网站的监测和清理力度,加强账户异常行为的实时分析,同时深化用户教育,提升整体安全素养。在个人层面,坚持安全习惯,不因任何紧急邮件慌乱操作,是保护数字资产不被黑客侵害的最有效方法。综上所述,攻击者通过伪造网站、模拟客户服务、远程劫持设备等方式,成功绕过了Coinbase与MetaMask等平台的双重身份认证。这一攻击案例揭示了当前数字货币安全环境的巨大挑战,也促进我们反思如何更全面地构筑安全防线。

唯有不断强化技术措施,提升用户警觉,才能真正保障加密资产的安全和可信赖性。 。