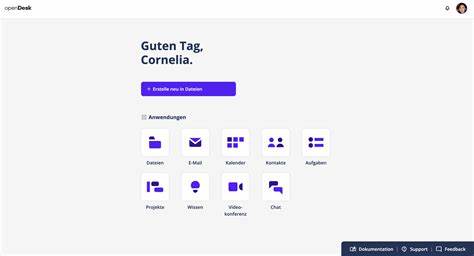

在数字化转型的浪潮中,越来越多的欧盟组织和用户开始关注数字主权和数据隐私问题,寻求摆脱传统大型软件供应商高度依赖的解决方案。OpenDesk作为一款开源免费的Google Workspace替代方案,应运而生,成为推动数字独立和软件自主可控的重要利器。通过自建部署OpenDesk,不仅能够访问丰富的办公协作工具,更能掌握数据的所有权和使用权,避免信息孤岛和数据泄露风险。本文将深入解析如何在K3s轻量级Kubernetes集群上成功部署OpenDesk,全面保障企业及个人用户的数字自主权。数字主权与开源办公的时代需求 随着数据安全法规趋严及网络安全形势日益严峻,许多政府部门、企业及个人更渴望安全可信的办公环境。开源软件在透明度和安全性方面凸显优势,OpenDesk作为欧盟重点支持的开源办公协作平台,从邮件、文档、表格、演示到视频会议均有完善功能,侧重于保护用户隐私和提供高度灵活的定制能力。

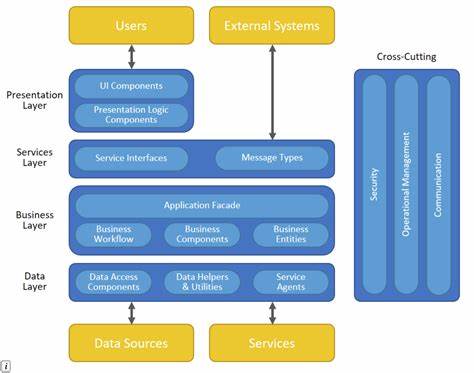

相比传统闭源解决方案,OpenDesk体现了用户自主控制、可审计及长远可持续运营的特点。为什么选择K3s作为OpenDesk部署平台 作为一个经CNCF认证的轻量级Kubernetes发行版,K3s以其体积小、安装简单、资源占用低被广泛认可。其适配性极强,能够在单节点服务器或资源有限的设备上高效运行,极大地降低了部署复杂度。OpenDesk要求集群版本不低于1.24,K3s完全符合该条件,并且社区对其支持持续增强。此外,K3s允许灵活控制集群组件,比如默认自带的Traefik Ingress Controller可以被替代为更适合OpenDesk使用的NGINX Ingress Controller,从而获得更好的流量管理和安全策略兼容性。环境准备及关键组件配置 在动手部署OpenDesk之前,需要确保多项先决条件满足。

首先,需要一个CNCF认证的Kubernetes集群,并拥有绑定自身域名且能够配置DNS的环境。OpenDesk将通过子域名为每个服务分配独立入口,推荐配置"*."通配符A记录,确保访问的便捷和稳定。Ingress Controller是必不可少的反向代理组件,OpenDesk强烈建议使用版本不低于4.11.5的NGINX Ingress Controller,且需启用特定的注解支持以满足服务间通信的需求。针对自1.12.0版本起出现的新安全默认设置,务必调整相关参数以避免兼容性问题。部署前,同样需要准备Helm包管理工具及其组合工具Helmfile和HelmDiff,分别用于简化Chart管理和状态对比,版本选择需要严格遵循官方推荐以避开已知BUG。数据持久化采用支持ReadWriteOnce权限的存储卷即可,单节点场景可使用本地主机路径存储,无需额外分布式存储方案。

考虑到传输安全,集群内必须部署证书管理器如cert-manager,同时搭配Let's Encrypt自动申请和更新证书,为业务提供HTTPS保障。禁用默认的Traefik并安装NGINX Ingress Controller 作为K3s默认默认安装的Ingress组件,Traefik虽然功能强大但与OpenDesk并不完全兼容,因此部署流程中第一步即是禁用Traefik。新装K3s时,可通过命令行参数"--disable=traefik"完成禁用。如果是已有集群,则需手动删除Traefik的Kubernetes资源配置文件并重启服务。之后,用Helm添加官方NGINX Ingress仓库,安装时启用snippet注解支持,细调安全配置参数以满足OpenDesk要求。完成后通过kubectl命令确认控制器Pod已正常运行,确保外部请求能够正确路由至集群内的OpenDesk服务。

cert-manager与Let's Encrypt证书配置 HTTPS的可用性是保障用户数据安全和合规的关键。 cert-manager通过调用Kubernetes自定义资源定义(CRD)实现对证书生命周期的管理,结合公开免费的Let's Encrypt CA,可以自动颁发和续订SSL证书。安装cert-manager十分便捷,只需应用官方发布的yaml文件。接着创建ClusterIssuer资源,配置ACME协议的邮箱和验证方式,将"http01"解析指向NGINX Ingress Controller,确保域名所有权验证顺利完成。部署后,OpenDesk会自动使用配置好的ClusterIssuer请求和绑定相应证书,形成完整的TLS信任链,用户访问时享受加密连接。存储卷配置与数据持久化 OpenDesk各组件对数据持久化有不同需求,单机部署时,利用Linux主机路径的本地存储卷即可满足ReadWriteOnce访问权限要求。

通过应用Rancher提供的Local Path Provisioner,能够动态创建持久卷(PV)和持久卷声明(PVC),自动绑定到Pod,简化存储配置。集群中的默认存储类可贴合OpenDesk部署需求,同时操作简单、功能可靠。配置好存储后,无论是文档、邮件还是数据库,数据都将安全稳定地存储,避免因Pod重启或节点故障而丢失。OpenDesk克隆与环境定制 OpenDesk采用超过30个独立的Helm Charts管理各个服务模块,利用Helmfile进行统一部署。建议克隆官方GitLab上的指定发布版本,确保软件的稳定性和兼容性。部署前需要在helmfile目录创建专属环境配置文件,如"dev"环境,并通过values.yaml.gotmpl模板文件设置域名、服务开关、Ingress类和证书Issuer等关键参数。

根据实际需求,可选择启用或关闭Jitsi视频会议等应用模块,灵活调整开放应用的范围和外部访问端口类型。维护好配置文件结构,可以方便后期升级及环境切换,提高运维效率。OpenDesk部署与验证 当环境准备就绪,使用helmfile apply命令即可一键部署OpenDesk所有组件至事先创建好的Kubernetes命名空间内。部署过程可能耗费一定时间,期间Helm负责管控各Chart的安装顺序和依赖,保证组件协调运作。部署完成后,通过kubectl查看所有Pod状态,应显示为Running且无错误。确认服务端口映射和Ingress路由正常,确保外界能够顺利访问。

通过kubectl获取管理员账户密码后,便可进行初次登录和系统配置。此时,拥有完整的办公套件,涵盖邮件、文档编辑、表格处理、演示制作及团队协作通讯。自建OpenDesk的优势及实践意义 自主托管OpenDesk带来的最大优势是完全掌控数据和服务,不依赖国外云平台,提升安全防护级别和合规性,特别适合政府机构和注重隐私的企业。开源特性保证了灵活定制和长期维护的可能性,避免厂商品牌锁定问题。同时,通过轻量化K3s部署,降低了软硬件资源门槛,极大提升技术普及度。此方案还促进了软件生态的多元发展,鼓励用户贡献代码反馈,推动持续创新。

总结来看,借助K3s集群环境部署OpenDesk,不仅能实现端对端安全办公需求,更是践行数字主权的重要一步。未来,随着更多功能完善和社区壮大,OpenDesk有望成为欧盟内部乃至全球范围内备受青睐的高效、安全且自主的开源办公新标准。 。