随着区块链和加密货币行业的迅猛发展,相关专业人才的需求也与日俱增,特别是在印度等市场增长迅速的地区。然而,正当行业蓬勃兴起之际,朝鲜著名的网络攻击组织“Famous Chollima”(又称Wagemole)针对这一趋势策划了新一轮复杂的网络诈骗活动。其核心工具之一便是基于Python编写的远程访问木马(RAT)——“PylangGhost”,该木马通过虚假招聘手段侵入加密行业的专业人士电脑,窃取敏感信息并对相关机构发起更大威胁。此次事件揭示了网络犯罪集团如何利用社会工程学与定制恶意软件相结合,对加密人才发起精准攻击,彰显了新一代网络安全挑战的复杂性和危险性。假招聘广告的诱饵随着区块链行业热潮铺天盖地。攻击者通过构建专业且逼真的假招聘网站,伪装成知名加密平台如Coinbase、Robinhood、Uniswap及Archblock,吸引目标用户申请职位。

攻击方在LinkedIn等专业平台及电子邮件中精准发力,发送仿真度极高的招聘通知,邀请应聘者参与技能测试。该测试看似正常,实则为收集个人技术背景及隐私信息的幌子。将视频面试引入攻击环节成为本次骗局的重要创新。一旦应聘者成功通过初步筛选,诈骗团队会安排所谓的“在线视频面试”。过程中,候选人被引导允许使用摄像头和麦克风,随后被要求执行一条看似无害的命令,表面上是安装“视频驱动更新”。然而,这条命令实为悄然安装PylangGhost RAT的关键环节,令恶意软件进入目标机器。

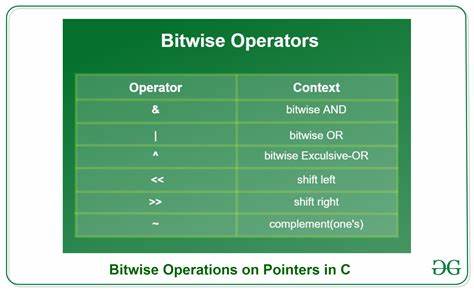

PylangGhost 在 Windows 系统上运行,确保攻击者对设备保持持续远程访问能力。该木马不仅实现了设备指纹识别,还能连接到控制服务器执行指令。其主要功能包括窃取浏览器扩展中的凭证和会话Cookie,重点锁定加密钱包插件如MetaMask、Phantom和TronLink,以及密码管理工具如1Password和NordPass。除此之外,恶意程序具备截屏、提取浏览器数据、文件管理和远程执行代码的能力。研究表明,PylangGhost与此前针对macOS系统的GolangGhost有极高的相似性,二者均由同一黑客团队开发。此次攻击锁定Windows系统,而Linux系统暂时未受影响,显示攻击者策略与目标系统的精准调整。

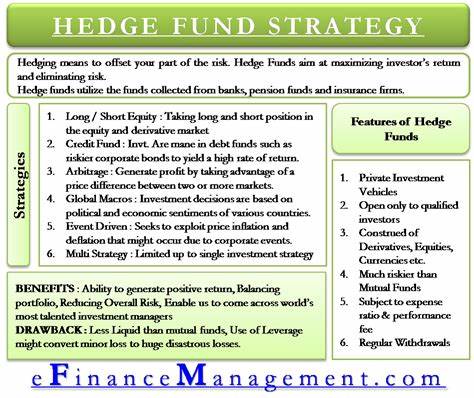

该攻击模式并非首次出现。早在2023年,Famous Chollima便利用类似招聘骗局多次侵入开发者社群,目标涵盖GitHub、Upwork及CryptoJobsList等平台。诈骗团队还曾假借美国公司BlockNovas LLC和SoftGlide LLC的名义实施网络攻击,但BlockNovas域名已被FBI封禁。此次PylangGhost事件是朝鲜网络犯罪集团持续通过招聘渗透加密行业的最新证据,彰显出其技术水平和策略的升级。全球多国安全机构持续关注朝鲜网络攻击组的动向。2024年,日本、韩国和美国联合发布声明称,朝鲜相关团队去年累计盗窃加密资产价值高达6.59亿美元,其中包括2024年12月Radiant Capital遭遇的5000万美元恶意PDF攻击事件,以及知名加密交易所Kraken一次被识破的渗透尝试。

印度专业人士尤为受到影响,专家呼吁加强区块链企业的网络安全审计与假招聘网站的监管,推动国家级安全机构如CERT-In、MEITY和NCIIPC紧密协作,共同应对跨境网络威胁。为了有效防御此类远程访问木马攻击,安全专家建议加密从业者切勿在招聘环节执行不明下载命令,应通过官方网站核实招聘信息真实性,且使用独立设备进行职位申请与面试,避免将个人数字资产暴露于风险环境下。此外,部署端点防护系统、警惕异常出站连接和ZIP文件下载行为,启用多因素认证,并严格管理浏览器插件安全,是保障自身数据安全的重要措施。朝鲜“PylangGhost”招聘诈骗呈现出社会工程与高端恶意软件双管齐下的趋势。针对加密行业核心人才的精准攻击,刷新了网络犯罪的新高度,也为从业者敲响了警钟。随着黑客组织从传统的交易所窃取向内网渗透转变,业内必须普遍提升安全意识,严格核实用人信息和操作环境。

如不加警惕,个人资产安全和企业存续能力或将面临巨大威胁。强化防护、完善协作乃是破解“PylangGhost”式高级威胁的关键。未来,加密行业及相关人员唯有构建坚实的网络安全防线,方能在瞬息变化的威胁环境中立于不败之地。