随着网络威胁的不断演变,信息安全领域正面临前所未有的挑战。在本周的安全动态中,有几起重大事件引起了全球关注,其中包含谷歌Chrome的零日漏洞被恶意利用、Cloudflare成功拦截史上最大规模的7.3 Tbps分布式拒绝服务攻击、多因素认证(MFA)的攻击绕过技术、以及新型银行木马的复杂威胁。这些事件不仅展示了攻击者的创新手段,也提醒企业和安全团队必须不断强化防御,紧跟技术变革的步伐。谷歌Chrome零日漏洞的暴露及利用反映了当今网络环境中软件安全的重要性。该漏洞编号CVE-2025-2783,在今年3月中旬成为攻击目标,主要针对俄罗斯组织,攻击者利用此漏洞植入代号为Trinper的后门木马。该攻击团体TaxOff与另一个活跃的攻击组织Team46存在一定关联,这些团队擅长通过浏览器零日漏洞执行复杂攻击,甚至在过去利用Yandex浏览器的漏洞进行恶意载荷传输。

Chrome的安全漏洞抓住了广泛关注,因为浏览器作为用户与互联网交互的窗口,一旦被攻破,将威胁成千上万用户的上网安全。提升浏览器安全补丁的应用速度和安全态势感知能力,依旧是安全防护的重点。与此同时,Cloudflare通报了其成功防御了史无前例的7.3 Tbps分布式拒绝服务(DDoS)攻击,这一规模远超以往任何记录。攻击针对一家未透露名称的主机服务提供商,短短45秒内发起流量高达37.4 TB。此次攻击动用了超过120,000个源IP地址,涉及五千多个自治系统,覆盖161个国家。攻击流量来源地域广泛,涵盖巴西、越南、台湾、中国、印度尼西亚、乌克兰、厄瓜多尔、泰国、美国和沙特阿拉伯等。

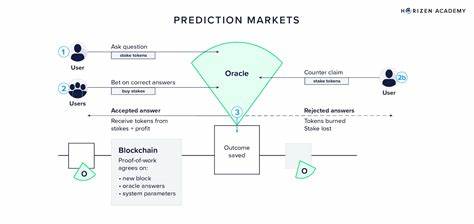

如此庞大的攻击规模显示出攻击者背后的组织实力及技术能力。能够第一时间精准识别和阻断这样庞大的流量攻击,体现了Cloudflare在网络安全防护上的先进技术和强大威慑力。此事件提升了全球企业对大流量攻击防御策略的重视,尤其是在云服务和主机托管平台上的安全部署不可忽视。多因素认证(MFA)作为网络安全的关键防护措施之一,近年来成为阻挡未经授权访问的重要屏障。然而,俄籍攻击组织UNC6293展现了利用APP专用密码绕过MFA的精巧手段。这些攻击通过精心设计的社交工程手法,冒充美国国务院官方身份,长时间培养信任关系,诱使目标用户生成并提供APP密码,最终成功访问其Gmail账户。

此类攻击方式摒弃了传统的紧迫感制造,转而通过渐进式信任关系建立,进一步增加了防御难度。安全团队应关注社工攻击的最新动态,完善对APP密码的管控与检测机制,同时增强用户的安全教育,提醒其警惕任何异于常规的认证请求。银行木马家族Godfather最近发布了具备更高隐蔽性和智能化的新版本。该木马能在感染的安卓设备上建立虚拟沙箱环境,当用户启动正规银行应用时,实际被引导到恶意虚拟应用中,敏感账户信息和交易数据被窃取。此外,木马还会显示伪造的锁屏界面,诱导用户输入解锁PIN码。自2021年6月起虽有活动踪迹,但最新版本极大增强了隐蔽性和执行效率,为移动金融安全带来巨大威胁。

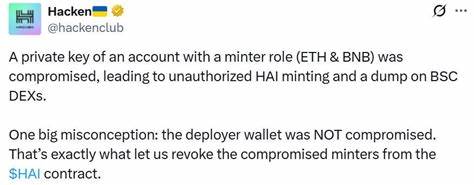

应对此类恶意软件,需要手机用户和机构加强对未知应用来源的警惕,应用权限进行严格管理,金融机构也应持续推进多层次的交易安全检测。值得关注的还有因以色列与伊朗区域冲突引发的激烈网络攻防。自6月中旬以色列对伊朗核设施发动打击后,双方以及多个相关黑客组织开始进行网络攻势,涉及银行、钢铁厂、支付体系乃至国家电视等多个敏感目标。亲以色列的Predatory Sparrow对伊朗重点基础设施施压,而伊朗方面的近三十多个黑客团体则对以色列系统进行反击。此类事件彰显了地缘政治与网络战争日益紧密的联系,网络攻防成为大国博弈的重要战场,也要求企业与政府加固关键基础设施安全,应对由国家级对抗带来的复杂威胁。此外,本周零日漏洞的利用、供应链攻击及恶意JavaScript注入等供应链安全问题依然频发。

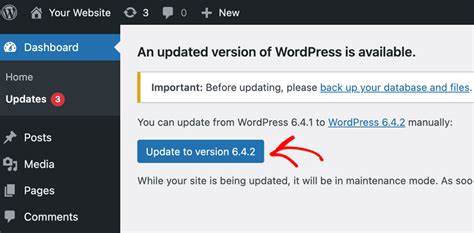

例如CoinMarketCap网站通过第三方资源遭遇代码注入,导致用户钱包被恶意窃取;同时,恶意篡改jQuery Migrate库的攻击链带来了高度隐蔽的浏览器端远程代码执行风险。供应链安全成为黑客重点入侵的途径,强化第三方依赖安全管理尤为关键。值得一提的是,微软宣布将启动清理Windows Update上遗留驱动程序的计划,旨在减少安全和兼容性风险。该举措反映出操作系统厂商正逐步淘汰陈旧组件,保障生态系统整体的安全稳定。针对企业,定期更新操作系统及应用补丁,淘汰不必要的驱动程序和服务,优化资产管理是提升安全防御的有效路径。安全工具和技术层面,近期新兴的攻击检测和防御技术也备受关注。

例如ASRJam开发了通过注入对抗性音频干扰攻击者自动语音识别系统(ASR)的方法,从而保护用户免受智能语音诈骗(vishing)影响。该技术不仅针对自动语音识别的弱点,也保持了对人类听觉的良好兼容性,为反欺诈手段注入新思路。在自动化和人工智能深度参与的网络安全时代,类似算法防御的创新技术可能成为关键利器。另外,针对企业内部管理工具SCCM的安全隐患也被重点揭示。许多企业未充分限制SCCM的权限设置,导致攻击者一旦入侵,便可利用其远程代码执行功能扩散感染。通过关闭NTLM降级认证、启用SMB签名、限制服务账户权限和严格日志监控等措施,可以显著提升安全态势。

鉴于SCCM在企业网络中的管理广泛性,加强对其安全配置的重视,是防范横向攻击扩散的关键环节。综合这些最新威胁动态和防御趋势,可以看出网络攻击者正将攻击手段潜入日常工具和服务中,利用社会工程与技术漏洞相结合方式,绕过传统安全防线并实现高效威胁渗透。面对这种复杂多变的安全环境,企业和安全团队必须强化风险识别能力,提升自动化响应水平,深化用户安全意识教育。不断更新安全架构,实现多层防护和动态防御策略,才是有效抵御现代网络威胁的根本。未来网络安全的战场,将是技术与人类防御智慧的全面较量。只有彻底理解最新攻击手法,调整策略及时补缺,才能为自身网络构筑坚不可摧的安全屏障。

。