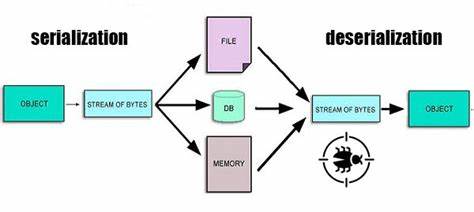

在现代Web应用开发中,JSON作为数据交换的主要格式,因其简洁与高效广泛应用。Ruby作为流行的编程语言,包含许多JSON处理库,其中Oj(Optimized JSON)因其快速解析和对象序列化能力而备受青睐。然而,Oj默认的行为隐藏着严重的安全隐患,尤以对象反序列化攻击问题最为突出,给开发者和运维人员敲响了警钟。本文将深入剖析Oj解析器的安全弱点、攻击原理及其防护方法,助力构建更稳健的Ruby应用体系。 首先,理解对象反序列化攻击的本质至关重要。反序列化是指将数据从存储或传输格式转换回程序中的对象形式,通常被用于数据持久化、网络通信等场景。

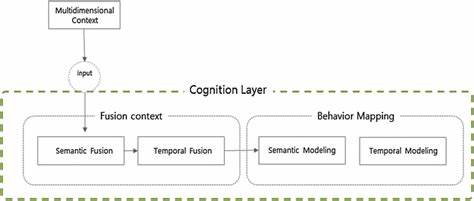

不安全的反序列化过程允许攻击者构造恶意输入,诱导程序加载恶意对象或执行未授权代码,甚至导致远程代码执行(RCE)漏洞。Ruby语言生态中,Oj作为性能优异的解析器,因其默认模式会将以冒号开头的字符串解析为Ruby符号(Symbol),从而引发意想不到的安全问题。 本文作者Matt Palmer曾遭遇实际攻击,触发了一个罕见但极具破坏力的安全事件。一个含有伪符号字符串的JSON请求令数据库抛出PG::UndefinedColumn异常,一度让维护者困惑不已。追查过程中发现,Oj默认将字符串 ":xyzzydeadbeef" 解析成符号 :xyzzydeadbeef,而在Ruby的Sequel数据库库中,符号将被解释为数据库列名。这一转换导致攻击者能够伪造数据库查询,读取本不应访问的敏感字段,例如用户的密码散列或管理员笔记,严重威胁数据完整性和保密性。

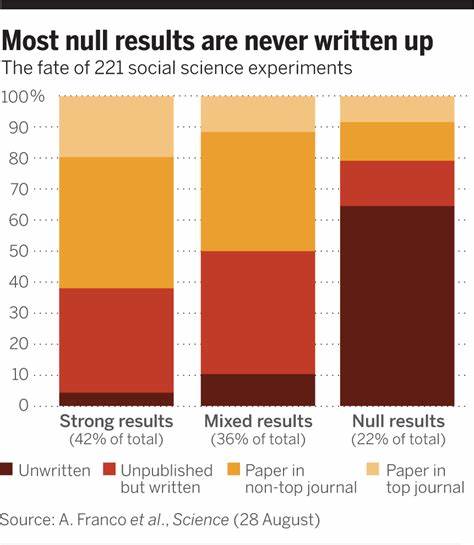

安全界的普遍共识是,默认设置应确保安全。遗憾的是,Oj的默认行为违背了这一原则。Oj以其全能的对象序列化能力自豪,但同时其文档对潜在风险警示甚少,使得开发者在不知情的情况下陷入安全陷阱。Oj.load方法在默认模式下不仅能够将JSON字符串转换为Ruby基础数据类型,更可直接实例化任意Ruby对象,进而执行关联方法,暴露远程代码执行的可能。恶意构造的JSON载荷若未经严格过滤即可被load处理,将为攻击者打开后门。 攻击者利用这一特性,可以发送特制JSON数据,包含带冒号的字符串,从而绕过传统的输入校验,利用Sequel或其他ORM将其当作数据库列提取信息;更为复杂的攻击甚至可通过构造特殊Ruby对象,在服务器端执行任意代码,危害巨大。

典型攻击链条涉及提交携带冒号键值的JSON请求,服务器使用默认模式的Oj.load解析后生成符号键,ORM解释该符号为数据库列名,最终导致非授权数据泄露或持久化操作异常。 鉴于Oj的这种设计缺陷,开发者应严肃对待并采取合理防护措施。首先,可在代码初始化阶段显式设置Oj.default_options = { mode: :strict },将默认解析模式切换为严格模式,有效防止字符串转换为符号,限制对象反序列化的风险。同时推荐所有调用Oj.load的场景,替换为Oj.safe_load方法,后者经过设计,限制了可被反序列化的类型,大幅降低恶意代码执行概率。 对于无法避免使用Oj进行对象反序列化的项目,务必明确限定允许实例化的类,就像Ruby自带的Psych库中的permitted_classes参数。与此相辅相成的是,对于未受信任的输入,强力进行白名单过滤、类型校验和数据清洗,最大程度减少危险数据流入解析环节。

此外,严禁在生产环境默认接受外来JSON输入直接转为Ruby对象,规避隐患从根源着手。 另一个重要建议是在依赖管理中审视Gemfile.lock文件,检查项目是否间接或直接包含oj库。由于oj常作为性能优化组件被引入,许多开发者未必意识到自身项目已暴露风险。对于不依赖oj特有功能的项目,考虑移除该库,改用Ruby标准库中的json解析器。虽然性能可能稍逊,但安全性和可控性显著提升,避免复杂的对象反序列化危机。 从产业角度来看,Oj的问题也印证了“安全应为默认”的原则。

当开发者面对一个新工具,往往依赖其文档示例而接受默认设置,缺少深入理解。维护者有责任确保产品设计应默认采取最安全方案,或明确区分“安全”和“不安全”的API名称和用法,避免误用造成安全事件。例如重命名Oj.load为Oj.unsafe_load,促使开发者警觉。另外,完善文档中的安全警告和最佳实践,可提高行业整体防御意识。 总结而言,Oj JSON解析器通过默认的攻击面开放式设计,给Ruby Web应用带来了极大安全风险。对象反序列化漏洞不仅能被用于数据泄露,还可导致极端的远程代码执行攻击。

面对这一现实,开发者需反思审慎妥善配置解析器,采用严格模式和安全替代方案。同时,必须强化代码审计和依赖管理意识,确保引入的组件不成为安全短板。业界还需推动库维护者重塑默认行为,结合明确的安全文档和提示,从根本上消除此类隐患。 保护业务系统免遭恶意入侵,从细节做起,验证所有外部输入并实现安全解析是必由之路。只有全面管理对象反序列化的安全风险,配合开发过程中的安全培训和代码审查,才能在竞争激烈的互联网环境中保障用户数据和资源的安全。因此,深入理解Oj解析器的潜在攻击路径,制定切实可行的防护策略,将为每一位Ruby应用开发者构筑一道坚固的防线,守护应用的稳健运行与数据的机密安全。

。