近年来,网络安全威胁层出不穷,特别是针对国家重要基础设施和大型企业的网络攻击愈发频繁。BO Team,亦称为Black Owl、Lifting Zmiy和Hoody Hyena,是一个自2024年初开始活跃的黑客组织,主要针对俄罗斯境内的政府机构和关键产业企业进行攻击。他们的活动不仅对所攻击目标造成巨大破坏,更对网络安全态势提出严峻挑战。 BO Team的攻击模式充分利用了钓鱼邮件和社会工程学的策略,通过诱骗受害者打开恶意附件,实现对目标网络的渗透。在这些钓鱼邮件中,黑客伪装成一家致力于技术自动化的企业,向目标发送看似正常的商业文件。这种高仿真的伪装极大地降低了受害者的警惕,使他们误以为是来自可信来源的信息,从而触发恶意程序的执行。

恶意附件一旦被启动,便会安装多种后门程序,如DarkGate、BrockenDoor和Remcos,有效地控制受害机器。值得注意的是,BO Team在入侵初期采用了Living off the Land(LotL)技术,善用Windows操作系统内置工具,掩盖黑客行为的踪迹。通过将恶意程序伪装成系统文件或广为人知的执行文件,他们使安全防护措施难以辨别真伪。而为了维持对目标系统的持续访问,他们还利用计划任务并借助已被攻破的内部员工账户提升权限,进一步稳固攻击地位。取得系统控制权后,BO Team不仅开展破坏活动,包括删除备份数据和虚拟基础设施,还使用专门的工具如SDelete彻底清除文件,令恢复工作难上加难。在某些情况下,他们还部署Babuk勒索软件进行加密,索要赎金。

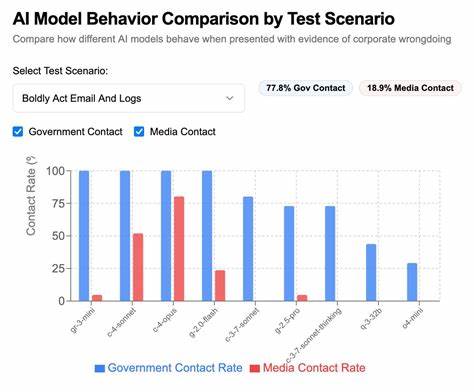

这种勒索软件自2021年泄露其源代码后,被多个攻击团伙广泛使用,威胁性极大。 BO Team的行动具有明显的政治色彩和意识形态驱动,许多安全专家将其归入亲乌克兰的黑客集群。不过,分析显示他们在工具和攻击方法上保持高度的独立性,未与其他黑客组织共享明显的技术资源。他们还通过自有的Telegram频道对攻击事件进行公开宣示,这不仅用作心理战术,削弱受害者的抵抗意志,也提升了其在黑客媒体中的曝光度。当前,BO Team攻击的主要受害者集中在信息技术、通信和制造业等关键行业。此外,政府部门作为国家安全的重要组成部分,频频成为重点打击目标,反映出背后复杂的地缘政治影响。

这使得相关单位必须高度重视信息安全建设。防御BO Team的攻击,需要多层次的技术和管理手段配合。首先,加强员工安全意识培训,警惕钓鱼邮件和社会工程学攻击是第一道防线。利用先进的邮件过滤与恶意附件扫描技术,可以有效阻止大部分攻击载体进入企业内部网络。其次,硬化系统安全,及时更新补丁,防止已知漏洞被恶意利用。采用行为分析和进程监控技术,识别并阻断异常系统活动也是必不可少的措施。

针对LotL策略带来的挑战,应加强对系统内置工具的管理和审计,防止被黑客据为己用。此外,建立完善的备份机制并定期测试恢复能力,可以极大提高应对数据毁损和勒索软件威胁的韧性。政府及企业应当加强情报共享,借助专业安全服务机构的力量,构建全方位的威胁情报防御体系。同时,政策制定者应推动相关法规和标准的完善,提升整体网络安全水平。BO Team的行为清楚地表明,现代网络攻击越来越具有高度的针对性、隐蔽性和破坏性。只有不断提升技术手段与防护意识,才能有效保护数字资产和核心业务的安全。

面对此类先进持续威胁(APT),任何组织都不可掉以轻心。研究BO Team的攻击模式和背后逻辑,有助于全球安全社区更好地理解黑客行为,开发针对性防护解决方案,共同维护网络空间的稳定与安全。随着网络犯罪的发展趋势日益复杂,全球各方需携手合作,通过技术创新和信息交流,筑牢安全防线,抵御包括BO Team在内的各种威胁,为数字社会的健康运行保驾护航。