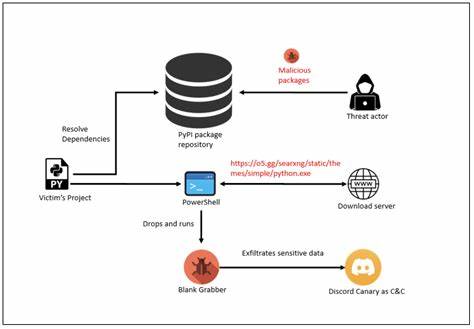

Python Package Index,简称PyPI,是全球最大的Python软件包仓库,数以百万计的开发者依赖该平台共享和下载各种功能丰富的代码包。然而,随着PyPI影响力扩大,恶意软件利用该渠道传播的风险也逐渐上升。近年来,一种伪装成MCP的恶意软件引发了业界广泛关注。这一威胁不仅危害了依赖相关软件包的用户安全,也暴露了Python生态系统在软件包审核和安全维护方面的不足。MCP本应指代的是合法且功能明确的Python模块包,但不法分子利用相似名称和伪装手法,将恶意代码植入被下载和安装的包中,诱骗开发者和用户无意间执行。这些恶意软件往往具备木马、数据窃取、矿机植入等多种危害性质,极大地威胁开发环境和生产系统的安全完整性。

PyPI的开放性是其魅力所在,也是安全风险的根源之一。恶意软件制作者利用名称混淆、版本号伪造、伪装成知名或流行包的更新等手段,企图规避平台的自动审核和开发者的警觉。例如,伪装成MCP的软件包可以通过伪装成常规依赖或者引入复杂依赖链,掩盖其真实目的。用户在下载和使用这些软件包时,往往没有意识到潜藏的安全隐患。为了有效防范此类恶意软件入侵,开发者和维护人员需提升安全意识,强化依赖管理和来源验证。首先,应尽量从官方和权威渠道获取软件包,避免使用来源不明或未经验证的第三方包。

其次,审查依赖关系,避免盲目升级和引入可疑更新。利用自动化工具检测软件包的恶意代码和异常行为也十分关键。此外,社区和平台应加强对上传包的安全审核,运用机器学习和行为分析技术快速识别潜在风险。推动包维护者签署数字证书,并引入更多层次的身份验证和源代码审查,将有助于提升软件包质量和安全等级。同时,开发者应积极参与社区安全讨论和风险通告,及时了解最新威胁情报。此外,建立完善的安全培训体系,提高开发团队的安全能力,也是防范恶意软件影响的有效途径。

面对恶意软件逐渐隐蔽和复杂化的态势,技术手段与安全文化的双重建设显得尤为重要。MCP伪装恶意软件案例提醒我们,开源并非没有风险,安全不是一朝一夕的工作。唯有集合个体、社区和平台的合力,才能构建更加可信和安全的开源生态环境。同时,这也促使相关管理机构和技术团队反思现有的审核机制,推动更加透明和高效的安全流程。只有不断完善层层防线,才能最大化发挥PyPI以及整个Python生态系统的正面作用,助力数字化时代的创新与发展。总之,针对伪装成MCP的恶意软件威胁,开发者应保持警惕,重视软件包选择与安全检测,养成良好的安全习惯。

与此同时社区和平台要联动合作,共同提升对恶意软件的识别与应对效率,保障广大Python用户的开发环境安全。安全是开源生态持续健康发展的基石,唯有持续关注风险和创新防护策略,才能真正构建一个安全、开放且充满活力的Python软件包生态。 。