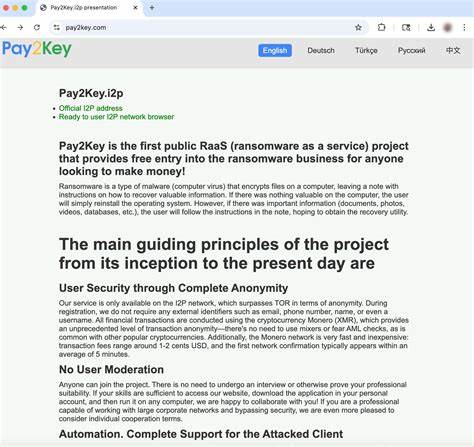

随着网络安全威胁的不断升级,勒索软件作为一种极具破坏性和经济影响力的恶意软件,正在成为全球企业日益关注的问题。Pay2Key作为新兴的勒索软件即服务(Ransomware as a Service,简称RaaS)平台,近年来频繁攻击俄罗斯企业,呈现出技术先进且攻击手段多样化的趋势。本文将深入剖析Pay2Key的起源、技术特性、传播途径以及针对俄罗斯市场的攻击特点,帮助读者全面了解这一网络威胁,并提供有效的防范思路。 Pay2Key首次亮相于2025年初,由安全分析公司F6的专家发现。作为基于Mimic勒索软件改进而成的RaaS平台,Pay2Key借助分布式合作伙伴网络进行攻击,为参与者提供便捷的攻击工具和收益分享体系。尽管早期网络犯罪阵营普遍遵守不攻击俄罗斯及独联体国家的“默契”,Pay2Key却打破此限制,积极对俄罗斯零售、金融、信息技术及建筑等多个关键行业发起攻击,导致目标企业数据被加密并勒索赎金。

Pay2Key的攻击策略极具隐蔽和针对性。首先,攻击者普遍采用钓鱼邮件作为入侵起点,利用社会工程学伎俩诱使员工点击恶意附件或链接。发邮件主题内容高度多样化,从表面的商业合作邀请、账户确认,到更具迷惑性的“带刺铁丝篱笆”或“纪念碑”等冷门话题,极大降低了邮件被判定为恶意的风险。钓鱼邮件配合自解压7-Zip(7-Zip SFX)压缩包投递,有效避开大多数邮件安全网关检测。 Pay2Key勒索软件采用了极其先进的加密技术。它利用ChaCha20流密码算法进行文件加密,与传统的AES加密不同,ChaCha20算法在保持高安全性的同时具备更优秀的性能。

密钥交换方面,Pay2Key实现了基于椭圆曲线Diffie-Hellman协议(ECDH)X25519的安全通信,确保加密密钥的安全分发。值得注意的是,Pay2Key与多数勒索软件不同并不现场生成会话密钥,而是采用内嵌于代码中的预置密钥集合,每次随机选择使用,这种设计在一定程度上增加了恶意软件的复杂度和分析难度。 Pay2Key在防御绕过方面同样表现出色。其加密程序被Themida保护器加固,防止静态分析和调试。多样化的攻击组件诸如SFX存档、合法工具Everything及其API用于文件搜索,加上复杂的反病毒逃避技巧,使得传统安全产品难以第一时间识别和阻断攻击行为。此外,Pay2Key活动均通过I2P(Invisible Internet Project)匿名网络进行通信,进一步增加溯源难度。

从2025年初至今,Pay2Key已多次针对俄罗斯企业展开攻击,涵盖零售、建筑、金融、软件开发等重要领域。根据F6安全团队的报告,攻击波次主要分布在三月至五月,期间攻击者通过一系列复杂的钓鱼邮件获取初始入口,随后展开内网横向渗透和数据加密。被勒索企业通常面临高达约17万俄罗斯卢布的赎金要求,而RaaS合作伙伴据称平均月收入可达150万俄罗斯卢布,显示其背后团伙的组织程度和追求利润的强烈意图。 当下,Pay2Key不仅是对俄罗斯企业的直接网络威胁,更是全球勒索软件生态中一个值得关注的新兴力量。其破坏性和隐蔽性具有警示意义,提醒企业必须强化安全意识,采用多层次防护策略。员工培训、电子邮件网关加强、终端检测响应(EDR)部署以及对关键数据的定期备份,都是减轻勒索风险的有效手段。

在面对Pay2Key等先进勒索软件的挑战时,企业应首先提升钓鱼攻击识别能力,警惕任何异常邮件或附件,避免随意点击未知链接。其次,网络安全基础设施需定期更新,安装最新安全补丁,确保系统和软件免受已知漏洞利用。终端安全软件需具备行为监测功能,能够识别恶意代码的异常活动。 同时,企业应加强对内部访问权限的管理,避免攻击者通过初次入侵横向移动。细致的权限划分和最小权限原则,有助于降低勒索软件在内网扩散的效率。可疑活动应及时监控和响应,配合威胁情报共享,提高整体防御能力。

备份数据则是抵御勒索的关键。企业不仅要建立多副本备份体系,数据备份还须存储在与生产环境隔离的安全位置,防止勒索软件攻击时同步加密影响备份。定期模拟恢复演练,确保一旦遭遇勒索攻击,能够快速有序恢复业务。 随着Pay2Key及类似RaaS项目的发展,勒索软件市场竞争日益激烈,攻击手法也将持续进化。安全研究人员和行业参与者需保持高度警惕,深入分析新兴威胁,更新防御策略。跨组织的信息共享与协作,提升整体网络安全韧性更是当务之急。

总结来看,Pay2Key作为针对俄罗斯企业的新型勒索软件代表,整合了尖端加密技术、隐蔽传播渠道和组织化的RaaS运营方式,构成了当前网络安全领域的重要风险。企业若想有效应对,必须提升技术防护能力,强化员工安全意识,并建立完善的风险管理体系。未来,只有通过多方协同创新与持续防护,才能在面对如Pay2Key这般的网络威胁时立于不败之地。