在现代软件工程中,开发者在本地重现生产环境已经不再是奢侈,而是保证交付质量与合规性的必要步骤。很多团队最初靠简单的 npm 与 Docker Compose 启动开发环境,但当应用依赖增长、合规与安全要求提升时,传统的本地开发方式会暴露出许多短板。本文阐述如何将 Terraform 引入本地开发流程,利用 IaC(基础设施即代码)在开发机上创建高保真、本地可控且可重复的基础设施,从而缩短调试循环、提升与生产的结构一致性,并兼顾合规需求与开发体验。本文结合具体场景与技术要点,说明为什么以及如何在本地使用 Terraform 来管理 Docker、Postgres、S3 兼容存储等服务,并讨论实践中的注意事项与优化建议。 为什么要在本地使用 Terraform 许多团队习惯用 Docker Compose 来管理本地依赖,因为它简单、直观。但是 Docker Compose 的静态配置文件难以应对动态需求,例如基于业务事件创建一批新的数据库实例,或在多个环境中共享相同的角色与权限策略。

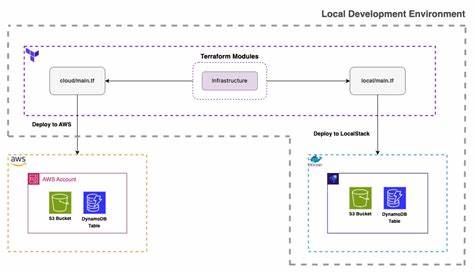

对于受监管的行业,比如需要对临床试验数据实施严格隔离与审计的场景,需求进一步复杂化:数据库角色必须在开发与生产中保持一致,某些审计表只能被插入不能被删除或更新,每个试验可能需要独立的数据库实例等。将基础设施的配置与代码统一管理在 Terraform,可以带来几个关键收益。首先,Terraform 为多种资源提供 provider,允许你用同一套声明式配置去管理 Docker 容器、数据库角色、对象存储桶等,保证开发与生产的策略逻辑一致。其次,Terraform 的模块化让权限、角色和其它策略可以复用,减少环境差异导致的"开发可用、生产报错"问题。最后,Terraform 的状态管理支持将本地状态存储在 S3 兼容后端(例如 MinIO),与生产端使用云存储后端的模式一致,从而在本地做到接近生产的状态管理实践。 从 Docker Compose 到 Terraform:平滑迁移路径 将现有的 docker-compose.yml 转换为 Terraform 配置通常是一对一的过程。

Terraform 的 docker provider 可以管理 docker_image 与 docker_container 等资源,能精确地描述镜像、环境变量、端口映射和临时文件系统等设定。把本来写在 YAML 中的服务定义搬到 HCL 后,你可以在同一配置里加入其他 provider 的资源声明,例如使用 postgresql provider 来创建角色和授权,或用 minio provider 创建对象存储桶。最重要的是,这样可以把应用对数据库角色和存储的期望变成可复用模块,在本地与云端同时调用。 让数据库权限在本地和生产中一致 在合规性要求高的场景下,数据库角色与权限策略不能随意变动。通过 Terraform 的 postgresql provider,可以在本地连接到本地 Postgres 容器并创建相同的角色、密码和授权规则。例如为后端服务创建只允许 INSERT 和 SELECT 的角色,防止本地开发权限过高导致与生产行为偏差。

将这些规则封装成模块后,既可以在生产的 Terraform 配置中复用,也可以在本地配置中引用,避免了重复的 psql 脚本和维护成本。 按试验隔离数据库:动态创建与状态管理的挑战 许多业务场景需要对不同客户或试验实现强隔离。简单的做法是在同一个数据库中添加 trial_id 字段,但为了最大限度降低数据泄露风险,有时需要为每个试验创建独立的数据库实例。在云端,这类资源通常由后台服务调用 Terraform 或云 API 来动态创建并维护状态;如何在本地实现同样的行为是关键问题。 一种可行的方案是把 Terraform 的执行也下放到应用层。当应用需要创建新的试验数据库时,后台服务可以生成或借用一份针对该试验的 Terraform 配置,调用 terraform init 与 terraform apply 来在本地启动新的 Postgres 容器并执行相应的角色配置,同时为该试验创建一个对应的对象存储桶。

每个试验的 Terraform 状态可以存储在本地的 MinIO 桶中,使用 S3 后端配置的工作方式与生产一致。这样一来,应用层的创建/销毁逻辑在本地和生产端可复用,开发者能够在本地完整地演练真实的生命周期。 本地 S3 后端与 Terraform 状态的一致性 在生产环境,我们通常把 Terraform 状态放在云端 S3 桶并启用锁定与版本控制;在本地环境,MinIO 提供了与 S3 兼容的接口,可以当做本地的 Terraform 后端使用。通过在主应用的本地 Terraform 配置中先创建一个 MinIO 桶用来存放试验数据库的状态,试验级别的 Terraform 配置就可以把 backend 指向这个本地桶,从而实现状态的集中管理和可观测性。把本地状态管理模式与生产保持一致,能让团队在开发时就暴露状态相关的问题(例如锁冲突、并发更新等),提前修复。 从工程视角看整套流程的优势 使用 Terraform 管理本地基础设施,团队可以获得更高的结构保真度和更少的手工步骤。

开发者只需执行一条命令来部署本地的基础服务,然后启动前端与后端进程,便能在与生产相似的基础上进行开发与集成测试。基础设施逻辑、数据库角色与访问策略都通过可审计的 Terraform 配置管理,从运维角度也更便于审计与合规证明。对于需要对审计日志做不可篡改保证的场景,应用层的签名或哈希策略仍然必要,但基础设施层的可一致性显著降低了环境差异导致的风险。 注意事项与常见陷阱 把 Terraform 扩展到本地并非没有成本。首先,确保本地机器能够承载多个容器实例与数据库实例,尤其是在资源有限的开发笔记本上,过多的容器可能导致系统变慢。其次,敏感信息的管理需要谨慎,不能把明文密码或密钥提交到代码仓库。

推荐使用外部的 secret 管理机制或环境变量文件,并确保 terraform.tfstate 中的敏感字段受到加密或不被提交。关于状态锁定,在本地使用 MinIO 时也要考虑并发执行造成的冲突问题,可以借助一致性策略或简单的锁服务来避免竞态。还有一点是版本管理:Terraform 和 provider 的版本差异会影响行为,团队应统一版本并在模块中声明约束,防止"本地能跑、CI 不能跑"的尴尬。 安全与合规方面的建议 在处理受监管的数据时,除了在数据库层面实现最小权限外,还应考虑更多防护措施。不要依赖单一的基础设施控制来实现不可篡改性;在应用层增加签名、时间戳与审计记录的加密保护可以更好地保证数据完整性。对于本地开发环境,建议把敏感数据替换为合成数据或脱敏快照,以免真实数据在开发机上流转。

并对谁可以访问本地 MinIO 与 Terraform 状态进行访问控制,尤其是在共享工作站或 CI 运行器上的状态存储,应当使用凭证隔离与最小权限原则。 工程实践与团队协作建议 模块化设计是关键。把数据库角色、审计表权限、对象存储配置等逻辑封装成独立的 Terraform 模块,既便于在生产中复用,也可以在本地配置中直接引用。用自动化工作流来驱动本地或云端的 Terraform 操作能够减少人为错误,例如通过 CI 或任务队列在创建试验数据库时运行 terraform apply,并在完成后触发数据库迁移与健康检查。对于日常开发体验,提供一套脚本或 Makefile 将常用命令封装起来,例如一条命令启动全部基础服务,另一条命令清理本地资源并销毁状态,这能显著降低入门门槛。此外,建议团队为新成员准备入门文档,说明如何安装 Terraform 本地依赖、如何配置 MinIO 和如何安全地管理本地凭证。

与 Kubernetes 的对比 如果团队已经使用 Kubernetes,本地复现生产往往通过本地集群(例如 Minikube、kind)来实现,优势在于能直接复用生产的 YAML 与 Helm chart。但并非所有团队都愿意或能够在开发机上运行本地 Kubernetes。对于不需要容器编排复杂性的应用,用 Terraform 管理 Docker 容器与服务是一种更轻量的替代方案。Terraform 同时可以用于云端资源管理,这让团队在单一工具链中既能管理开发时的容器化服务,也能管理云端 RDS、S3 等资源,从工具统一性的角度有明显优势。 结语:用 Terraform 把生产带到本地,而不是把本地带到生产 在本地使用 Terraform 并非要把生产的复杂度生搬硬套到每台开发机器上,而是通过声明式的、可重用的基础设施代码,把生产级别的策略、角色与状态管理的观念带入到本地开发流程。对于需要严格数据隔离和审计的业务场景,这种一致性能够显著降低上线风险、提升调试效率并满足合规检查。

实践中要注意资源消耗、状态与凭证管理、安全边界与团队协作模式。总体而言,基于 Terraform 的本地开发平台是一种在保证可复现性与合规性的同时,保持开发便捷性的实用路径。希望更多团队在构建本地开发体验时,将基础设施即代码的理念拓展到本地环境,从而实现更稳定、更可控、更高效的开发与交付流程。 。