在现代前端与全栈开发中,NPM包管理已经成为不可或缺的一部分。开发者通过包管理工具方便地添加和维护依赖,极大地提升了开发效率。然而,依赖管理的复杂性也带来了安全隐患,尤其是锁文件中的包更新不当可能导致安全漏洞或者引入不可信的代码。为此,利用GitHub Action自动监控NPM包更新,尤其是锁文件的变更,成为保障项目依赖安全的关键步骤。 锁文件(如package-lock.json、pnpm-lock.yaml、yarn.lock等)是现代JavaScript项目中重要的依赖快照,它确保不同环境下安装包版本的一致性。虽然锁文件为项目依赖的可重复安装提供了保障,但并不意味着所有版本更改都是安全的。

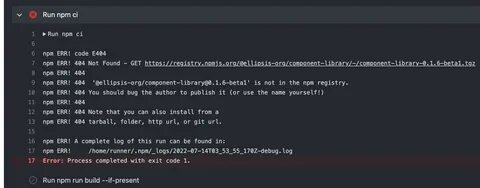

恶意代码植入、认证信息丢失、甚至维护者账户被攻击,都可能导致某些依赖变更破坏项目安全边界。 针对这一痛点,名为provenance-action的GitHub Action应运而生。这是一款专门设计用于在持续集成流程中检测锁文件依赖更新的工具。它能够自动对比当前拉取请求中锁文件的变更与主分支版本,重点检查新增或升级的包是否仍具备来自NPM的"可信出版商"标志和软件溯源(Provenance)信息。这些信息包括包的发布者签名、关联代码仓库及对应的构建工作流,能显著提升依赖的透明度与安全保障。 provenance-action的使用门槛相对较低,用户只需在GitHub工作流配置文件中加入针对锁文件的监控步骤即可。

Action能够自动识别项目中的多种锁文件,包括pnpm-lock.yaml、package-lock.json、yarn.lock版本1及2+,甚至支持bun锁文件。它会计算锁文件中新旧两个版本间变更的包依赖,通过调用NPM的attestations API获取详细的溯源信息,并对比之前版本的状态,判断是否存在溯源丢失或可信标记取消的情况。一旦检测到风险,provenance-action会在CI流程中发出警报,甚至可以配置成失败任务,从而阻止潜在不安全依赖进入代码库。 该GitHub Action最大的优势在于其对依赖传递关系的细致分析。在复杂项目中,间接依赖的变更往往更难察觉,而provenance-action也会处理这些传递性依赖的版本变更,通过锁文件中精确的版本解析,确保所有依赖链上的包都符合安全基线要求。此外,它在锁文件对应的具体行数以注释形式标注警告,方便开发者迅速定位问题依赖,提升修复效率。

在实施过程中,需要注意几点:首先,该工具依赖于NPM的attestations信息,部分开源包或较旧版本的包可能未提供完整的溯源数据,可能导致误报。其次,检测的准确性受限于包的元数据质量及NPM生态的透明度,所以仍需结合团队的安全策略人工审核补充。再者,pnpm用户应关注其内置的trustPolicy功能,如果项目已升级至pnpm v10.21及以上版本,可利用pnpm自身的机制进行溯源校验,减少重复检测负担。 在实际CI配置上,用户可以控制provenance-action是否因溯源丢失或版本回退而导致构建失败。默认情况下,该工具对任意溯源变更均视为风险并可自动阻断合并,极大增强了自动化安全门槛。当然,对于某些团队来说,也可以适当调低敏感度,根据项目需求定制规则,以平衡安全和开发效率。

GitHub Action的无缝集成优势意味着只需一小段配置代码,便可将锁文件安全监控纳入日常代码审查体系。随着开源生态规模不断扩展及供应链攻击事件频发,将依赖安全纳入自动化检测流程已成为业界趋势。provenance-action为开发者提供了一种简洁高效的解决方案,使得在代码合入主干分支前就能捕获潜在不安全的依赖更新,保障项目整体健康。 纵观当前软件供应链安全领域,包管理器自身的安全策略正在不断强化,但实际落地与普及尚需时间。在这一进程中,GitHub Action等CI工具发挥了缓冲与补充作用,帮助团队提前发现与修复隐患。provenance-action通过聚焦锁文件层面,精准捕获来自源头依赖的溯源缺失,实现了代码安全守护的新高度。

未来,随着更多生态系统拥抱溯源与可信发布理念,项目依赖安全监控将变得更加智能与全面。对于开发团队而言,主动引入自动化工具、提升对依赖风险的意识和管理能力,是保持竞争优势与保障用户安全的关键要素。借助GitHub Action开展持续依赖审查已经成为现代软件开发的最佳实践之一。 综上所述,provenance-action作为GitHub Action中一项专注于锁文件安全的创新工具,帮助开发者自动识别NPM包更新中的安全隐患,防范潜在的供应链攻击和不可信依赖。通过实时检测依赖的溯源和可信出版状态,结合灵活的失败策略配置,它为CI流程注入了强有力的安全保障,助力打造更加健壮、透明的开源依赖体系。在锁文件频繁更新的项目中,采用此类自动化工具无疑是保障软件供应链安全的有效利器。

。