随着游戏主机安全技术的不断提升,破解与漏洞利用领域也愈发复杂多变。ABadAvatar作为Xbox360平台上一种基于头像更新数据的Hypervisor漏洞利用方式,以其独特的触发机制和软件级的解决方案引起了广泛关注。它不仅为研究游戏主机安全性提供了重要案例,也为那些希望在不进行硬件改动的前提下实现运行未签名代码的玩家带来了全新思路。ABadAvatar漏洞利用的基础,依赖于Xbox360系统版本17559的特殊设计及该版本头像更新相关的漏洞。与传统需要硬件改造的RGH(Reset Glitch Hack)不同,ABadAvatar利用纯软件攻击手段,通过精心制作的头像更新数据进入Hypervisor层,从而实现执行自定义未签名的XEX文件。该方法虽不持久,但为非硬件改动方案的开发打开了新的可能性。

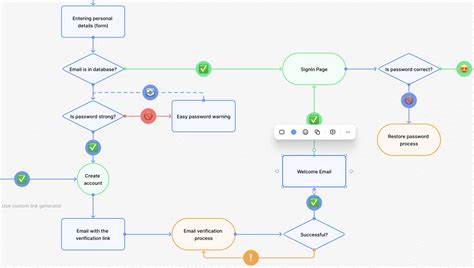

ABadAvatar的触发流程中,关键一步是确保Xbox360控制台拥有特定的头像更新数据。若控制台未预装此数据,用户需通过格式化USB设备安装官方离线系统更新17559版,以便为漏洞利用做好前提准备。不建议通过官方在线服务进行更新,以防微软今后推送补丁修复该漏洞。头像更新数据内含经过特殊压缩和结构设计的有效载荷,这些有效载荷经过精细调整,能在处理过程中触发系统栈指针偏移和其他低层攻击技巧,最终引发Hypervisor的异常状态。漏洞利用代码分为多个阶段展开,并依据Xbox360的内存映射关系被加载进内存特定地址。整个漏洞利用过程需要针对目标游戏的特定存档利用载入时机严格把控,才能提高触发成功率。

ABadAvatar目前支持的触发游戏包括《Tony Hawk's American Wasteland》(采用不同区域版本)和《Rock Band Blitz》,两者的漏洞载入路径稍有不同,但都依靠游戏存档加载时处理头像数据这一环节实现漏洞触发。用户需将准备好的漏洞利用文件和自定义未签名XEX文件放置于格式化为FAT32格式的USB存储设备根目录中,并利用游戏对存档的读取功能完成步骤。在操作时,玩家需使用本地离线玩家档案避免在线登录,防止因非法操作导致系统封禁。整个过程期间,Xbox360机身的环形LED灯(ROl)会根据当前漏洞利用阶段呈现不同的闪烁模式,作为可视反馈帮助玩家判断当前进度及成功性。ABadAvatar的成功率约为百分之三十,且可能需要针对时间和条件长达二十分钟的持续等待,以保证漏洞得以最终触发。因此,使用者需耐心并避免中途人为干预操作流程。

虽然ABadAvatar能在软件层面绕过Hypervisor的安全限制,能够执行单一未签名的XEX文件并实现有限的定制化,但它并未达到持久破解的水平。每次重启或断电后,需再次重复触发过程,相比硬件破解方案存在明显局限。安全研究人员称,这种非持久性的软件利用方式为未来软破解技术积累了宝贵的经验,但在实际应用范围和操作便利性上仍受限制。ABadAvatar充分展示了游戏主机固件及系统更新机制中的潜在安全风险。通过对头像更新数据处理流程的深度逆向,开发者发现了系统防护链条中的关键缺陷,并利用此缺陷完成了极具技术含量的攻击。此示范不仅揭示了底层系统安全性的重要性,也警示主机制造商升级固件和更新机制时需更加谨慎,防止漏洞被恶意利用。

根据官方FAQ和社区经验汇总,ABadAvatar不适合作为RGH的替代方案,更多被视为一种"概念验证"方式。对于不愿开启主机硬件或涉及复杂焊接改造的用户而言,虽然操作相对简便,但频繁触发失败的挫败感和实际不可持续的性质限制了普及度。ABadAvatar的技术细节展现了Xbox360的系统安全设计架构,包括Hypervisor层的防护原理,头像更新的处理机制,和软件执行流程中的安全漏洞。此外,开源社区在GitHub等平台上积极维护相关项目,持续进行漏洞利用代码的更新和改进,提升触发率以及兼容性,使该利用方案在理论上愈加完善。ABadAvatar带来的启示不仅限于Xbox360,更为游戏主机安全领域的研究者提供了丰富的分析案例,特别是在如何开发无硬件改造且软件层面驱动的漏洞利用工具的探索上。随着系统安全的提升和厂商对该漏洞的补丁发布,ABadAvatar的实用性将日渐减弱。

但它树立了一种示范,兼备软件复杂度与低侵入性的攻击路径值得未来相关平台借鉴。总体而言,ABadAvatar是一款基于软件的非持久性Hypervisor漏洞利用方式,通过精心构造的头像更新存档,利用Xbox360操作系统特定版本中的设计缺陷,成功达到运行自定义未签名代码的目的。其操作流程较为繁琐且成功率有限,但因不涉及硬件改造对初学者有一定吸引力。研究和使用过程中建议用户断开网络连接,避免在线检测带来的封禁风险。未来,虽然ABadAvatar本身难以成为主流破解方式,但其背后的技术实现与思路对游戏主机安全研究与漏洞利用开发均有重要价值。 。