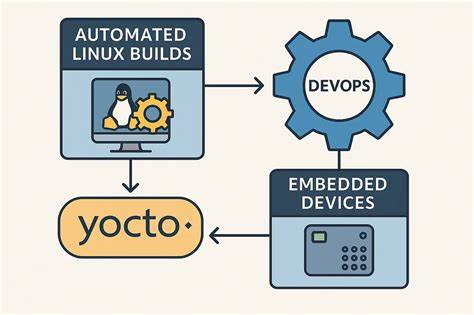

导语 在传统服务器与云原生世界,Ansible、Terraform、Packer 等工具构成了现代 DevOps 的基石,使得基础设施、镜像与部署流程高度自动化和可重复。相比之下,当话题下沉到为特定硬件生成定制 Linux 镜像时,很多团队会第一时间想到 Yocto。Yocto 在定制性、可控性方面优秀,但围绕它的"DevOps"生态远没有云端世界那么成熟。本篇将厘清原因、分析痛点、并提出一套现实可行的工程化路径与产品化思路,帮助团队把 Yocto 工作流从手工化、孤岛式的研发活动,演进为可扩展、可审计、可复现的镜像交付线。 为什么会存在"缺乏 DevOps 的 Yocto"这一现象 Yocto 项目本身是为打造高度可定制的 Linux 系统而生,设计初衷在于灵活与可移植,而非以流水线化、通用化为核心。每个硬件平台往往需要定制的 BSP、专用驱动与内核补丁,这些厂商层面的闭源或专有实现使得通用化工具难以覆盖。

与通用的服务器镜像不同,嵌入式系统常常还要面临引导加载器、分区表、启动签名、加密、专有资源与实时特性,这些都增加了自动化的复杂度。企业级客户多数愿意为这些工程能力支付高额费用,反而降低了市场上出现开箱即用解决方案的动力。 从工程痛点出发,为什么很难直接把云端 DevOps 思想套用到 Yocto Yocto 的构建依赖深且资源密集。BitBake 的单次构建可能消耗大量磁盘 IO、网络带宽和数百 GB 的缓存空间。共享 sstate(shared state)缓存与下载镜像成为加速构建的关键,但同时带来了分布式存储和一致性管理的复杂性。再者,很多厂商 BSP 或私有固件无法直接放入公共仓库,导致 CI 环境需要处理安全隔离与私有依赖管理。

硬件相关的集成测试往往需要物理设备或精确的仿真环境,纯软件化的 CI 无法完全替代,这也使得流水线自动化成本上升。最后,供应链安全、代码合规、签名和 OTA 签发等监管要求在医疗、航空、汽车行业尤为严格,进一步拉高了体系建设门槛。 定义可落地的 Yocto DevOps 目标 在明确制约因素之后,有必要重定义"Yocto DevOps"应当达成的核心目标。首要目标是可复现性与自动化:任何一次构建都应能被定义的流水线在可控环境中复现。其次是可扩展性:支持并行构建、缓存共享、分布式构建代理与高效存储策略。第三是可审计与合规:构建产物、签名与发布过程能够满足审计需求并生成供应链元数据(SBOM)。

第四是与设备生命周期管理联通:把镜像构建与 OTA、RAUC/Mender 等部署系统打通,实现从源码到设备的闭环。基于这些目标,可以设计一个可实施的工程方案。 基线架构:把 Yocto 放入现代 CI/CD 的世界 将 Yocto 引入 DevOps 需要几个关键模块协同工作:基础的代码与配方仓库管理、容器化的构建环境、共享的 sstate 与下载镜像缓存、分布式构建调度、产物存储与签名、设备测试与 OTA 管理、以及供应链合规工具链。容器化构建环境可用 Docker 或 OCI 镜像作为构建基镜像,保证开发者与 CI 环境之间的环境一致性。通过 Git ops 的触发策略把源码变更映射到流水线。构建节点可以采用 Kubernetes 或自托管的 runner 池,针对 Yocto 的高 IO 性能要求,构建节点需要配备高速 NVMe 存储与网络直连到 sstate 镜像库。

加速与缓存策略:sstate、downloads 与二进制镜像 Yocto 构建效率的核心在于 sstate 缓存与 downloads 目录。把 sstate 存放在共享存储或使用 sstate-mirror 服务可以让多个构建器共享中间产物,显著减少重复编译时间。下载源应当被镜像到内部 HTTP 仓库或对象存储,避免外网不稳定导致构建失败。二进制产物的存储需要与制品库系统整合,例如 Nexus、Artifactory 或对象存储,便于追溯和回滚。对企业环境尤其重要的是对构建输出做签名并记录签名链路,确保交付镜像在设备端可验证来源与完整性。 容器化解法与开发者体验 为了解决环境不一致问题,团队可以维护一个标准化的 Yocto 构建容器镜像,内含必要的交叉编译工具链、BitBake、Python 依赖与可选的缓存代理配置。

开发者在本地使用该容器镜像可以复现 CI 环境,配合 VS Code 的 DevContainer 或 remote containers 插件,能够提升日常开发效率。对一些需要访问硬件的任务,可结合 QEMU 做系统级仿真测试,尽可能在流水线前端发现问题,减少对物理设备的依赖。 分布式构建与资源调度 面对大型工程的并行构建需求,可以采用分布式构建方案。一种常见思路是把单体构建拆分为多个并行任务:构建 SDK、构建内核、构建根文件系统、打包镜像等分别委派给不同的构建器,利用 sstate 缓存共享依赖。采用 Kubernetes + CSI 的存储层能提供弹性扩容能力,但需注意网络与存储带宽成为瓶颈。对于极致性能优化,企业往往选择自建专用构建集群,配备高速互连和本地 NVMe 再加上对象存储作为长期归档。

硬件在环测试与设备农场的构建 许多问题只有在真机上才能发现。因此 DevOps 流水线必须与设备农场集成,支持自动刷机、回归测试与采集日志。设备农场可以采用远程控制管理平台,支持并发映像分发和测试脚本执行。对于早期验证,结合 QEMU 与软仿真能够覆盖大部分逻辑测试;而针对性能与外设交互的验证,必须引入真实设备。建设设备农场的成本较高,但它是成为"成熟 Yocto DevOps"不可或缺的一环。 OTA、签名与供应链安全 镜像签名和安全更新是嵌入式系统的重中之重。

将镜像构建、签名和 OTA 发布整合到流水线中,可以实现从代码提交到设备更新的全链路可审计。常见方案包括使用 RAUC、Mender、SWUpdate 等部署框架进行分区级更新,结合 Notary、TUF 等工具实现签名与信任根管理。为满足合规要求,流水线需生成并保留 SBOM、许可证合规报告与安全扫描结果,同时在产物仓库中对每个版本进行不可变归档。 私有 BSP 与闭源驱动的处理方法 厂商私有的 BSP 或闭源驱动常常成为自动化和共享的主要障碍。工程上可通过建立私有的 recipe 仓库和私有镜像仓库来保存这些不可公开的二进制依赖。CI 环境需要实现凭证管理与访问控制,确保私有 artifact 仅在授权的流水线与构建节点上可用。

法律与合规层面,则需要有对应的授权、代码审查与归档流程,以便在审计时证明来源与合规性。 商业化与市场机会 为何没有成熟的大规模 Yocto DevOps 产品?部分原因在于市场分散与客户愿意自行付费打造定制能力。另一层原因在于涉及硬件、专利与安全合规的复杂性,使得标准化产品难以覆盖所有场景。然而,这恰恰孕育着巨大的市场机会:为中大型企业提供一套可配置化、可托管且满足审计合规的 Yocto 构建与交付平台,配合设备农场与 OTA 管理,将是一个价值高昂的产品方向。针对医疗、汽车与航空等高监管行业,提供集成签名、SBOM 生成、合规报告与设备级回滚的解决方案可以显著提升市场竞争力。 示例流水线:从源码到设备的闭环实现 合理的流水线从源码管理开始,触发构建后在受控容器中执行 BitBake 构建,构建器先拉取共享 sstate 与内部下载镜像,加速本次构建。

BitBake 完成后,构建产物上传到制品仓库并执行签名与生成 SBOM。随后触发自动化测试阶段,先在 QEMU 中执行系统级测试,再在设备农场中进行关键路径与外设交互测试。测试通过后,镜像发布到 OTA 服务,支持分批灰度推送与回滚。全部步骤记录审计日志以便追溯。 实践建议与落地优先级 对于刚开始构建 Yocto DevOps 的团队,优先从最能减少摩擦的环节入手。首先统一构建环境并容器化,保证开发与 CI 的一致性。

其次构建内部的 downloads 镜像和 sstate 共享策略,显著降低本地构建开销。第三建立制品仓库与签名流程,满足安全与合规的基本需求。随着规模增长,再投资分布式构建集群、设备农场与更完善的测试自动化。对于希望外包或采购的团队,评估供应商时要关注私有依赖处理能力、设备测试支持、合规与审计能力以及 OTA 集成深度。 结语:Yocto 的 DevOps 是工程问题,也是商业机会 Yocto 的独特性带来了工程上的挑战,但并非不可克服。通过合理的架构设计、缓存与存储策略、容器化一致性、设备在环测试与严谨的签名与合规流程,团队可以把手工作坊式的镜像生产逐步演进为企业级的交付流水线。

对创业者与产品化团队而言,满足高监管行业对可审计、可回滚、安全交付的需求,能够产生可观的市场回报。真正的障碍既来自技术,也来自商业结构与习惯,但只要把工程问题拆解并逐步解决,Yocto 的 DevOps 世界将会越来越成熟与可见。 。