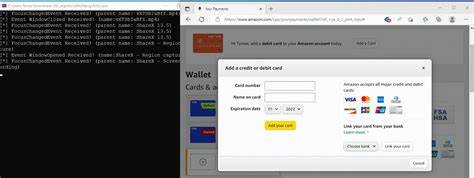

在现代信息技术迅速发展的背景下,金融服务的电子化使得网络安全问题日益突出。2025年,Coyote银行木马的出现引起了网络安全专家的广泛关注。它利用了Windows操作系统中的特殊辅助功能框架,尤其是微软的UI自动化(UI Automation)技术,来盗取银行和数字货币交易平台的用户信息。不同于传统的木马病毒依赖键盘记录或钓鱼页面,Coyote通过模拟并解析用户界面交互,具备较强的隐蔽性和高效性,极大地提升了黑客的攻击成功率。UI自动化框架原本是为了帮助视力或行动障碍用户更好地操作计算机而设计的辅助工具。它允许软件程序访问应用界面的结构信息、读取界面元素的内容并对其执行操作,例如点击按钮或输入文本。

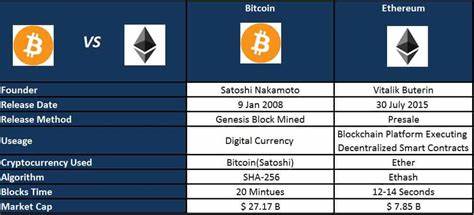

然而,这一设计上的便利性也被黑客利用。Coyote通过注入代码,恶意调用UI自动化接口,能够识别用户访问的网页地址,监控用户在目标银行或交易平台上的操作。它不仅能够精准定位访问的具体金融服务,还能以模拟真实用户操作的方式悄无声息地窃取登录凭证和账户信息。Coyote银行木马主要针对巴西地区的金融机构,以及一系列知名的加密货币交易平台,涵盖了广泛的银行体系和虚拟货币生态。它的攻击对象包括Banco do Brasil、CaixaBank、Banco Bradesco、Santander、Original bank、Sicredi、Banco do Nordeste、Expanse以及数字货币平台如Binance、Electrum和Bitcoin等。这种广泛的目标覆盖显示了攻击者企图通过多渠道、多平台联合窃取数据,以期望获得更丰厚的非法收益。

技术上,Coyote木马具备高度的适应性和隐蔽性。它在启动时先尝试通过检测窗口标题的方式确定用户是否访问了目标网站,若失败则通过UI自动化框架提取浏览器地址栏中的URL,核对其是否属于预设的攻击名单。这样即使用户采取了部分防护措施,也难以完全屏蔽其行为。在窃取阶段,木马通过模拟输入和界面操作,绕过传统安全软件的检测,避免被行为监控系统抓获。此前,专家曾担忧基于UI自动化的攻击方式可能成为未被充分防范的新型威胁,而Coyote的出现正证实了这一担忧。安全公司Akamai的研究表明,这种利用Windows UI自动化框架的攻击方法具备跨版本的兼容性,能够在XP及其后续Windows版本中运行,难以凭借操作系统自身功能加以防御。

此外,Android设备的辅助功能服务也存在被滥用的类似风险,意味着这一类技术滥用不仅限于桌面平台,移动端用户同样面临安全威胁。面对Coyote及类似攻击,用户应当加强自身防护意识。首先,安装并及时更新权威杀毒软件与防护工具,保障安全软件持续识别和阻止最新威胁。其次,避免访问来源不明或可疑的电子邮件与链接,警惕钓鱼攻击。同时,使用复杂、唯一的密码,采用多因素身份认证技术,大大提升账户的安全保障。企业端应密切关注访问模式,及时锁定异常登录行为和界面操作,通过行为分析及实时监控降低被攻击风险。

针对UI自动化技术的滥用,微软及安全社区也在努力完善系统权限管理,加强对辅助功能调用的审查与限制。借助AI智能检测与深度学习技术,未来防护措施有望更有效地甄别恶意利用UI自动化手段的木马软件。总之,银行木马Coyote的出现,揭示了网络攻击者正不断探索并利用系统功能的盲点,以更隐蔽的方式窃取金融数据。金融用户和信息安全从业者需保持高度警惕,共同构筑多层次防线,确保数字资产的安全。通过深入理解此类威胁的运行机制和实施有效的安全策略,才能在日益复杂的网络空间中保护个人和机构财产免遭侵害。网络安全的防护不是一蹴而就,而是一场持久战,每个环节的加强都是抵御木马、病毒和黑客攻击的重要屏障。

未来,随着技术的不断进步和网络安全意识的提升,抵御像Coyote银行木马这类先进攻击将成为常态,为用户提供更安全、可靠的金融服务环境。