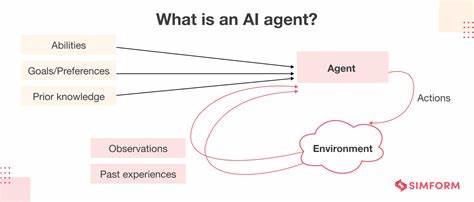

随着网络安全威胁日益严峻,传统的密码系统逐渐暴露出诸多不足,比如易被钓鱼攻击、密码重复使用导致大规模泄漏等问题。为解决这些痛点,passkeys作为一种基于公钥加密技术的新型身份认证手段,正逐步进入大众视野,成为密码替代方案的热门选择。passkeys本质上是一对密钥:公开密钥和私密密钥,在用户注册网站时生成,其中网站仅保存公开密钥,而私密密钥则由用户设备安全保管。登录时,网站向用户设备发出挑战,用户通过私密密钥对挑战进行签名,完成身份验证。由于私密密钥从不离开设备,且各网站使用独立密钥对,这极大降低了数据泄露的风险。passkeys身份认证的核心标准是由W3C发布的WebAuthn协议。

WebAuthn在保障加密技术安全性的同时,加入了防钓鱼机制,明确要求浏览器在发起认证时提供请求来源(域名)信息,设备只有在匹配注册时的域名才能响应签名请求。这意味着即使用户访问钓鱼网站,设备也不会向其泄露私密密钥,彻底杜绝了传统密码常见的钓鱼攻击路径。除了WebAuthn,FIDO Alliance的CTAP协议定义了设备和浏览器之间的通信规则,确保认证过程在多设备、多平台间顺畅兼容。认证设备分为平台认证器和便携认证器两类。平台认证器内置于设备系统中,如iCloud钥匙串、Google密码管理器、Windows Hello,使用方便且支持云端备份,但若设备安全受损,私密密钥也可能暴露。便携认证器则是独立的硬件设备,如YubiKey、Titan安全钥匙,安全性极高,不易被远程攻击,但存在丢失或损坏的风险,且一般缺少备份机制。

passkeys引发的另一个重要话题是密钥的存储和管理。多数情况下,密钥保存在设备安全模块(Secure Enclave)或可信执行环境中,保障私密密钥不被恶意软件窃取。部分平台支持云端同步备份,这既方便了多设备使用,也带来了备份泄露等安全隐患,用户和开发者需权衡便利与安全之间的平衡。尽管passkeys在密码安全层面大幅提升,但仍存在一些不能忽视的风险。首先,浏览器或用户设备如果感染恶意软件,可能篡改认证请求,诱导用户在错误域名下签名,从而绕过WebAuthn的防钓鱼保护机制。此外,伪造或漏洞设备制造商发行的认证器可能导致私密密钥泄露。

因此,用户应通过正规渠道购买认证设备,企业也应实施设备认证和信任管理,特别是在企业级环境中加强对设备来源的审查和认证。关于失去认证设备或忘记备份密钥的情况,passkeys与物理钥匙类似,一旦设备遗失且没有备份,对应密钥即不可恢复。平台认证器的云备份提升了便利性,却带来潜在的账号恢复风险。开发者应设计完善的账号恢复策略,避免用户因遗失私钥而永久失去账号访问。passkeys技术并非万能,也不能抵御所有攻击,比如网站域名被劫持、服务器遭入侵等问题仍需传统安全措施配合。此外,当前各主流浏览器和认证器对WebAuthn扩展支持不一,部分高级功能如伪随机函数(PRF)、大容量数据存储(Large Blob)等需等待更多生态完善。

随着技术不断发展,未来passkeys有望整合更先进的加密算法、零知识证明等新兴机制,提升认证强度和灵活性。总体而言,passkeys以去中心化的公钥架构取代了传统密码模式,根本性解决了钓鱼攻击和密码重用难题,兼具安全与用户体验的双重优势。对于普通用户,支持并启用passkeys登录意味着更安全快捷的网络服务接入;对开发者,则要求实现全方位WebAuthn支持,并配备安全的恢复方案。结合多因素认证使用,passkeys将成为未来数字身份认证的基石。网络安全环境持续变化,passkeys并非“一劳永逸”的解决方案,但作为技术演进的产物,其潜力和市场前景值得期待。采用passkeys是迈向无密码时代的重要一步,推动互联网生态向更安全、可信赖的方向发展。

。