随着网络应用的迅猛发展,用户身份验证安全成为互联网安全体系的重中之重。传统依赖Cookie的认证方式虽然便捷,但面临越来越严峻的安全挑战。Cookie被盗取后,攻击者常常绕过多因素验证,直接劫持用户会话,进而导致个人隐私泄露与财产损失。针对这一隐患,Chrome浏览器最新推出的设备绑定会话凭证(Device Bound Session Credentials,简称DBSC)技术正在成为改变游戏规则的利器。设备绑定会话凭证引入了一套基于设备硬件安全存储的公私钥机制,将用户会话与设备紧密绑定,大幅降低了通过Cookie劫持进行非法访问的可能性。本文将深入探讨DBSC的核心机制、实现路径及其带来的多重优势,同时展望其在未来网络认证安全中的发展趋势。

现代互联网环境下,Cookie被广泛应用于保持用户登录状态与身份认证。它们作为不需身份验证即可使用的持票人凭证,一旦被恶意软件或中间人攻击窃取,攻击者便可轻松访问用户账户,完成会话劫持。虽然多因素身份验证提高了安全门槛,但一旦攻击者获得了有效的Cookie,仍然能够绕过其保护。针对这一痛点,DBSC应运而生。该技术通过设备内生成且硬件保护的密钥对,将会话凭证与设备绑定。Chrome浏览器在发起登录会话时自动生成与设备相关的公私钥对,私钥依赖可信平台模块(TPM)或类似硬件存储安全地保存在设备端,不可导出。

服务器端则绑定对应的公钥,确保会话凭证只能在生成该密钥的设备上有效。期间,浏览器使用短期有效的Cookie维持会话状态,并周期性通过签名证明私钥所有权,服务器在校验签名后刷新并延长该Cookie的有效时间。如此即使Cookie被窃取,攻击者也无法在其他设备上仿冒该会话。DBSC的实施流程包括会话注册与会话刷新两个关键环节。用户登录时,服务器通过Sec-Session-Registration HTTP头请求创建设备绑定会话,浏览器响应生成对应密钥对并创建短期Cookie。同时服务器将会话与客户端公钥关联,限制会话来源设备。

一旦短期Cookie到期,浏览器主动向服务器刷新令牌页发送带有由私钥签名的挑战应答,服务器验证签名合法性后发放新的短期Cookie,保持会话连贯。值得关注的是,Chrome针对短期Cookie刷新的机制设计了防止丢失Cookie而导致请求失败的处理逻辑,会将相关请求延迟直至新的认证Cookie准备完毕,保障用户体验顺畅。该机制不仅显著提升了会话安全,也对开发者友好。DBSC提供的安全保障使得传统依赖长期会话Cookie的做法得以优化,缩短了Cookie的有效期,消减了被盗用风险。得益于现代硬件TPM的广泛支持和加密算法如ES256,DBSC在依托标准加密技术的基础上,增加了针对硬件信任根的防护层次,提升整体安全等级。用户隐私也得到了充分关注。

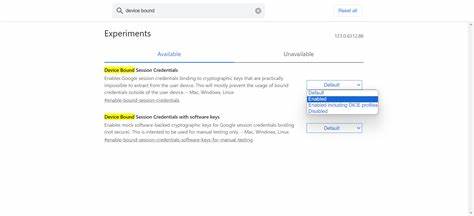

DBSC并不增加新的跨站点追踪手段,每个会话对应独立密钥对,不会被用作长期设备指纹识别。清理站点数据时,关联的密钥和会话数据一并被删除,进一步保证用户掌控自身数据。DBSC在遵循现行Cookie同源策略及安全框架的前提下,有效避免了跨站点数据泄露的可能。目前,Chrome 135版本已开放设备绑定会话凭证的Origin Trial,支持开发者进行测试和集成。参与者可通过Chrome实验标志chrome://flags#device-bound-session-credentials启用该功能,亦可访问Origin Trials官网申请令牌并将其加入网站HTTP头部以实现公测环境部署。谷歌还在GitHub上发布了相关代码仓库和集成指南,鼓励开发者积极探索并反馈使用体验,为未来进一步完善和标准化贡献力量。

设备绑定会话凭证开创了现代Web认证安全新思路,将身份凭据牢牢系于设备,阻断了会话凭证的非法跨设备利用链条,显著提升了对会话劫持攻击的防御水平。该技术不仅能增强基于Cookie的传统认证体系,还推动了Web安全生态向更加可靠、用户友好的方向演进。展望未来,随着硬件安全模块的普及和Web Cryptography API的不断丰富,DBSC有潜力成为主流认证机制的重要组成部分,甚至衍生出更多设备绑定的安全场景与应用。开发者和安全专家应积极拥抱并深入理解DBSC,实现更安全、更私密的数字身份体验。总之,Chrome推出的设备绑定会话凭证通过创新的密钥绑定技术,有效应对传统Cookie认证存在的安全短板。该机制结合硬件支持,提供透明无感的用户体验,大幅度降低会话劫持风险,提升整体网络安全水平。

具备丰富安全与隐私保护措施的DBSC,是现代网页安全发展不可或缺的重要进步。当前技术处于初期推广阶段,期待更多开发者支持与反馈,共同推动网络认证迈向更安全、更可信的未来。