随着软件开发技术的不断进步,代码安全与反检测能力成为越来越多开发者和网络安全专家关注的重点。尤其是在红队渗透测试、恶意软件开发及高级威胁情报领域,如何避免静态分析、行为检测和代码签名成为技术上的一大难题。Dittobytes作为一款颇具创新意义的变形编译器,顺应了这一需求,凭借其独具特色的变形机制和高效的跨平台支持,正在成为编译器领域中的一颗璀璨新星。Dittobytes不仅支持针对Windows、MacOS以及Linux三大操作系统的编译,还兼容AMD64和ARM64两大主流架构,能够生成位置无关代码(PIC),极大地提高了代码的灵活性和隐蔽性。Dittobytes的核心魅力在于它的变形编译引擎。传统的多态或变形技术通常依赖于解密代码段或加载器来实现程序的变异,例如通过加密的解密stub来规避检测。

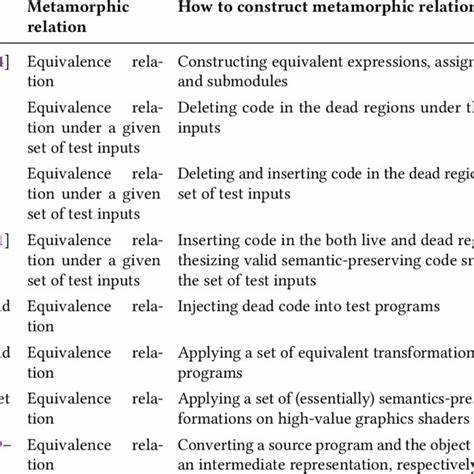

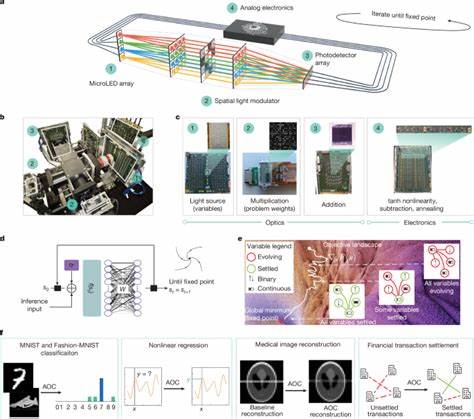

然而,这类方法往往在运行时引入额外开销和安全风险。Dittobytes则采用全新的思路,直接在编译阶段对代码进行变形,使得每一次编译产生的机器码在逻辑功能完全相同的前提下,都表现出独一无二的指令结构和寄存器使用,这种内生式变形极大程度上减少了易被识别的固定特征。这一理念的实现依托于Dittobytes定制版的LLVM编译框架。它内含两个关键的转换器:一个现代化的LLVM函数级别转化器,用于将常量内联以适配无位置依赖代码生成;另一个则是在机器函数层面的变形转化器,通过指令替换、寄存器随机化及语义等价指令的替换,注入编译时随机性,让每个最终输出别具一格。变形策略已经覆盖了寄存器分配、移动指令替换、零值清空指令变换等多个方面,未来还规划引入语义噪声代码插入以及复杂数学指令替换,持续增强变形的深度与多样性。值得一提的是,Dittobytes不仅可生成纯粹的汇编代码,还支持多种输出格式,包括原始的PIC代码、Cobalt Strike Beacon Object File(BOF)形式的目标文件,以及完整可执行文件(EXE)。

这种多样化的输出方式为实战中的灵活部署提供了强大保障。默认自带的加载器覆盖所有支持的平台和架构,为测试和实际应用带来极大便捷。在开发环境方面,Dittobytes倾向并优化于Linux平台的AMD64与ARM64环境,官方提供了Docker镜像以降低入门门槛,支持在Windows子系统Linux环境及原生主机系统中配置,满足不同用户的使用习惯。使用Dittobytes,开发者可专注于C或C++代码逻辑,编译过程中便可获得高质量的变形代码,提高逆向分析难度和反检测能力。这种天然的代码多样性相较传统加壳或运行时解密技术具有更好的性能表现和更小的二进制体积。然而,Dittobytes也存在一定限制。

例如,LLVM尚未支持将浮点数或双精度数直接内联,所以这类数据类型会被放置到只读数据段(.rodata),在位置无关代码上下文中存在兼容性挑战。此外,目前对C++异常处理的支持尚未完善,因例外处理需要生成特殊表结构,影响代码的无位置相关性。这些限制表明该项目依旧处于活跃研发和完善阶段,未来功能和兼容性有望进一步提升。作为一款面向高级使用者与安全研究人员设计的工具,Dittobytes兼具技术深度与实际意义。它不仅为红队人员提供了隐匿载荷生成的利器,更为有志于研究编译器变形技术的开发者提供了一套创新实践范例。变形编译作为一种结合编译器优化与逆向对抗的前沿技术,正逐步打开新局,引导着安全防护和逆向分析领域的新风潮。

总的来说,Dittobytes凭借其独创的编译时变形引擎、广泛的平台支持以及让每次编译结果都唯一的特性,成为了现代变形编译领域的重要突破。它不仅解决了传统多态代码的运行时性能与安全隐患问题,更为未来软件保护技术以及高级威胁对抗提供了创新思路和强大技术支撑。随着社区的不断贡献与完善,Dittobytes有望引领编译器设计与反检测技术进入新的发展阶段,助力各类安全应用迈向更高水平。在网络安全日益重要的当下,探索和掌握先进的变形编译技术,不但可以提升攻防双方的技术博弈,也极大丰富了安全研究的理论与实践体系。Dittobytes作为其中的典范,无疑值得广泛关注与深度学习。 。