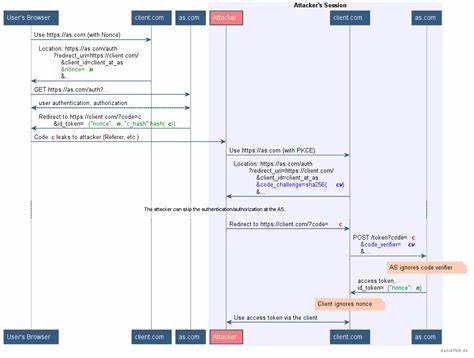

随着互联网应用不断扩展,其背后的身份认证与授权机制亦愈加重要。OAuth 2.0作为当下广泛使用的授权协议,提升了应用的安全性和灵活性。虽然OAuth的设计已考虑诸多安全威胁,其中PKCE(Proof Key for Code Exchange)和Nonce参数的引入成为提升整个流程安全性的有力工具,但这两者在安全机制上的作用和适用场景却常常被混淆。本文将深入探讨PKCE与Nonce的本质差异及相似之处,并分析它们防御攻击的效能,帮助理解二者是否等价及如何合理选择并应用。PKCE的技术原理及安全贡献PKCE最初由RFC 7636定义,目标是保护OAuth授权码流程中,尤其是针对公共客户端(如移动应用和单页应用)面临的安全风险。其工作机制依赖客户端生成一个秘密随机数(code verifier),并使用SHA256算法对其进行哈希生成代码挑战(code challenge),随后将代码挑战发送给授权服务器。

在后续的令牌请求中,客户端需提交原始的code verifier,服务器通过校验hash值确认请求一致性,从而防止中间人窃取授权码后伪造请求。PKCE不仅加强了授权码的绑定,也有效防止了跨站请求伪造(CSRF)攻击,因为攻击者无法提前预测和伪造有效的code verifier与code challenge配对。Nonce机制概述及其在OpenID Connect中的定位Nonce参数是OpenID Connect协议中的一个重要字段,用以防止ID令牌被重复使用或被恶意注入。客户端在发起授权请求时生成一个新的随机值nonce,传递给授权服务器。服务器随后将nonce嵌入至签名的ID令牌中,客户端在验证ID令牌时核对nonce,确保令牌确实对应本次请求。Nonce主要保障的是ID令牌的完整性和关联性,减少令牌被挟持或重放的风险。

它在隐式流和混合流中为必选参数,而在授权码流中虽非强制,但建议启用以提升安全性。PKCE与Nonce在CSRF防护中的差异在OAuth框架中,CSRF攻击通过诱使用户浏览器无意识地发起恶意请求,从而注入非本地授权码或令牌。PKCE通过绑定授权码与code verifier,有效避免未经客户端授权的令牌兑换请求,阻隔攻击链条。Nonce则通过对ID令牌的绑定确保令牌不会被替换或重复注入,从而防止被攻击者利用假冒的令牌执行操作。在授权码仅通过token端点回传ID令牌的情况下,攻击者若不知道最初的nonce值,很难成功模拟合法令牌。二者对网络级攻击均有一定防护,但在攻击者能够读取或注入授权请求时,两者防护能力均显不足。

从攻击者具备的能力来看,如果攻击者能读取授权请求,PKCE和Nonce均不能有效阻止其复用或注入授权码;而在授权响应可被窃听的情况下,PKCE具有更强的防护优势,Nonce可能面临被绕过的风险。针对不同响应形式,Nonce的保护效果也有所区别,尤其当ID令牌直接在前端传递时,攻击者有可能通过提取nonce发起攻击。授权码被盗后的滥用防护PKCE在授权码被窃情况下,为公共客户端提供了额外保护。由于code verifier只存在于客户端的本地环境,攻击者即使获得授权码,也难以利用该码兑换令牌,这显著降低了代码滥用的风险。对于机密客户端(拥有客户端密钥的应用),PKCE同样有助于防止代码注入攻击,攻击者难以将窃取的代码注入到另一会话中使用。Nonce对公共客户端则未提供相同级别的防护,因为Nonce只作用于ID令牌,攻击者依然可以通过获取授权码兑换令牌。

对于机密客户端而言,Nonce结合签名的ID令牌能够增强安全性,阻断任意授权码注入。但潜在风险在于nonce可能因ID令牌以明文返回而泄露给攻击者,尤其是在前端传递时。实现细节与部署复杂度的权衡PKCE的实现涉及客户端生成和存储code verifier,并在请求和响应环节参与校验。它对客户端的安全存储能力提出了一定要求,但整体流程较为清晰明确,且已被广泛支持于现代OAuth库中。Nonce的依赖则更多聚焦于ID令牌的生成与验证,其安全性高度与ID令牌的签名与加密强度有关。部署时,必须确保ID令牌的完整性未受损,否则nonce机制将失效。

混合使用PKCE和Nonce成为了当前行业最佳实践,尤其在涉及多个OAuth授权流或同时支持OAuth和OpenID Connect的场景中。通过统一使用PKCE,结合在OpenID Connect中应用Nonce,可进一步增强安全层次,减少单点失效导致的攻击风险。侧面风险与防御建议在实际应用中,不应轻易允许客户端或服务器之间自由切换PKCE和Nonce验证方法。混用或随意切换可能被攻击者利用,发起所谓"Nonce/PKCE绕过攻击",通过将被绑定于Nonce的授权码注入PKCE验证流,成功绕过防护。此外,部分授权服务器若未强制使用PKCE,可能被降级攻击利用,攻击者通过发起不带code_challenge的请求,诱使服务器生成不绑定code_challenge的授权码,从而使得PKCE保护失效。因此,建议授权服务器严格检测并强制执行PKCE,客户端则持续保持code verifier的生成与验证流程。

错误响应中的防护亦需关注,state参数在传统CSRF防御中十分关键,其缺失可能导致攻击者伪造错误响应干扰正常流程。虽然PKCE和Nonce技术本身能有效防御多种攻击,但搭配使用state参数能为安全设计锦上添花。结论在OAuth及OpenID Connect的授权流程安全设计中,PKCE和Nonce两者均为重要且不可替代的安全机制。PKCE主要聚焦于保护授权码及防止其被滥用,适用于所有客户端类型,尤其是公共客户端不可或缺。而Nonce作为开放ID Connect协议的组成部分,则更侧重于ID令牌与请求间的绑定,防止令牌重放和冒用。两者虽在阻止CSRF和码滥用攻击中具有同等重要的防护效果,但在具体应用场景、部署复杂度及整体安全策略上有所区别。

行业最佳实践建议结合使用PKCE与Nonce,以实现多层次的防御架构,最大限度降低安全漏洞的发生风险。同时强调授权服务器和客户端的协同工作是确保机制有效性的关键。合理的安全设计与持续的安全审计保障OAuth及OpenID Connect生态系统健康稳健发展,推动更安全的互联网身份认证环境逐步实现。 。