随着科技的飞速发展,网络攻击手段也日益复杂多样。近期研究显示,来自朝鲜的黑客群体针对苹果Mac操作系统展开了极具创造性的攻击行动,给广大用户尤其是从事Web3业务的企业带来了严峻的安全挑战。他们不仅利用了先进的编程技术,还结合了社会工程学以及多层次的恶意软件部署手法,使得整个攻击链条难以被安全防护系统及时识别和阻止。此次攻击的核心工具是一种名为NimDoor的恶意攻击载体,采用了编程语言Nim进行开发和伪装,有效地绕过了传统的安全检测。攻击者首先通过伪装成受信任联系人,利用日程安排软件Calendly向目标用户发起会议邀请,随后以更新热门远程通信软件Zoom为由,诱导用户点击邮件中的恶意链接。一旦用户点击,该链接会自动下载两个Mac二进制文件,分别负责收集系统信息以及确保攻击者能够长期控制受害设备。

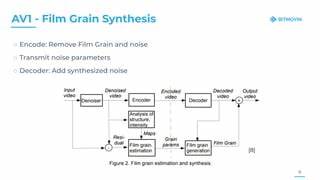

两个独立的执行流程配合使用,极大提升了攻击成功率和隐蔽性。第一个执行流程会自动提取系统硬件和软件的详细信息,包括操作系统版本、已安装应用程序及其配置;第二个执行流程则负责在目标设备上植入持久访问的后门程序,攻击者能够持续远程操控被攻陷设备。更为复杂的是,攻击链还包括了两段通过特洛伊木马形式部署的Bash脚本。其中一段专门针对主流浏览器如Arc、Brave、Firefox、Chrome和Edge进行数据窃取,另一段则聚焦于窃取Telegram通信应用中的加密数据包及其解密凭证,从而获取用户通讯隐私和敏感信息。被窃取的数据最终会被安全绕过后传送至攻击者控制的远程服务器,使得黑客能够进行二次利用、信息贩卖或后续攻击操作。这种多重恶意软件组件集成的攻击方法,不仅增加了防护的复杂程度,也给安全分析人员带来了极大的检测难度。

此次攻击还揭示了朝鲜黑客团伙在资金流转方面的隐秘活动。一位知名区块链调查员ZachXBT追踪到大量以美元稳定币USDC形式进行的资金支付,这些资金通过多家Circle平台账户汇入朝鲜境内多个开发者地址。据其公开数据显示,自年初以来,每月约有276万美元流向这类开发者,这一数字背后反映出一个组织严密、资金充沛的黑客运作网络。资金接收方与2023年被Tether列入黑名单的疑似朝鲜黑客联合成员地址非常接近,暴露出该黑客项目背后可能的深层次联系。ZachXBT警告称,任何引入多名朝鲜IT从业者的项目,其风险极高,几乎可以视为潜在的失败案例。原因在于这些开发者自身技术水平有限,但由于团队的疏忽而导致安全漏洞频发,最终使得项目深陷安全隐患。

面对如此复杂的威胁环境,Mac用户尤其是参与Web3领域创业和运营的企业,必须强化安全意识和防范措施。首先,不应轻信任何未经核实的会议邀请或软件更新提示,尤其是通过电子邮件或日程规划平台发送的链接,一定要通过官方渠道确认更新的真实性。其次,建议使用多层次的安全保护措施,如开启系统自带的防火墙和病毒扫描,以及使用第三方安全软件提升检测能力。加强对浏览器和通信软件的安全配置,限制插件安装和数据访问权限,也能有效降低黑客攻击成功率。此外,及时审查和更新密码管理政策,尤其是对涉及加密通讯的Telegram和Web浏览数据的访问控制,能够遏制信息泄露风险的蔓延。对企业来说,建立完善的安全监测和响应机制至关重要。

包括定期的安全审计、员工安全培训以及对关键系统的实时监控,都能大幅提高抵御复杂攻击的能力。要特别关注供应链安全管理,避免引入潜在的恶意开发资源,以防范来自内部或合作方的风险。近年来,朝鲜黑客通过利用全球加密货币体系的匿名和去中心化特点,不断加强其技术手段和资金渠道。区块链的透明度虽高,但复杂的地址管理和交易混淆技术使得追踪和阻断变得极为困难。用户和企业必须结合行业最新安全动态,适时调整防护策略。未来,随着Web3和去中心化应用的兴起,更多与数字资产和加密通信相关的新型攻击场景必将出现。

对抗朝鲜黑客的创新入侵手法,不仅需要技术上的持续投入,还需跨国合作和法律监管的加强。安全社区和监管机构应共享情报和最佳实践,共同构筑防线,保护全球数字经济生态的健康发展。通过此次朝鲜黑客针对Mac用户的NimDoor攻击事件,我们可以清楚地看到,网络安全形势正变得愈发严峻和复杂。用户应保持高度警觉,采取科学合理的防护措施;企业则需筑牢安全防线,加强团队的安全意识和行为规范。唯有如此,才能在信息技术飞速发展的同时,确保数字资产和个人隐私的安全,抵御黑客威胁带来的巨大风险。