在现代计算环境中,Unix及其类系统因其稳定性和安全性广受欢迎。然而,恶意软件与高级持续性威胁(APT)团伙利用多种技术隐藏自身踪迹,其中进程名称的动态修改便是一种常见且有效的防御规避方法。了解这一技术,不仅有助于系统管理员加强防御,也为安全分析人员提供检测线索。本文将详尽解析Unix类系统尤其是Linux及BSD家族中修改进程名称的各种方式,原理及检测思路,并探讨相关防护手段。 进程名称在Unix系统中扮演着重要角色,通常表现为进程启动时的命令行参数argv[0]以及内核中对应的comm字段。一般情况下,用户通过ps、top等工具获取进程信息时,看到的正是这两个数据的综合体现。

然而,这些字段并非不可更改,恶意进程可以利用系统调用和内存操作篡改它们,从而实现混淆和伪装。 早期的历史案例可追溯到1988年Morris蠕虫的传播策略,蠕虫通过简单的字符串复制技术,直接将argv[0]修改为标准shell名称“sh”,欺骗系统管理员。从技术角度来看,argv[0]代表进程执行的名称,存在于内存的进程堆栈中,恶意代码通过直接覆盖该字符串即可改变显示的进程名。虽然该方法简便有效,但并不完美,因为Linux还提供了其他途径可以读取真实进程名,如/proc/[pid]/comm和/proc/[pid]/exe符号链接,这些可以揭示原始的进程信息。 实际上,现代恶意软件为了彻底掩盖,往往不会仅仅只修改argv[0],还会通过prctl系统调用修改comm字段。prctl调用中的PR_SET_NAME选项允许进程修改其内核中的名称,comm字段的长度限制通常为15个字符,范围虽小但足以满足伪装需要。

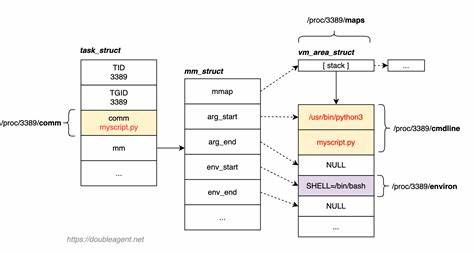

这种方法既可以同步更改/proc/[pid]/comm内容,也能让ps命令等工具显示伪造后的进程名。更高级的恶意程序甚至结合修改argv和comm两者,进一步增加检测难度。 在Linux系统中,修改argv存在潜在风险,特别是当新名称长度超过原始空间大小时,可能会导致堆栈和环境变量的破坏。为了解决该问题,也有开发者借助prctl的PR_SET_MM选项动态修改进程的内存映射,重新分配足够的内存存放更长的新名称,从而保护环境变量的完整性。以LXC项目中的setproctitle实现为例,其通过申请匿名内存映射拷贝新标题并调用PR_SET_MM_MAP调整参数范围,实现了安全且灵活的进程名称替换。值得注意的是,强权限或者相应能力(capabilities)是该方法使用的关键限制之一。

检测方面,观察comm和cmdline之间的不一致性是常见而行之有效的手段。正常进程的comm和cmdline信息一般保持一致,当两者出现显著差异时,往往提示可疑的篡改行为。此外,/proc/[pid]/exe符号链接指向进程执行的真实二进制文件,检测该链接的异常如指向已删除或不匹配的文件也可揭示进程伪装迹象。不断发展的攻击者们也尝试修改这一符号链接,但这一行为复杂且受内核保护限制,难度较大且易被监测。 不同Unix变体在进程名称修改能力上有显著差异。OpenBSD和NetBSD支持直接覆盖argv来更新进程参数显示,而FreeBSD则限制彻底覆盖argv以外,还需调用sysctl接口进行变更,并且comm字段被设计为不可修改。

BSD系统普遍提供setproctitle函数,允许安全地重写argv字符串,但Linux默认并不支持此接口,因此Linux开发者需自行实现类似功能。Solaris系统通过/proc文件系统提供/psinfo等接口,可供读取和分析进程相关信息。 更进一步了解Linux内核结构可帮助理解这些技术细节。内核中,task_struct结构体是进程的核心数据结构,其中comm字段存放进程名,mm_struct表示进程内存映射,arg_start与arg_end指出argv数据段的边界。修改进程名称实质上是改变这部分内存空间数据。prctl系统调用为进程提供了接口,允许经过适当权限控制后修改这些内核级数据字段,从而反映在/proc和用户态查询工具中。

恶意软件利用这些机制常常伴随其他隐藏技俩,如进程树伪装、文件系统命名空间隐藏等。特别是在现代生产环境中,通过捕获初始进程执行事件,比如利用行为监测工具如Sysdig Falco或osquery,可以及时发现异常的进程名称变动及其关联行为,提高检测的前瞻性和准确性。此外,安全运营中心(SOC)可通过建立基线白名单、过程审核及持续的日志分析来加强防御。 未来,内核和安全工具的演进也可能带来新的对抗策略。例如,增强对/proc文件系统的访问权限控制,提供进程名称篡改的审计日志,以及推广使用更安全的setproctitle接口实现,强化堆栈保护机制等。同时,随着云原生技术的发展,容器和虚拟化环境对进程信息的展现和伪装也带来了新的挑战和机遇。

总之,进程名称的修改虽然是一个看似简单的技术手段,但其背后涉及操作系统核心机制与安全防护的深层次博弈。通过系统理解和应用合理的检测措施,可以有效降低潜在风险。系统管理员、开发者和安全从业者应保持警惕,不断提升对这一领域的认知,以应对日趋复杂的威胁。未来随着更多研究和工具的出现,我们有望实现对进程伪装行为的更为精准识别与防范,保障Unix类系统的安全和稳定运行。