近年来,随着计算机安全技术的不断发展,尤其是在系统启动阶段的安全防护,UEFI Secure Boot成为了防止恶意软件入侵的重要屏障。然而,最新的安全研究表明,一种名为HybridPetya的勒索软件正逐渐浮出水面,突破了这一关键防线,给用户和企业带来了极大的安全隐患。HybridPetya不仅继承了早期著名恶意程序Petya和NotPetya的破坏性特点,还结合了先进的技术,能够直接渗透到系统的EFI分区,悄无声息地控制启动流程,从而实现恶意代码的顺利加载和执行。HybridPetya的崛起,标志着安全威胁进入了一个新的阶段,传统的防御体系正面临严峻挑战。了解HybridPetya的技术细节和攻击机制,对于保护信息资产,提升防御能力至关重要。HybridPetya的显著特征是它以一种Bootkit形式存在,这意味着它能够在计算机启动时加载,而非等到操作系统启动后才执行其恶意程序。

这种启动阶段的攻击使其极难被传统杀毒软件及时检测和清除。更为重要的是,HybridPetya利用了一个已公布的UEFI固件漏洞,即CVE-2024-7344,通过该漏洞绕过了Secure Boot的签名验证机制。Secure Boot设计初衷是为了确保只有受信任的代码可以在设备启动时执行,从而防止恶意引导加载程序侵入系统。然而漏洞的存在导致HybridPetya能够通过伪造或篡改签名的UEFI应用程序,绕过这一保护,成功植入恶意引导程序到系统的EFI分区。值得注意的是,这种攻击方式的隐蔽性极高。HybridPetya在感染的初期,首先会检测目标系统是否采用了UEFI固件及GPT磁盘分区格式,以确保其能够正常部署Bootkit。

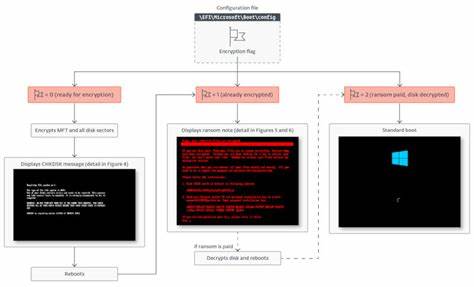

随后,它将多个恶意文件复制到EFI系统分区,包括配置文件、验证文件、修改后的引导加载程序、副本引导器以及装载攻击负载的容器文件等。此外,为了保证系统外观上的正常运行,HybridPetya还会保留原始的Windows引导加载器。它利用蓝屏死机(BSOD)模拟假错误信息,混淆用户视线,随后重启系统以启动恶意引导程序。启动后,它开始对系统磁盘中的主文件表(MFT)进行加密,采用的是Salsa20加密算法,结合从配置文件中提取的Nonce值,确保加密强度和复杂性。加密过程中,HybridPetya伪装成Windows自带的CHKDSK工具,掩盖实际的破坏行为。这种行为不仅使用户难以察觉系统被加密,更增加了恢复的复杂度。

在勒索信中,攻击者声称仅凭支付1000美元的比特币赎金,用户便能获得32字符的解密密钥,用于恢复加密文件和重建引导加载器。虽然实际收到的赎金数量极少,说明当前此勒索软件处于测试或早期阶段,但其潜在威胁不容忽视。值得强调的是,Microsoft在2025年初发布了针对CVE-2024-7344的安全补丁,修复了该漏洞。及时更新Windows系统至最新版本,是抵御HybridPetya及类似威胁的最有效方法之一。此外,用户和系统管理员应确保EFI固件及时升级,关闭不必要的UEFI应用权限,增强系统启动的整体安全性。安全研究人员警告,虽然HybridPetya当前还未被广泛用于大规模攻击,但其复杂的技术架构和对UEFI安全机制的突破,使得它极有可能成为未来网络攻击的利器。

结合近年来诸如BlackLotus、BootKitty及Hyper-V Backdoor等同类Bootkit的发展趋势,HybridPetya显示出高级持续性威胁(APT)组织可能投入资源,持续改进并使用此类工具进行复杂的攻击活动。为了有效防范此类威胁,除了保持系统补丁的及时更新,还应加强对启动阶段安全的监控,采用多层防御措施。企业环境中推荐部署具备UEFI固件完整性监测和异常行为检测功能的安全方案,及时识别和响应潜在威胁。同时,保持关键数据的定期备份,并制订严密的应急恢复方案,是应对勒索软件攻击的根本保障。作为计算机安全领域的研究人员和专业人员,及时掌握HybridPetya及类似威胁的最新动态,对于推动防御技术的改进,保护用户免受重大损失具有重要意义。整体来看,HybridPetya勒索软件代表了未来勒索软件和Bootkit病毒发展的一个重要方向,体现了攻击者技术的不断进步及防护者面临的新挑战。

只有通过持续的安全意识提升、技术更新和全方位防御,才能有效遏制这一威胁的蔓延,保障计算环境的安全稳定。 。